Швейцарська охоронна компанія Exeon Analytics застерігає, щоб не покладатися лише на звичайні рішення EDR (Endpoint Detection & Response) під час захисту кінцевих точок. Оскільки програмне забезпечення агента не завжди запускається в кінцевій точці, що створює слабкі місця в мережі захисту.

Багато кінцевих точок у сучасних гібридних мережах не підтримують агентів, необхідних для цього, і там, де такі агенти запущені, вони можуть бути підірвані та дезактивовані складними атаками. Крім того, через тенденцію до роботи з дому та BYOD (принесіть із собою власний пристрій) команди ІТ та служби безпеки часто не мають доступу до кінцевих точок, що належать працівникам, якими також можуть користуватися інші члени родини.

«Рішення EDR забезпечують розуміння кінцевих точок у реальному часі та виявляють такі загрози, як зловмисне програмне забезпечення та програми-вимагачі», — сказав Грегор Ерісманн, CCO Exeon Analytics. «Завдяки постійному моніторингу кінцевих точок служби безпеки можуть виявляти зловмисну активність, досліджувати загрози та вживати відповідних заходів для захисту організації. Однак, оскільки EDR забезпечує видимість лише кінцевих точок, залишається багато вразливостей і проблем, що значно підвищує ризик непомічених кібератак».

Багато кінцевих точок не підтримуються EDR

Окрім можливого вимкнення агентів EDR на кінцевих точках, ці ризики також включають зловживання технікою «перехоплення», яку EDR використовує для моніторингу запущених процесів. Він дає змогу інструментам EDR контролювати програми, виявляти підозрілу активність і збирати дані для аналізу поведінки. Однак зловмисники можуть використати ту саму техніку для доступу до віддаленої кінцевої точки та імпорту шкідливих програм.

Кінцеві точки, які не підтримуються EDR, включають, зокрема, старі комутатори та маршрутизатори, а також велику кількість пристроїв IoT та IIoT, які таким чином можуть стати непоміченими шлюзами для зловмисного програмного забезпечення. Іншою проблемою для рішень EDR можуть бути середовища SCADA, де окремі критично важливі системи можуть бути поза контролем компанії і, отже, поза периметром безпеки EDR.

Виявлення та відповідь мережі як обхідний шлях

«Мережеве виявлення та реагування (NDR) є дуже ефективним способом усунення таких прогалин у безпеці», — каже Ерісманн. «Однією з великих переваг NDR-рішень на основі даних журналу, таких як ExeonTrace, є те, що зловмисники не можуть їх дезактивувати, а отже, не можна обійти алгоритми виявлення. Навіть якщо зловмиснику вдасться скомпрометувати систему EDR, підозріла активність все одно буде зареєстрована та проаналізована. Поєднання EDR і NDR створює комплексну систему безпеки для всієї мережі».

Крім того, NDR дозволяє не лише відстежувати мережевий трафік між відомими мережевими пристроями, а й ідентифікувати та контролювати невідомі пристрої. Тому такі рішення є ефективним засобом захисту від небезпек неконтрольованих тіньових ІТ. Крім того, NDR також інтегрує кінцеві пристрої без агентів EDR в мережевий аналіз і, таким чином, у стратегію безпеки всієї компанії. Нарешті, на основі аналізу даних журналу NDR також розпізнає неправильно налаштовані брандмауери та шлюзи, які інакше також могли б діяти як шлюзи для зловмисників.

Програмні агенти не потрібні

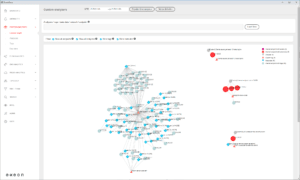

Оскільки рішення NDR, такі як ExeonTrace, не потребують агентів, вони забезпечують повну видимість усіх мережевих з’єднань і потоків даних. Таким чином, вони пропонують кращий огляд усієї корпоративної мережі та всіх потенційних загроз у ній. Крім того, мережевий збір даних є значно більш захищеним від несанкціонованого втручання, ніж дані на основі агентів, що спрощує дотримання нормативних вимог. Це стосується, зокрема, цифрової судової експертизи, яка вимагається наглядовими органами.

NDR з ExeonTrace

Рішення ExeonTrace NDR базується на аналізі даних журналу мережі, тому не потребує віддзеркалення трафіку. Алгоритми ExeonTrace були спеціально розроблені для аналізу метаданих, тому на них не впливає зростання зашифрованого мережевого трафіку. Оскільки ExeonTrace не потребує додаткового обладнання та дає змогу аналізувати численні джерела даних, у тому числі власні хмарні програми, рішення особливо підходить для віртуалізованих і розподілених мереж.

Більше на Nextgen.Exeon.com

Про Exeon

Exeon Analytics AG – це швейцарська кібертехнологічна компанія, яка спеціалізується на захисті ІТ- та ОТ-інфраструктур за допомогою аналітики безпеки на основі ШІ. Платформа мережевого виявлення та реагування (NDR) ExeonTrace пропонує компаніям можливість контролювати мережі, негайно виявляти кіберзагрози та таким чином ефективно захищати ІТ-ландшафт своєї компанії - швидко, надійно та повністю на основі програмного забезпечення.