Це все ще кібератака в лабораторії: ізраїльські дослідники встановили зловмисне програмне забезпечення на ПК, а потім використали електромагнітні хвилі, які генерує блок живлення ПК, щоб передати деякі дані на віддалений смартфон за стіною.

Ізраїльські дослідники вивчили новий метод атаки під назвою COVID-Bit. Він використовує електромагнітні хвилі пристрою, наприклад ПК, для передачі даних із пристроїв, ізольованих від Інтернету (системи повітряного зазору), на відстань щонайменше два метри. Там їх може зафіксувати приймач зі смартфоном – навіть за стіною. Як мати дослідники виклали у вільно доступному технічному PDF-файлі.

Підключені пристрої без доступу до Інтернету

Атаку COVID-bit розробив дослідник Університету Бен-Гуріона Мордехай Гурі, який вивчав численні методи викрадення конфіденційних даних із систем повітряного проміжку. Йдеться насамперед не про атаку, а про те, щоб зрозуміти, що можливо і як від цього захиститися.

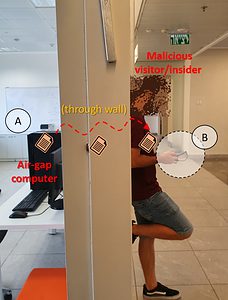

🔎 Ось як дослідники атакували систему Air Gap під час експерименту (Зображення: Університет Бен-Гуріона в Негеві).

Так звані системи повітряного зазору зазвичай зустрічаються в середовищах високого ризику, таких як енергетична інфраструктура, урядові підрозділи та блоки управління зброєю. Ці системи завжди відключені від Інтернету або взагалі не мають доступу. Однак для того, щоб досліджувана атака спрацювала, на ПК чи системі має бути встановлено шкідливе програмне забезпечення. Це звучить надумано але це було, наприклад, зі Stuxnet. Хробак настільки неправильно скерував іранські системи керування центрифугами збагачення урану, що вони були знищені.

Низька швидкість передачі даних

Перші результати показують дуже низьку швидкість передачі даних, але цього достатньо. Крім того, дослідження більше стосувалося демонстрації здійсненності цієї атаки. Щоб передати дані під час атаки COVID-bit, дослідники створили програму зловмисного ПЗ, яка регулює навантаження ЦП і, отже, частоту ядра певним чином, щоб змусити блоки живлення на комп’ютерах з повітряним проміжком випромінювати електромагнітне випромінювання, що транслюється в діапазоні низьких частот. .

За словами дослідників, належний захист від таких атак дуже складний, оскільки частоти процесора та джерела живлення повинні контролюватися системами повітряного проміжку.

Більше на Sophos.com