Malwarebytes склав звіт про програми-вимагачі за травень 2022 року. Conti, LockBit & Co., На жаль, новачки, такі як BlackBasta та ALPHV, також стають все більш успішними у своїх атаках.

Відповідно до аналізу Malwarebytes Threat Intelligence Team, LockBit був найпоширенішим програмним забезпеченням-вимагачем із 73 атаками програм-вимагачів у травні 2022. Далі йдуть Black Basta з 22 атаками, ALPHV з 15 атаками, Hive з 14 атаками та Mindware з 13 напади. Conti, з іншого боку, посів лише шосте місце в травні – у своєму аналізі Malwarebytes приписав 12 атак групі програм-вимагачів. Активність була значно нижчою порівняно з попереднім місяцем (43 атаки).

Конті наздогнали - все одно неприємні новини

Вражає, що три з чотирьох груп, які обігнали Конті в травні, пов'язані з розпуском Конті, який зараз обговорюється: Black Basta, ALPHV і Hive. Наприклад, Hive згадувалося як програма-вимагач, використана під час атаки на Національну службу охорони здоров’я Коста-Ріки 31 травня.

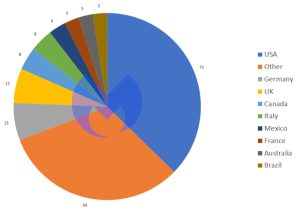

Дивлячись на розподіл атак програм-вимагачів за країнами, у травні 2022 року США були найбільш постраждалими країнами: Malwarebytes пов’язує 75 атак зі Сполученими Штатами. 13 атак можна віднести до Німеччини, за нею йде Великобританія з 12 атак.

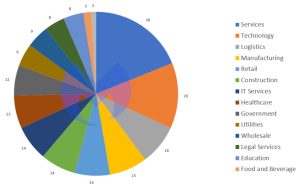

Що стосується промисловості, то в травні особливо постраждав сектор послуг: за даними Malwarebytes, на цей сектор припало 38 атак. На другому місці технологія з 26 атаками, за нею йде логістика з 16 атаками.

Conti: Група програм-вимагачів неодноразово привертає увагу

Хоча у травні 2022 року Conti приписували лише 12 атак, група програм-вимагачів привернула найбільшу увагу за останній місяць. Conti — одна з найбільших і найнебезпечніших груп програм-вимагачів. Вона брала участь у сотнях нападів. Зараз поширюються припущення, що група розпадеться, а її учасники реорганізуються. Команда Malwarebytes Threat Intelligence Team змогла підтвердити, що було внутрішнє оголошення для учасників Conti про розпуск і що внутрішні сервери чату групи більше не доступні. З іншого боку, веб-сайт групи щодо витоку інформації все ще працює та оновлюється даними майже щодня.

Останнім часом у Конті справді виникли певні проблеми: 27 лютого особа, яка має доступ до внутрішньої роботи групи, почала публікувати запис, що містить вихідний код, файли та численні повідомлення внутрішнього чату. Цей процес отримав назву «Conti-Leaks». Незабаром інша група хакерів почала використовувати витік вихідного коду для атаки на цілі в Росії, порушуючи одне з негласних правил програм-вимагачів.

На початку травня ФБР нарешті оголосило винагороду в 10 мільйонів доларів за голову Conti Group. 8 травня президент Коста-Ріки оголосив надзвичайний стан у державному секторі країни у відповідь на триваючий вплив атаки програми-вимагача Conti у квітні. Раніше Конті опублікував у темній мережі 672 гігабайти вкрадених даних уряду Коста-Ріки.

Напад на Коста-Ріку просто для показухи?

Тому можна припустити, що Конті все ще добре справляється. Однак, згідно з аналізом Advintel, атаки на Коста-Ріку, ймовірно, були навмисною виставою організації, яка зараз працює лише з персоналом екстреної допомоги. Здається, рішення Конті надати "повну підтримку" російському уряду в лютому після вторгнення в Україну могло бути фатальною помилкою. Приєднавшись до російської держави, група зробила виплати викупу потенційним порушенням санкцій. Це знищило прибутки групи. У результаті, згідно з Advintel, Конті заснував підрозділи, такі як Black Basta, які тепер мають бути створені до того, як Конті зникне.

Більше на malwarebytes.com

Про Malwarebytes Malwarebytes захищає домашніх користувачів і бізнес від небезпечних загроз, програм-вимагачів і експлойтів, які антивірусні програми не виявляють. Malwarebytes повністю замінює інші антивірусні рішення для запобігання сучасним загрозам кібербезпеки для приватних користувачів і компаній. Понад 60.000 XNUMX компаній і мільйони користувачів довіряють інноваційним рішенням Malwarebyte для машинного навчання та її дослідникам безпеки, щоб запобігти виникаючим загрозам і знищити зловмисне програмне забезпечення, яке упускають застарілі рішення безпеки. Відвідайте www.malwarebytes.com для отримання додаткової інформації.