Проблема невикористаних і забутих інструментів - хронологія атаки програми-вимагача Midas. Команда швидкого реагування Sophos описує, як діяли кіберзлочинці у справжньому випадку атаки Midas і як вони переміщалися в мережі за допомогою комерційних інструментів з жовтня по грудень 2021 року, перш ніж нарешті розпочати атаку програм-вимагачів.

З інтегрованою екосистемою безпеки та нульовою довірою зловмисники мали б мало шансів проникнути в мережу, а атакувана організація мала б більший контроль над неавторизованим доступом до мережі.

Масштабна атака за допомогою програми-вимагача Midas

Після атаки програм-вимагачів на постачальника технологій у грудні 2021 року На допомогу була викликана команда швидкого реагування Sophos. Висновки судово-медичної експертизи показують, що принаймні два різних комерційних інструменти віддаленого доступу та утиліта Windows з відкритим кодом використовувалися в атаці з використанням менш відомого програмного забезпечення-вимагача Midas. Під час аналізу експерти також виявили докази того, що кіберзлочинці були активні на контролері домену та інших комп’ютерах у мережі принаймні за два місяці до появи програми-вимагача. Це відповідає класичному ланцюжку подій, яким, ймовірно, можна було б запобігти за допомогою узгодженої стратегії безпеки та нульової довіри.

Типова ІТ-структура таїть у собі ризики

Атакована компанія керувала ІТ-інфраструктурою та інфраструктурою безпеки, яку можна знайти тисячі разів. Citrix використовувався для віртуалізації робочих столів співробітників. Топологія мережі була організована плоскою, вся мережа доступна через VPN. Більшість фізичних пристроїв складалися з серверів Windows із віртуальними машинами. Сегментації мережі не було. Загалом, типова інфраструктура, яка робить кібератаку порівняно легкою.

хід нападу

Атака була здійснена за допомогою кількох дій зловмисників, створюючи служби Windows для запуску кількох сценаріїв PowerShell на одній машині одночасно, що, у свою чергу, залучало інші машини до атаки. Це дало їм змогу отримати доступ до будь-якої іншої машини, незалежно від того, сервер це чи віртуальна машина, через протокол SMB.

У середовищі Zero Trust належним чином налаштований контроль доступу міг запобігти зловмисникам використовувати один скомпрометований комп’ютер проти іншого.

Оглядаючись назад, криміналісти змогли датувати, імовірно, перший компроміс, 13 жовтня. Лише 7 грудня зловмисники почали поширювати бінарну програму-вимагач на комп’ютери в мережі. У результаті зловмисників більше двох місяців залишали непоміченими. Вони виконували команди, запускали внутрішні з’єднання RDP, використовували вже встановлене комерційне програмне забезпечення для віддаленого доступу, викрадали дані в хмару та переміщували файли на один із цільових контролерів домену.

Проблема невикористаних і забутих інструментів

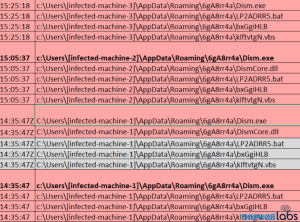

Повторні команди, які виконуються на кількох комп’ютерах протягом години, налаштовують служби, які завантажують зловмисний DismCore.dll під час запуску (Зображення: Sophos).

Хоча Midas не є помітною загрозою, як деякі інші сімейства програм-вимагачів, зловмисники, схоже, слідували знайомій схемі протягом усього інциденту. Вони використовували традиційні інструменти та процеси керування Windows (наприклад, PowerShell і Deployment Image Servicing and Management Tool), а також комерційні інструменти віддаленого доступу (AnyDesk і TeamViewer), які з меншою ймовірністю викликають попередження про зловмисне програмне забезпечення.

У цьому інциденті ІТ-команда компанії протестувала AnyDesk, TeamViewer, а також різні інші інструменти віддаленого доступу. Хоча ці інструменти зрештою не були використані, вони залишаються невикористаними на різних серверах, які кіберзлочинці використовують у своїх інтересах. У деяких випадках вони також використовували інструмент Process Hacker з відкритим кодом, щоб ідентифікувати та обійти продукти безпеки кінцевих точок, які використовує атакована компанія.

Екосистема безпеки з Zero Trust захистила б

«Це хороший приклад того, що може статися з багатьма компаніями, оскільки вони так чи інакше керують своїми ІТ. Екранування мереж компанії переважно ззовні, безперечно, є ефективним методом захисту у зв’язку з інтегрованою екосистемою безпеки. Однак навіть цей підхід, заснований на периметрі, має все більше прогалин. Співробітники все частіше працюють у дорозі, також через інші мережі. Існують також додатки програмного забезпечення як послуги (SaaS), хмарні платформи та хмарні сервіси. Навряд чи існує корпоративна мережа, у якій усі інтегровані в неї системи захищені. Ось тут і вступає в дію концепція «нульової довіри» — не довіряти нікому й нікому й перевіряти все», — говорить Майкл Вейт, експерт із безпеки в Sophos.

Більше на Sophos.com

Про Софос Sophos довіряють понад 100 мільйонів користувачів у 150 країнах. Ми пропонуємо найкращий захист від складних ІТ-загроз і втрати даних. Наші комплексні рішення безпеки прості в розгортанні, використанні та керуванні. Вони пропонують найнижчу сукупну вартість володіння в галузі. Sophos пропонує відзначені нагородами рішення для шифрування, рішення безпеки для кінцевих точок, мереж, мобільних пристроїв, електронної пошти та Інтернету. Також є підтримка від SophosLabs, нашої глобальної мережі власних аналітичних центрів. Штаб-квартири Sophos знаходяться в Бостоні, США, та Оксфорді, Великобританія.