Троянська група онлайн-банкінгу Trickbot все ще активна. Аналіз показує, що для ботнету розробляються нові модулі VNC з додатковими функціями. Технічний звіт Богдана Ботезату, директора з дослідження та звітування про загрози Bitdefender.

Зловмисне програмне забезпечення Trickbot і пов’язаний з ним ботнет активні з моменту його першого виявлення в 2016 році. За цей час групі зловмисників, що стоїть за нею, вдалося заразити кілька мільйонів ПК по всьому світу. Актори Trickbot, які виникли в середовищі зловмисного програмного забезпечення Dyre, створили справжню екосистему модулів плагінів і додаткових компонентів і постійно працюють над новими функціональними можливостями: зараз експерти спостерігають за подальшим розвитком модуля vncDII Virtual Network Computing (VNC). Зловмисники можуть отримати доступ до обширної інформації на заражених комп’ютерах через альтернативні робочі столи та завантажити нові шкідливі функції.

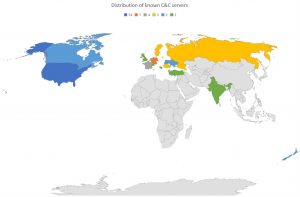

Останній аналіз Bitdefender Labs доводить, що група Trickbot працює над своїм ботнетом з великою енергією, незважаючи на зростаючий тиск з боку правоохоронних органів. Діючи в Росії, Білорусі, Україні та Сурінамі, угруповання кіберзлочинців постійно розвиває свою серверну інфраструктуру командування та управління. З 71 ідентифікованого командного і контрольного серверів 54 наразі знаходяться в США, сім у Німеччині та три у Франції.

Зверніться до командного центру

Поточний модуль обчислення віртуальної мережі (VNC) tvncDll шкідливого ПЗ Trickbot пропонує нові функції для моніторингу атакованих систем і збору інформації. tvncDll — це оновлення модуля vncDll, який група використовувала для атаки на раніше вибрані відомі цілі. Дуже висока частота оновлень і виправлень помилок свідчить про те, наскільки інтенсивно злочинні розробники працюють над системою.

tvncDlI використовує власний протокол зв’язку, який приховує дані, які модуль передає на сервер керування (C2) без відома жертви.

Незабаром після успішного зараження

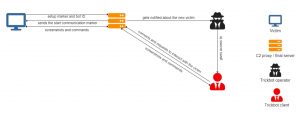

Після успішного зараження сервер C2 надсилає файл конфігурації vnconf до модуля за допомогою функції керування та команди SetConf. Цей файл конфігурації містить до дев’яти IP-адрес попередньо визначених серверів C2. Сервери діють як посередники між жертвами та зловмисниками і наразі дозволяють хакерам отримати доступ до систем жертв за брандмауером.

Під час налаштування клієнтський модуль спочатку інформує перший доступний сервер C2 про своє існування, надсилаючи маркер, і чекає подальших команд. Він також надсилає ідентифікатор бота, який унікально ідентифікує модуль, реалізований на комп’ютері.

Залежно від відповіді сервера

- модуль або залишається неактивним та чекає сигналу від сервера C2, щоб вжити заходів,

- він завершує свою діяльність і просить Trickbot видалити модуль зі своєї пам’яті, або

- він переходить в робочий режим. Це починає обмін повідомленнями між клієнтом і шкідливим хостом. У повному дуплексі з системи-жертви надсилаються знімки екрана альтернативного робочого столу та інформації про буфер обміну.

Трафік даних із серверами C2 проходить через порт 443, щоб викликати менше підозр. Хоча трафік через цей порт зазвичай є SSL або TLS, кіберзлочинці надсилають дані незашифрованими.

Альтернативний робочий стіл під керуванням модуля

Модуль створює власний альтернативний робочий стіл, над яким зловмисник має повний контроль (рис. 4). Зловмисники можуть виконувати кілька дій за допомогою PowerShell через пункт меню Cmd.exe. Це включає:

- Завантаження нового корисного навантаження для запуску атак у мережі

- відкриваючи різні документи або скриньку електронної пошти,

- і завантаження даних та інформації з комп’ютера-жертви на сервер керування.

Кнопка Native Browser дозволяє розкривати пароль у дампах паролів. Розробка цієї функції йде повним ходом, про що свідчать кілька щотижневих оновлень. Якщо клацнути лівою кнопкою миші на «Нативному браузері», відобразиться окремий браузер із можливістю скидання даних доступу через Internet Explorer (Малюнок 5). Очевидно, однак, планується забезпечити цю опцію для Chrome, Firefox і Opera. Для цього створено кнопки.

Складна інфраструктура у фоновому режимі

Ці аналізи показують, як кіберзлочинці постійно вдосконалюють свої методи атаки та створюють складну інфраструктуру Trickbot і збільшують свій потенціал ризику. Повний аналіз нових розробок для Trickbot експертами Bitdefender Labs також можна знайти онлайн на Bitdefender.

Більше на Bitdefender.com

Про Bitdefender Bitdefender є світовим лідером у сфері рішень для кібербезпеки та антивірусного програмного забезпечення, що захищає понад 500 мільйонів систем у понад 150 країнах. З моменту заснування в 2001 році інновації компанії регулярно забезпечували відмінні продукти безпеки та інтелектуальний захист для пристроїв, мереж і хмарних сервісів для приватних клієнтів і компаній. Як найкращий постачальник, технологія Bitdefender міститься в 38 відсотках розгорнутих у світі рішень безпеки, їй довіряють і визнають професіонали галузі, виробники та споживачі. www.bitdefender.de