Експерти з безпеки Proofpoint виявили нову кіберкампанію, яка спрямована особливо на союзників по НАТО. Група хакерів TA473, учасник Advanced Persistent Threat (APT), використовує IT-уразливість під назвою «Zimbra vulnerability» (CVE-2022-27926) для своєї поточної кампанії.

Ціллю їхніх атак є загальнодоступні портали веб-пошти, розміщені на Zimbra (Zimbra Collaboration Suite — це рішення для електронної пошти та групового програмного забезпечення). У рамках своєї діяльності зловмисники намагаються отримати доступ до електронних листів, які стосуються війни між Росією та Україною, від військових, урядових і дипломатичних організацій Європи. Група APT TA473 також відома як Winter Vivern або UAC-0114.

Сильні удари по західних цілях

Група використовує інструменти сканування, такі як Acunetix, щоб ідентифікувати невиправлені портали веб-пошти, що належать відповідним організаціям, і знайти способи отримати доступ. Після початкового сканування зловмисники надсилають фішингові електронні листи, які видають себе за надійні державні установи та посилаються на шкідливі URL-адреси в тілі електронного листа. Ці URL-адреси призначені для використання відомих уразливостей для запуску JavaScript на порталах веб-пошти цільової організації.

Крім того, зловмисники, схоже, витрачають багато часу на перевірку індивідуальних порталів веб-пошти своїх жертв і написання користувацьких корисних навантажень JavaScript для виконання атак підробки міжсайтових запитів (CSRF). Ці трудомісткі, налаштовані на замовлення корисні навантаження дозволяють зловмисникам викрадати імена користувачів і паролі, а також зберігати маркери активного сеансу та CSRF у файлах cookie, що полегшує вхід на загальнодоступні поштові портали організацій НАТО.

Група APT TA473 активна протягом багатьох років

«Ми стежили за діяльністю TA473 близько двох років. Групу характеризує наполегливість і висока відданість», — коментує Майкл Раггі, дослідник безпеки в Proofpoint. «Ця група наполегливо атакувала американських і європейських чиновників, а також військового і дипломатичного персоналу в Європі. З кінця 2022 року TA473 витратив багато часу на вивчення поштових порталів європейських державних установ і сканування загальнодоступної інфраструктури на наявність вразливостей. Зрештою, вони хочуть отримати доступ до електронної пошти осіб в урядових колах, пов’язаних з війною Росії проти України».

Ось як працюють атаки TA473

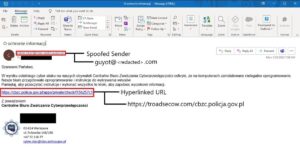

🔎 Електронна пошта TA473 з URL-адресою, яка переспрямовує на контрольований зловмисником ресурс (Зображення: Proofpoint).

Наведені нижче тактики фішингу спостерігалися як у США, так і в Європі, а також викрадення облікових даних, розповсюдження зловмисного програмного забезпечення та кампанії підробки міжсайтових запитів.

- TA473 надсилає електронні листи зі зламаних електронних адрес. Часто ці електронні листи надходять із доменів, розміщених на WordPress, які не виправлені або небезпечні на момент зламу.

- TA473 підробляє поле відправника електронного листа, щоб видати себе за користувача цільової організації.

Або TA473 підробляє поле відправника електронного листа, щоб видати себе за організацію, загальновідому у світовій політиці.

- TA473 використовує непідозрілу URL-адресу цільової організації або відповідної партнерської організації в тілі електронного листа.

- Потім TA473 пов’язує цю нешкідливу URL-адресу з інфраструктурою, яку він контролює або скомпрометує, щоб доставити корисне навантаження першого етапу або переспрямувати на цільову сторінку, яка використовується для збору облікових даних.

- TA473 часто використовує структуровані URL-шляхи, які включають хеш-значення для цілі, незашифроване посилання на цільову організацію, а в деяких випадках — зашифровані або звичайні текстові версії непідозрілої URL-адреси, пов’язаної з цільовою адресою в оригінальному електронному листі.

Про Proofpoint Proofpoint, Inc. є провідною компанією з кібербезпеки. У центрі уваги Proofpoint – захист працівників. Оскільки це означає найбільший капітал для компанії, але також і найбільший ризик. Завдяки інтегрованому пакету хмарних рішень кібербезпеки Proofpoint допомагає організаціям у всьому світі зупиняти цілеспрямовані загрози, захищати їхні дані та навчати корпоративних ІТ-користувачів про ризики кібератак.