Cybereason розкриває глобальну китайську кампанію кібершпигунства, націлену на північноамериканські, європейські та азіатські компанії. «Операція CuckooBees» розкриває невловиму Winnti Group (APT 41), яка з 2019 року працює непомітно проти оборонних, енергетичних, аерокосмічних, біотехнологічних і фармацевтичних операцій.

Cybereason, компанія XDR, публікує нове дослідження операції CuckooBees. 41-місячне розслідування глобальної кампанії кібершпигунства показує, що Winnti Group (APT XNUMX) націлена на промислові компанії в Північній Америці, Європі та Азії. Цільовими групами є компанії у сферах оборони, енергетики, аерокосмічної промисловості, біотехнологій та фармацевтики.

12 місяців розслідування: Operation CuckooBees

Розслідування Cybereason виявило, що Winnti непомітно проводив операцію CuckooBees принаймні з 2019 року, ймовірно, викравши тисячі гігабайт інтелектуальної власності та конфіденційних конфіденційних даних у десятків компаній. Cybereason публікує два звіти, перший з яких розглядає тактику та прийоми, використані під час наступу, у той час як другий містить детальний аналіз шкідливого програмного забезпечення та використаних експлойтів.

«Результати операції «Бджоли-зозулі» є кульмінацією 41-місячного розслідування, яке розкриває складні та масштабні дії підтримуваної Китаєм Winnti Group (APT 2019). Група прагне викрасти конфіденційну інформацію в десятків глобальних оборонних, енергетичних, біотехнологічних, аерокосмічних і фармацевтичних компаній. Особливу тривогу викликає той факт, що постраждалі компанії не знали про те, що вони зазнали атаки – у деяких випадках, принаймні, до XNUMX року. Це дало Winnti вільний і нефільтрований доступ до інтелектуальної власності, креслень, конфіденційних діаграм та інших конфіденційних даних», — сказав Ліор Дів, генеральний директор і співзасновник Cybereason.

Операція CuckooBees - найважливіші результати

- Призначення до групи Winnti APT: Ґрунтуючись на аналізі криміналістичних артефактів, Cybereason має середню або високу впевненість, що виконавці атаки пов’язані з сумнозвісною групою Winnti. Ця група існує щонайменше з 2010 року. Вважається, що вона діє від імені Китаю та спеціалізується на кібершпигунстві та крадіжці інтелектуальної власності.

- Роки операцій кібершпигунства: Команда IR Cybereason розслідувала складну та невловиму кампанію кібершпигунства, яка залишалася непоміченою принаймні з 2019 року. Їхньою метою було викрасти конфіденційну конфіденційну інформацію з технологічних і виробничих компаній, головним чином у Східній Азії, Західній Європі та Північній Америці.

- Нещодавно виявлені шкідливі програми та багатоступінчастий ланцюг зараження: Розслідування виявило як відомі, так і раніше незадокументовані зловмисне програмне забезпечення Winnti, яке включає руткіти на рівні ядра з цифровим підписом і складний багатоетапний ланцюг зараження. Це дозволило атаці залишатися непоміченою принаймні з 2019 року.

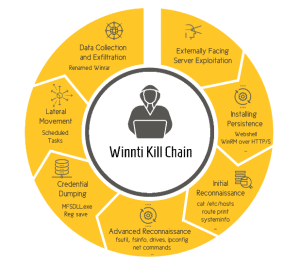

- The Winnti Playbook: Cybereason пропонує унікальний погляд на підручник, який Winnti використовує для вторгнення. У ньому описані найбільш часто використовувані тактики, а також деякі менш відомі прийоми ухилення, помічені під час розслідування.

- Виявлення нового шкідливого ПЗ в арсеналі Winnti: У звітах виявлено раніше незадокументований штам шкідливого програмного забезпечення під назвою DEPLOYLOG, який використовується групою Winnti APT. Вони також представляють нові версії відомого шкідливого програмного забезпечення Winnti, зокрема Spyder Loader, PRIVATELOG і WINNKIT.

- Рідкі випадки зловживання функцією Windows CLFS: Зловмисники використовували механізм Windows CLFS і маніпуляцію транзакціями NTFS, щоб приховати свої корисні дані та уникнути виявлення традиційними продуктами безпеки.

- Складна і взаємозалежна доставка корисних навантажень: Звіти включають аналіз складного ланцюжка зараження, що призводить до поширення руткіта WINNKIT, який складається з кількох взаємозалежних компонентів. Зловмисники застосували делікатний підхід «карткового будиночка», у якому належне виконання кожного компонента залежить від інших. Це дуже ускладнює аналіз кожного компонента окремо.

«Уразливі місця безпеки, які найчастіше зустрічаються під час таких атак, як Operation Cuckoo Bees, — це невиправлені системи, погана сегментація мережі, некеровані активи, забуті облікові записи та нездатність розгорнути продукти багатофакторної автентифікації. Навіть якщо ці вразливості звучать тривіально і їх легко виправити, повсякденна безпека є складною, і не завжди легко знайти широкомасштабні засоби захисту. Захисники повинні узгоджуватись із MITRE та/або подібними фреймворками, щоб забезпечити належні можливості виявлення вразливостей і виправлення для захисту своїх найважливіших активів», – додає Div.

Більше на cybereason.com

Про Cybereason Cybereason забезпечує перспективний захист від атак за допомогою єдиного підходу до безпеки на всіх кінцевих точках і в масштабах підприємства, де б не змінювалися сценарії атак. Cybereason Defense Platform поєднує в собі найкращі в галузі методи виявлення та реагування (EDR і XDR), антивірусні рішення наступного покоління (NGAV) і проактивний пошук загроз для контекстного аналізу кожного елемента в Малоп™ (зловмисна операція). Cybereason – це приватна міжнародна компанія зі штаб-квартирою в Бостоні та клієнтами в понад 45 країнах.