Bilgisayar korsanları ZeroFont kimlik avı hilesini kullanıyor: kötü amaçlı e-postaların Microsoft Outlook'taki güvenlik araçları tarafından güvenli bir şekilde taranmış gibi görünmesini sağlamak için e-postalarda 0 puntoluk yazı tipleri kullanmak.

0 punto boyutunda yazı tipleri içeren kimlik avı e-postaları tamamen yeni değildir. ZeroFont olarak adlandırılan kimlik avı tekniği geçmişte kullanılmış olsa da ilk defa bu şekilde belgelendi. ISC Sans analisti Jan Kopriva, bu hilenin kimlik avı operasyonlarının etkinliğinde büyük bir fark yaratabileceği ve kullanıcıların bunun varlığından ve vahşi ortamda kullanıldığından haberdar olması gerektiği konusunda uyarıyor.

ZeroFont kimlik avı bu şekilde çalışır

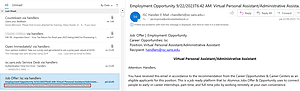

🔎 Aslında sağ penceredeki metnin sol tarafta konunun altında ilk satırı görünmesi gerekiyor - burada "İş Teklifi..." ile başlıyor. Ancak metin 0 punto büyüklüğünde görüntüleniyor ve bu da sahte bir güvenlik hissi yaratıyor (Resim: Jan Kopriva).

İşin püf noktası oldukça basit gibi görünse de muazzam bir potansiyele sahip: insanların merakı. Ve şu şekilde çalışır: Bir kullanıcıya klasik kimlik avı içeriğine sahip bir e-posta gönderilir. E-postadaki kimlik avı metni görünür ve tüm bağlantılar çalışır. Ancak kimlik avı e-postasının ilk satırları, 0 punto yazı tipi boyutuyla biçimlendirilmiş ve bu nedenle insanlar tarafından görülemeyen, yalnızca makine tarafından görülebilen ek bir kısa metin içerir.

Örneğin, metinde “Posta g[şirket adı]Gelişmiş Tehdit Koruması” tarafından tarandı ve güvenlik altına alındı, ayrıca tarih ve saat eklendi. Satır e-postada görünmüyor ancak e-postalara hızlı genel bakışta, makinenin 0 noktayı okuyabilmesi ve metni burada tekrarlaması nedeniyle metnin ilk satırı “Konu” altında görüntülenir.

ZeroFont kimlik avı nedeniyle e-posta zararsız görünüyor

Artık pek çok kullanıcı, e-postanın kimlik avı filtresi tarafından etkisiz hale getirildiğini düşünüyor ve e-postaya bakıyor. Bazen bağlantılara da tıklıyorlar, hatta e-postanın yanlış işaretlendiğini bile düşünüyorlar. Yani hile işe yaradı. Araştırmacı Jan Kopriva her şeyin nasıl çalıştığını ekran görüntüleriyle gösteriyor.

Daha fazlası ISC.Sans.edu'da