Microsoft Office'teki yeni bir sıfır günlük uzaktan kod yürütme hatası ortalığı karıştırıyor. Daha spesifik olarak, büyük olasılıkla Office dosyaları aracılığıyla yararlanılabilecek bir kod yürütme güvenlik açığıdır.

Şimdiye kadar bilinenlere dayanarak, bu güvenlik açığını tetiklemenin veya kötüye kullanmanın başka yolları olabilir. Güvenlik araştırmacısı Kevin Beaumont, resmi bir CVE numarası atanana kadar konuyla ilgili yararlı bir arama terimi olduğu kanıtlanan güvenlik açığına "Follina" adını verdi. Ek olarak, Microsoft bu arada bir Microsoft'tan resmi bir geçici çözüm yayınlanan. Sophos uzmanı Paul Ducklin, blog gönderisinde arka plan ve olası çözümler hakkında fikir veriyor.

Follina sıfır gün güvenlik açığı nasıl çalışır?

- Kullanıcılar, örneğin e-posta yoluyla aldıkları, gizli kötü amaçlı yazılım içeren bir DOC dosyasını açar.

- Belge, indirilen normal görünümlü bir https: URL'sine işaret ediyor.

- Bu https: URL'si, JavaScript kodu içeren bir HTML dosyasına işaret eder.

- Buna karşılık JavaScript, https: yerine olağandışı ms-msdt: tanımlayıcısına sahip bir URL'ye işaret eder. Windows'ta ms-msdt: MSDT yazılım araç setini başlatan tescilli bir URL türüdür. MSDT, Microsoft Support Diagnostic Tool'un kısaltmasıdır.

- URL aracılığıyla MSDT'ye gönderilen komut satırı, güvenilmeyen kodun yürütülmesine neden olur.

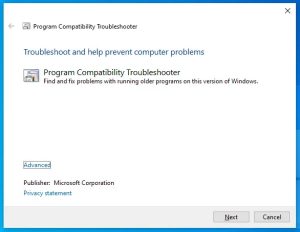

Kötü amaçlı ms-msdt: bağlantısı çağrıldığında, aşağıdaki gibi komut satırı argümanlarıyla bir MSDT komutunu tetikler: msdt /id pcwdiagnostic .... Başka hiçbir parametre olmadan elle çalıştırıldığında, bu komut otomatik olarak MSDT'yi yükler ve zararsız görünen program uyumluluğu sorun gidericisini çalıştırır:

Kullanıcılar buradan destekle ilgili çeşitli soruları yanıtlayacak, uygulamada otomatik testler yapacak veya çeşitli sorun giderme verilerini yüklerken sorunu Microsoft'a bildirecek bir sorun giderme uygulaması seçebilir. Kullanıcılar muhtemelen sadece bir Word belgesini açarak bu tanılama yardımcı programına girmeyi beklemeseler de, bu dizi açılan iletişim kutularını "kabul etme" olasılığı artar.

Otomatik uzaktan betik yürütme

Ancak, Follina olayında, görünüşe göre saldırganlar komut satırına gizlice girmek için bazı sıra dışı ama aynı zamanda çok zor seçenekler bulmuşlar. Sonuç olarak, MSDT sorun gidericisi işini uzaktan yapar. Siber suçlular, kullanıcının nasıl ilerlemek istediğinin sorulması yerine, yalnızca işlemin otomatik olarak devam etmesine (örneğin, /skip ve /force seçenekleri) değil, aynı zamanda bir PowerShell çağırma komut dosyasına da neden olan bir dizi parametre oluşturdu. Daha da kötüsü, bu PowerShell betiğinin diskteki bir dosyada bulunmasına bile gerek yoktur - kullanılan diğer seçeneklerle birlikte doğrudan komut satırından şifrelenmiş kaynak kodu biçiminde sağlanabilir. Follina vakasında Hammond, PowerShell'in sıkıştırılmış bir biçimde sağlanan kötü amaçlı bir yürütülebilir dosyayı ayıklamak ve başlatmak için kullanıldığını söylüyor.

Devre dışı bırakılmış makrolarla bile tehlikeli!

Daha da önemlisi, bu saldırı, DOC dosyasının kendisinde bulunan bir URL'den başvurulan aldatıcı ms-msdt: URL'ye atıfta bulunan Word tarafından tetiklenir. Bu yordam nedeniyle, hiçbir VBA Office makrosu (Uygulamalar için Visual Basic) gerekli değildir, dolayısıyla bu numara Office makroları devre dışı bırakılsa bile çalışır.

Yani her şey, yararlı bir MSDT tanılama "özelliği" ile birleştirilmiş kullanışlı bir Office URL "özelliği" gibi görünüyor. Aslında, ancak, tek bir tıklama ile uzaktan kod yürütme istismarına neden olabilecek bir güvenlik açığı oluşturur. Bu şekilde hazırlanmış bir Word belgesini açmak bile kullanıcı fark etmeden kötü amaçlı yazılım bulaştırabilir.

Hatta Hammond, aldatıcı içeriği DOC dosyası yerine bir RTF dosyasına paketleyerek bu hilenin daha da doğrudan bir saldırıya dönüştürülebileceğini yazıyor. Bu durumda, belgeyi Windows Gezgini'nde önizlemek, açmak için üzerine tıklamadan bile istismarı tetiklemek için yeterlidir. Yalnızca küçük resim önizleme penceresini oluşturmak, Windows ve Office'in tökezlemesine neden olur.

Ne yapabilirsin?

Microsoft zaten resmi bir geçici çözüm yayınladı ve umarım yakında kalıcı bir yama yayınlar. Microsoft'un tescilli ms-xxxx URL'leri ne kadar kullanışlı olsa da, bunların belirli dosya türleri açıldığında veya hatta yalnızca önizleme yapıldığında işlemleri otomatik olarak başlatmak üzere tasarlanmış olmaları, açıkça bir güvenlik riskidir.

Ayrıca, toplulukta yaygın olarak kabul edilen bir sorun giderme tekniği, basitçe ms-msdt:URL'ler ile MSDT.EXE yardımcı programı arasındaki ilişkiyi kesmektir. Sophos uzmanı Paul Ducklin, blog gönderisinde bunun ayrıntılı bir açıklamasını sunuyor.

Sophos ürünleri sorunu ortadan kaldırıyor

Sophos uç nokta ürünleri, bu istismar yoluyla gerçekleştirilen bilinen saldırıları Troj/DocDl-AGDX olarak algılar ve engeller. Bu algılama adı, hem ilk indirmeyi tetikleyen DOC dosyalarının hem de takip eden "ikinci aşama" HTML dosyalarının günlüklerini aramak için kullanılabilir. Sophos e-posta ve web filtreleme ürünleri, CXmail/OleDl-AG gibi bu türden saldırı dosyalarını yakalar.

Daha fazlası Sophos.com'da

Sophos Hakkında Sophos, 100 ülkede 150 milyondan fazla kullanıcı tarafından güvenilmektedir. Karmaşık BT tehditlerine ve veri kaybına karşı en iyi korumayı sunuyoruz. Kapsamlı güvenlik çözümlerimizin kurulumu, kullanımı ve yönetimi kolaydır. Sektördeki en düşük toplam sahip olma maliyetini sunarlar. Sophos uç noktalar, ağlar, mobil cihazlar, e-posta ve web için ödüllü şifreleme çözümleri ve güvenlik çözümleri sunar. Tescilli analiz merkezlerinden oluşan küresel ağımız SophosLabs'tan da destek var. Sophos'un genel merkezi Boston, ABD ve Oxford, İngiltere'dedir.