Yeni Vulnerability Intelligence modülü ile SearchLight. Tehdit istihbaratı sağlayıcısı Digital Shadows'un izleme çözümü, daha hızlı öncelik belirleme ve hafifletme için CVE'lere öncelik verilmesini sağlar.

Siber tehdit istihbaratı sağlayıcısı Digital Shadows, SearchLightTM çözümüne yeni bir güvenlik açığı analizi özelliği ekledi. Güvenlik Açığı İstihbaratı modülü, güvenlik ekiplerinin ilgili CVE'leri (Ortak Güvenlik Açıkları ve Etkilenmeler) daha hızlı belirlemesini ve açıklardan yararlanmaları etkili bir şekilde önlemesini sağlar.

SOC'ler: İlgili CVE'leri daha hızlı belirleyin

SearchLight'taki modül, Digital Shadows'un adli tehdit istihbarat ekibinin dokuz yıllık yoğun araştırma ve analizinden elde edilen verilere dayanmaktadır. Analistler, suç forumlarını sürekli olarak izler, bilgi toplar ve saldırganlar tarafından bilinen güvenlik açıklarından yararlanmak için kullanılan taktikleri, teknikleri ve prosedürleri (TTP'ler) belgeler. Güvenlik açığı veri tabanı, kod depolarının, yapıştırma sitelerinin, sosyal medyanın, üretici web sitelerinin ve tavsiyelerin otomatik olarak izlenmesiyle desteklenir. Bu, riskleri, saldırı hedeflerini ve olası istismarları değerlendirmek için kapsamlı bir bağlam oluşturur. Kendini işine adamış analistler, toplanan verileri inceler, "beyaz gürültüyü" ortadan kaldırır ve her olayı kritikliği ve alaka düzeyi açısından değerlendirir.

Güvenlik açıklarının analizi

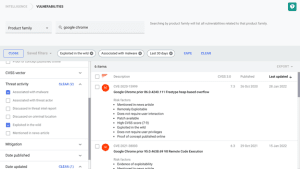

Güvenlik açıklarının hassas analizi, güvenlik ekiplerinin günlük çalışmalarını çeşitli şekillerde basitleştirir. Bir yandan kullanıcılar, BT portföylerindeki teknolojileri özel olarak arayabilir, olası açıkları ve riskleri kontrol edebilir ve böylece hafifletme önceliklerini belirleyebilir. Öte yandan güvenlik uzmanları, yüksek riskli güvenlik açıklarına tepkilerini optimize etmek için CVE profillerinde kapsamlı bağlam bilgileri alır. On binlerce CVE'ye kadar olan listeler öncelik, yenilik ve alaka düzeyine göre sıralanabilir. Yapıştır ve Kopyala işlevleri, şirketler için özel önem taşıyan güvenlik açıklarının sıralama listelerini oluşturmak için de kullanılabilir.

Digital Shadows ürün başkan yardımcısı Russell Bentley, "Kuruluşların binlerce olmasa da yüzlerce farklı BT varlığı vardır ve her yıl on binlerce güvenlik açığı raporu alır," dedi. “BT güvenliği, bırakın tüm yamaları test edip uygulamayı, bu veri akışını filtreleyecek kaynaklardan yoksun. Bu nedenle şirketler genellikle körü körüne CVSS'ye (Ortak Güvenlik Açığı Puanlama Sistemi) güvenirler. Bu iyi bir temel. Ancak burada yer alan bilgiler tamamen varsayımsaldır ve şirketler için gerçek bir risk olup olmadığı konusunda bir şey söylemez.”

Güvenlik Açığı İstihbaratı modülü

Alastair Paterson, Kurucu Ortak ve CEO: "SearchLight'taki Güvenlik Açığı İstihbaratı modülü netlik yaratıyor ve şirketlerin kendileri için önemli olan şeylere odaklanmalarına olanak tanıyor. Bir satıcının keyfi risk değerlendirmesine güvenmek yerine, güvenlik ekipleri artık belirli faktörleri filtreleyebilir. Bilgiler artık tamamen teorik değil, mevcut tehdit istihbaratına dayanıyor ve bir bakışta CVE profillerinde gösteriliyor.”

DigitalShadows.com'da daha fazlası

Dijital Gölgeler Hakkında

Digital Shadows, açık, derin ve karanlık ağ üzerinden kasıtsız olarak sızan verileri takip ederek kuruluşların dış tehditlere karşı ortaya çıkan dijital maruziyeti en aza indirmesine yardımcı olur. SearchLight™ ile şirketler veri koruma düzenlemelerine uyabilir, fikri mülkiyet kaybını önleyebilir ve itibarlarının zarar görmesini önleyebilir. Çözüm, dijital riskleri en aza indirmeye, saldırı yüzeyini azaltmaya ve marka ve şirket adlarını korumaya yardımcı olur.