Yeni çalışma, mevcut WP.29 gereksinimlerinin ötesinde siber riskleri en aza indirmeye yardımcı olur. Trend Micro, WP.29 BM R155 Saldırı Vektörleri ve Ötesine Dayalı Bağlantılı Araçlarda Siber Güvenlik Odak Alanlarının Belirlenmesi adlı çalışmada bağlantılı otomobiller için saldırı vektörlerini ve senaryoları inceliyor.

Dünyanın önde gelen siber güvenlik çözümleri sağlayıcılarından biri olan Trend Micro, bağlantılı araçlarda siber güvenlik üzerine yeni bir çalışma yayınladı. Bu, bağlantılı araçlar için siber güvenlikle ilgili yeni BM düzenlemesini uygulamada üreticileri, tedarikçileri, yetkilileri ve hizmet sağlayıcıları destekler. Ayrıca mevcut gereksinimlerde henüz dikkate alınmayan siber riskleri de analiz eder.

WP.29'a Dayalı Bağlantılı Arabalarda Siber Riskler

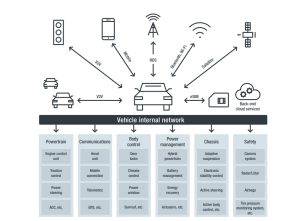

Birleşmiş Milletler Avrupa Ekonomik Komisyonu (UNECE) Araç Düzenlemelerinin Uyumlulaştırılması Dünya Forumu (WP.29), dünya çapında araç güvenliğini düzenlemekten sorumludur. Mevcut düzenlemeleri, güvenlik açıkları ve tehditlerin yedi üst düzey ve 30 alt tanımını içerir. Aşağıda 69 saldırı vektörünün açıklamaları bulunmaktadır. Trend Micro'nun yeni çalışma sonuçlarıyla birleştirilen bu düzenlemeler, otomotiv endüstrisinin bağlantılı araçlardaki siber riskleri daha iyi anlamasına ve karşı önlemleri önceliklendirmesine yardımcı olacak.

Üreticilerin, tedarikçilerin, devlet kurumlarının ve hizmet sağlayıcıların WP.29 tarafından açıklanan tehditlere ve saldırı vektörlerine öncelik vermesine yardımcı olmak için Trend Micro uzmanları, endüstri standardı DREAD tehdit modelini kullanarak her bir saldırı vektörünün ciddiyetini hesapladı.

Her saldırı vektörünün önem seviyeleri

Araştırmaya göre, aşağıdaki saldırı vektörlerini güvenceye almak yüksek bir öncelik olmalıdır:

- Araçlara saldırmak veya veri ayıklamak için kullanılabilen arka uç sunucular.

- Çeşitli iletişim kanalları aracılığıyla araç işlevlerini bozmak için Hizmet Reddi (DoS) saldırıları.

- Araç sistemlerine saldırmak için kullanılabilen, üçüncü taraflarca barındırılan yazılımlar (eğlence uygulamaları gibi).

Ayrıca araştırmacılar, çeşitli tehditlerin ciddiyetinin önümüzdeki beş ila 29 yıl içinde nasıl gelişeceğini göstermek için DREAD tehdit modelini yeniden hesapladılar. Ayrıca henüz WP.XNUMX düzenlemesine dahil olmayan yeni vektörlere de dikkat çektiler. Ayrıca, siber güvenlik çözümleri kullanılarak mevcut ve gelecekteki risklerin en aza indirilebileceği yolları da gösterirler.

WP.29'da Siber Güvenlik Önerileri ve Düzenlemeleri

“Siber riskler, arabalar da dahil olmak üzere her yerde pusuda bekliyor. Araçlar, siber suçlular için yeni saldırı senaryoları oluşturan zeka, bilgi işlem gücü ve bağlanabilirlik kazanıyor" diye açıklıyor Trend Micro Avrupa IoT Güvenlik Evangelisti Udo Schneider. "WP.29 yönetmeliğinde belirtilen siber güvenlik tavsiyelerini ve düzenlemelerini anlamak, üreticilerin mobiliteyi geleceğe hazırlamasına yardımcı olacaktır. En son araştırma raporumuz, bağlantılı araçlara yönelik çeşitli tehditlere öncelik vererek yönetmeliği yorumlama ve uygulama konusunda onlara destek oluyor.”

Trend Micro'nun mevcut araştırması da bunu takip ediyor Şubat 2021'den itibaren Connected Cars hakkında bir önceki teknik inceleme. Bu, 5G, bulut ve diğer bağlantı teknolojileriyle ilişkili bağlantılı araçların risklerini inceledi.

Daha fazla bilgi ve İngilizce dilindeki WP.29 BM R155 Saldırı Vektörleri ve Ötesine Dayalı Bağlantılı Arabalarda Siber Güvenlik Odak Alanlarının Belirlenmesi raporunun tamamı ücretsiz olarak çevrimiçi olarak okunabilir.

TrendMicro.com'da daha fazlası

Trend Micro Hakkında Dünyanın önde gelen BT güvenliği sağlayıcılarından biri olan Trend Micro, dijital veri alışverişi için güvenli bir dünya yaratılmasına yardımcı olur. 30 yılı aşkın güvenlik uzmanlığı, küresel tehdit araştırması ve sürekli yenilikle Trend Micro işletmeler, devlet kurumları ve tüketiciler için koruma sunar. XGen™ güvenlik stratejimiz sayesinde çözümlerimiz, öncü ortamlar için optimize edilmiş nesiller arası savunma teknikleri kombinasyonundan yararlanır. Ağa bağlı tehdit bilgileri, daha iyi ve daha hızlı koruma sağlar. Bulut iş yükleri, uç noktalar, e-posta, IIoT ve ağlar için optimize edilmiş bağlantılı çözümlerimiz, daha hızlı tehdit algılama ve yanıt için tüm kuruluş genelinde merkezileştirilmiş görünürlük sağlar.