Bu günlerde rekabet edebilmek için şirketlerin en son teknolojik trendlere ayak uydurması gerekiyor. Bununla birlikte, bir güvenlik altyapısının paralel gelişimi ve saldırılara yanıt vermek için net bir süreç olmadan, bu teknolojiler siber tehditler için ölümcül vektör haline gelebilir.

Bir siber saldırı durumunda, güçlü bir olay müdahale planı, bir işletmeyi en az hasarla yeniden çalışır duruma getirebilir. İyi bir başucu kitabı, olaya müdahale sürecinin oluşturulmasında çok yardımcı olur.

IBM ve Ponemon tarafından yürütülen bir araştırmaya göre, bir veri hırsızlığı etkilenen şirkete ortalama olarak mal oluyor 3,92 milyon dolar. Bu maliyetler, bir şirketin bir veri ihlalini ne kadar hızlı tespit edip yanıt verdiğine bağlı olarak değişebilir.

Der 2020 Veri İhlali Araştırmaları Raporu Verizon, 2019'daki çoğu veri ihlalinin günler veya daha kısa sürdüğünü, ihlallerin dörtte birinin aylar veya daha uzun sürdüğünü tespit etti. Muhafaza, sırayla, ortalama olarak yaklaşık aynı süreyi aldı.

Genel olarak, rapordaki rakamlar, önceki yıllara kıyasla veri ihlali tespitinde ve yanıtında bir gelişme olduğunu gösteriyor. Ancak rapor, bu gelişmenin, Yönetilen Güvenlik Hizmeti Sağlayıcıları (MSSP'ler) tarafından keşfedilen ve soruşturmalarına dahil edilen daha fazla ihlalden kaynaklanabileceğini de belirtiyor.

Kuruluşlar, elbette, zorla girmeleri önlemek için çaba sarf etmelidir. Bununla birlikte, aynı zamanda, bu tür olaylara hazırlanmak ve bir veri ihlalinin süresini azaltmak için prosedürler oluşturmak, günümüzün tehditleriyle başa çıkmak için gerekli ve gerçekçi bir yaklaşımdır.

Tehditlere hazırlanın

Ne bekleyeceğinizi bilmek, potansiyel siber saldırılara hazırlanmanın ve bunlara yanıt vermenin ilk adımıdır. Geçmişte, tehditler çok daha basitti ve büyük ölçüde kullandıkları teknolojiler tarafından tanımlanıyordu. Ancak artık kuruluşlar daha gelişmiş ağ ve veri altyapıları kullandığından, saldırı yüzeyi daha geniş ve tehditlerin etkisi arttı.

Der 2019 için güvenlik raporu Trend Micro tarafından hazırlanan rapor, günümüzün tehditlerinin karmaşıklığını ve sürekliliğini vurgulamaktadır. Fidye yazılımı saldırıları, suçluların daha az yeni aile geliştirmesiyle, yüksek profilli hedefleri giderek daha fazla hedefliyor. 2019'da 95 yeni fidye yazılımı ailesi vardı, bu rakam 2018'e kıyasla yarıdan az (222). Kimlik avıyla ilgili faaliyetler de azaldı.

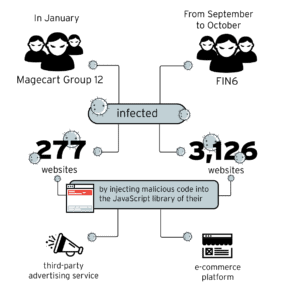

2019'da Magecart Group 12 ve FIN6 gibi e-ticaret sitelerinde müşteri ödeme bilgilerini çalmak için binlerce çevrimiçi mağazaya bulaşan bir dizi yüksek profilli saldırı görüldü.

Yukarıdaki tehditler, günümüzde kullanılan teknolojilerdeki güvenlik açıklarını göstermektedir. Ayrıca endüstri, cihaz veya platform trendlerinin ve zayıflıklarının tehdit ortamını nasıl şekillendirdiğini de gösterirler. Kuruluşların, operasyonları iyileştirmek ve yeniliği teşvik etmek için tasarlanmış yeni uygulamaları ve yazılımları tanıtırken ele alacakları çeşitli temelleri vardır. Çalışanlar, mevcut tehditlerin farkında olmanın yanı sıra, kuruluşları tarafından kullanılan tüm teknolojiler hakkında da kapsamlı bir anlayışa sahip olmalıdır.

Çok katmanlı koruma, siber saldırıların tespit edilip önlenmesine yardımcı olabilirken, kuruluşun altyapısının bakımından sorumlu tüm personelin, bir izinsiz girişe ve aktif bir saldırıya nasıl yanıt verileceği konusunda da bilgi sahibi olması gerekir.

Olay Müdahalesi

Kurumsal savunmaları aşan tehditler, etkili bir olay müdahale stratejisi gerektirir. Kuruluşların ihlalleri veya siber saldırıları yönetmek ve kontrol altına almak için kılavuz olarak kullandıkları süreç veya plandır.

Incident Response'un amacı, bir saldırıdan sonra işletmeyi yeniden çalışır duruma getirmektir. Bu, savunmalarını aşan tehdidi tanımlamayı ve nitelendirmeyi içerir. Bir olay aynı zamanda kuruluşun önleyici mekanizmalarının başarısız olduğunu ve güçlendirilmesi gerektiğini ima eder.

Olay Müdahalesinin ayırt edici bir özelliği, saldırının arkasındaki tehdit aktörünü belirlemeye gerek kalmadan müdahalenin başarılı olabilmesidir. Olay Müdahalesi, "canlı" olarak veya onu durdurma niyetiyle devam eden bir saldırı sırasında iletilir. Buna karşılık, örneğin adli bilişim, olaydan sonra yapılır ve tehdit azaldığı için daha derine inebilir.

Yaygın olarak kabul edilen iki standart olay müdahale çerçevesi vardır: NIST (Ulusal Standartlar ve Teknoloji Enstitüsü) ve SANS (SysAdmin, Denetim, Ağ ve Güvenlik). Birbirlerine çok benzerler ve bir saldırıya hazırlıktan olayın bir daha yaşanmamasını sağlamaya kadar geniş bir tabana sahiptirler.

OLMADAN

NIST

Trendmicro.de'deki blogda bununla ilgili daha fazla bilgi

Trend Micro Hakkında Dünyanın önde gelen BT güvenliği sağlayıcılarından biri olan Trend Micro, dijital veri alışverişi için güvenli bir dünya yaratılmasına yardımcı olur. 30 yılı aşkın güvenlik uzmanlığı, küresel tehdit araştırması ve sürekli yenilikle Trend Micro işletmeler, devlet kurumları ve tüketiciler için koruma sunar. XGen™ güvenlik stratejimiz sayesinde çözümlerimiz, öncü ortamlar için optimize edilmiş nesiller arası savunma teknikleri kombinasyonundan yararlanır. Ağa bağlı tehdit bilgileri, daha iyi ve daha hızlı koruma sağlar. Bulut iş yükleri, uç noktalar, e-posta, IIoT ve ağlar için optimize edilmiş bağlantılı çözümlerimiz, daha hızlı tehdit algılama ve yanıt için tüm kuruluş genelinde merkezileştirilmiş görünürlük sağlar.