Bulut yerel güvenliğinde lider olan Aqua Security, yazılım tedarik zinciri saldırılarıyla ilgili en son Yazılım Tedarik Zinciri Güvenlik İncelemesi çalışmasının sonuçlarını duyuruyor. Altı aylık bir süre içinde uzmanlar, 2021'deki saldırıların 2020'ye kıyasla üç kat arttığını tespit edebildiler.

Siber suçlular, kötü amaçlı yazılım ve arka kapılar enjekte etmek için yazılım tedarik zincirindeki güvenlik açıklarını hedefler. Bunu yapmak için öncelikle açık kaynaklı yazılımlardaki güvenlik açıklarını kullanırlar, kötü amaçlı kod enjekte ederler ("zehirleme") ve yazılım kodunun bütünlüğüyle ilgili genel sorunları kullanırlar. Yazılım Tedarik Zinciri Güvenlik İncelemesi çalışması, Aralık ayında Aqua Security tarafından satın alınan Argon Security tarafından gerçekleştirilmiştir.

Yazılım Tedarik Zinciri Güvenliği İncelemesi

Genel olarak uzmanlar, yazılım geliştirme ortamlarındaki güvenlik seviyesinin düşük kaldığını ve incelenen her şirketin kendisini tedarik zinciri saldırılarına karşı savunmasız hale getirebilecek güvenlik açıkları ve yanlış yapılandırmalara sahip olduğunu tespit etti. Çalışma, risklerin ortaya çıkabileceği üç ana alan belirledi.

1. Savunmasız paketlerin kullanımı

Açık kaynak kodu, neredeyse tüm ticari yazılımların bir parçasıdır. Kullanılan açık kaynak paketlerinin çoğu mevcut güvenlik açıklarına sahiptir ve daha güvenli bir sürüme güncelleme, geliştirme ve DevOps ekipleri için çok çaba gerektirir. Şaşırtıcı olmayan bir şekilde, bu, saldırı yürütmenin en hızlı büyüyen yöntemlerinden biridir. Güvenlik açığı bulunan paketlerden yararlanan iki yaygın saldırı vardır:

- Mevcut güvenlik açığı açıkları: Mevcut paket güvenlik açıkları, uygulamaya erişim sağlamak ve saldırıyı gerçekleştirmek için kullanılır. (Örnek: son Log4j siber saldırıları)

- Paket zehirlenmesi: Geliştiricileri veya otomatik işlem hattı araçlarını uygulama oluşturma sürecine dahil etmeleri için kandırmak için popüler açık kaynaklı ve tescilli yazılım paketlerine kötü amaçlı kod enjekte etme. (Örnek: COA, RC ve ua-parser-js durumu)

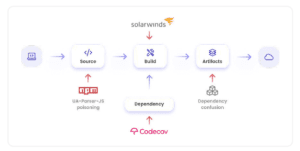

2. Güvenliği ihlal edilmiş ardışık düzen araçları

Saldırganlar, kritik BT altyapısını, geliştirme süreçlerini, kaynak kodunu ve uygulama tekliflerini tehlikeye atan CI/CD ardışık düzen altyapısındaki (ör. kaynak kontrol sistemi, yapı aracısı, paket kayıtları ve hizmet bağımlılıkları) ayrıcalıklı erişim, yanlış yapılandırmalar ve güvenlik açıklarından yararlanabilir. Güvenliği ihlal edilmiş bir CI/CD işlem hattı, uygulamanın, geliştirme altyapısının ve süreçlerin planı olan bir uygulamanın kaynak kodunu açığa çıkarabilir. Bu, saldırganların oluşturma işlemi sırasında kodu değiştirmesine veya kötü amaçlı kod enjekte etmesine ve uygulamayı manipüle etmesine olanak tanır (örneğin, SolarWinds saldırısında olduğu gibi). Bu tür bir güvenlik ihlalinin tespit edilmesi zordur ve keşfedilip düzeltilmeden önce büyük hasara neden olabilir.

Saldırganlar, meşru yapılar yerine güvenliği ihlal edilmiş yapıtları yüklemek için güvenliği ihlal edilmiş paket kayıt defterlerini de kullanır. Ek olarak, erişim ve saldırı için kullanılabilecek ardışık düzene bağlı düzinelerce dış bağımlılık vardır (örnek: codecov).

3. Kod/Yapı Bütünlüğü

Çalışmada belirlenen ana risk alanlarından biri, yapı kalitesini ve güvenlik duruşunu doğrudan etkileyen hatalı kodun kaynak kod havuzlarına yüklenmesidir. Çoğu müşteri ortamında bulunan yaygın sorunlar, koddaki hassas veriler, genel olarak kod kalitesi ve güvenlik sorunları, kod olarak altyapı sorunu, kapsayıcı görüntülerindeki güvenlik açıkları ve genel yanlış yapılandırmalardı. Çoğu durumda, keşfedilen sorunların sayısı o kadar fazlaydı ki, bunlar ancak kapsamlı projelerle düzeltilebilirdi.

Yazılım tedarik zincirinin korunması

Sorunla mücadele etmek ve yazılım tedarik zincirinin güvenliğini artırmak için güvenlik ekiplerinin DevOps ekipleriyle işbirliğini artırması ve geliştirme süreçlerinde güvenlik otomasyonu uygulaması gerekir. Aqua ve Argon, yazılım geliştirme sürecini bu yeni karmaşık saldırı dalgasından koruyabilecek yeni güvenlik çözümlerinin benimsenmesini tavsiye ediyor.

Argon Security'de müşteri başarısı ve satıştan sorumlu kıdemli direktör Eran Orzel, "Geçtiğimiz yıl boyunca gerçekleştirilen saldırıların sayısı ve tek bir saldırının geniş kapsamlı etkisi, uygulama güvenliği ekiplerinin karşılaştığı ciddi zorlukların altını çiziyor" dedi. "Maalesef çoğu ekip, yazılım tedarik zinciri saldırılarıyla başa çıkmak için gerekli kaynaklara, bütçeye ve bilgiye sahip değil. Buna, AppSec ekiplerinin bu saldırı vektörüyle mücadele etmek için geliştirme ve DevOps ekipleriyle işbirliğine güvendiği gerçeğini ekleyin ve bunun neden büyük bir zorluk olduğunu görebilirsiniz. Yazılım tedarik zinciri süreci, modern uygulama geliştirme yaşam döngüsünde temel bir bileşendir. Bu geniş saldırı vektörünün açık bırakılması, kurumsal uygulama güvenliğini tehdit ederek potansiyel olarak hassas verileri açığa çıkarır ve çalışma zamanında uygulamaya ek giriş noktaları oluşturur. Çoğu durumda, güvenlik ekipleri çok geç olana kadar bu süreci göremez. Çünkü çoğu şirket, CI/CD araçları ve süreçlerinde önleyici yeteneklere sahip değil.”

Aquasec.com'da daha fazlası

Aqua Güvenlik Hakkında

Aqua Security, saf bulut tabanlı güvenliğin en büyük sağlayıcısıdır. Aqua, müşterilerine yenilik yapma ve dijital dönüşümlerini hızlandırma özgürlüğü veriyor. Aqua Platform, tedarik zincirini, bulut altyapısını ve devam eden iş yüklerini nerede devreye alındıklarından bağımsız olarak güvenceye almak için uygulama yaşam döngüsü boyunca önleme, tespit ve yanıt otomasyonu sağlar. Müşteriler arasında, çok çeşitli bulut sağlayıcıları ve kapsayıcılar, sunucusuz işlevler ve bulut VM'leri içeren modern teknoloji yığınları genelinde dağıtımlarla finansal hizmetler, yazılım, medya, üretim ve perakende sektörlerindeki dünyanın en büyük şirketleri yer alır.