Tenable'ın Tehdit Manzarası Raporu'nun gösterdiği gibi, en sık saldırıya uğrayan güvenlik açıkları genellikle yıllardır bilinmektedir. Saldırganlar, yamaların kullanılmadığına ve boşlukları kimsenin izlemediğine güveniyor. Microsoft Exchange, Log4Shell veya Follina ile her zaman eski güvenlik açıkları vardı.

Tenable'ın yıllık Tehdit Görünümü Raporu çıktı. Rapor, siber saldırılar için ana vektör olarak bilinen güvenlik açıklarının (yani yamaları halihazırda kullanıma sunulan güvenlik açıklarının) devam eden tehdidini doğruluyor. Bulgular, Kasım 2022 ile Ekim 1.335 arasında kamuya açıklanan 2021 veri ihlalinin analizi de dahil olmak üzere, Tenable Araştırma Ekibinin 2022'deki siber güvenlik olayları, güvenlik açıkları ve eğilimlerine ilişkin analizine dayanmaktadır.

Rapor, önemli güvenlik açığı verilerini kategorilere ayırır

Kabul Edilebilir Tehdit Manzarası Raporu, temel güvenlik açığı verilerini kategorilere ayırır ve saldırgan davranışını analiz eder. Amaç, şirketlerin güvenlik görevlilerini bilgilendirmesine ve güvenlik önlemlerine öncelik vermesine yardımcı olmaktır. Kuruluşlar, en büyük risk alanlarına odaklanarak ve saldırı vektörlerini bozarak siber olaylara karşı savunmasızlığı azaltabilir. Analiz edilen olaylar, 2,29 terabayt veriyi temsil eden 257 milyardan fazla kaydı etkiledi. Tespit edilen tüm veri ihlallerinin yüzde üçünden fazlası, güvenli olmayan veritabanlarından kaynaklanıyor ve bu da 800 milyondan fazla kaydın kaybolmasına neden oluyor.

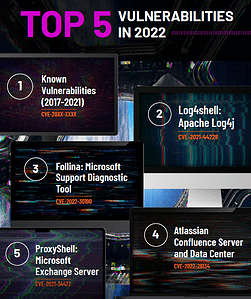

Saldırganlar, kuruluşların başarılı bir şekilde düzeltme eki uygulamadığı veya düzeltmediği bilinen ve kanıtlanmış kötüye kullanılabilir güvenlik açıklarıyla başarıya ulaşmaya devam ediyor. Tenable raporuna göre, en çok yararlanılan güvenlik açıklarının en üst katmanı, bazıları 2017 gibi erken bir tarihte duyurulan büyük bir bilinen güvenlik açıkları havuzunu içeriyor. Bu güvenlik açıkları için satıcı yamaları uygulayamayan kuruluşlar, 2022'de artan saldırı riskiyle karşı karşıya kaldı.

2022 Felaketleri: Exchange, Log4Shell, Follina

Bu grup içinde en sık kullanılan güvenlik açıkları arasında Microsoft Exchange, Zoho ManageEngine ürünleri ve Fortinet, Citrix ve Pulse Secure'un sanal özel ağ çözümlerindeki birkaç üst düzey güvenlik açığı yer alır. Atlassian Confluence Sunucusu ve Veri Merkezi'ndeki bir güvenlik açığı olan Log4Shell, Follina ve ProxyShell dahil olmak üzere en sık kullanılan diğer dört güvenlik açığı için yamalar ve hafifletmeler geniş çapta yayınlandı ve kullanıma hazır. Aslında, 2022'de vahşi ortamda yararlanılan ilk beş sıfır gün güvenlik açığından dördü, satıcının yamaları ve hafifletme kılavuzlarını yayınladığı gün yayınlandı.

Tenable'ın baş güvenlik görevlisi ve araştırma başkanı Bob Huber, "Veriler, iyi bilinen güvenlik açıklarının genellikle yenilerinden daha fazla zarar verdiğini gösteriyor" dedi. “Siber saldırganlar, hassas bilgilere erişim elde etmek için bu gözden kaçan güvenlik açıklarından yararlanma konusunda sürekli olarak başarılı oluyor. Bunun gibi rakamlar, bir olaydan sonra reaktif siber güvenlik önlemlerinin riski azaltmak için yeterli olmadığını açıkça gösteriyor. Gelgiti değiştirmenin tek yolu, önleyici güvenlik ve teşhir yönetimine geçmektir.”

Bulut hizmeti sağlayıcı sorunları hakkında CVE yok

"Önce bulut" tutumuna geçiş, kuruluşların büyümesine ve ölçeklenmesine olanak tanır, ancak bulut hizmeti sağlayıcıları (CSP'ler) genellikle bildirimde bulunulmadan yama ve güvenlik sağlamlaştırdığından, yeni riskler de getirir. CSP'leri etkileyen güvenlik açıkları bir güvenlik danışma belgesinde bildirilmez, bir CVE tanımlayıcısı verilmez veya sürüm notlarında bahsedilmez. Bu görünürlük eksikliği, güvenlik ekiplerinin riski doğru bir şekilde değerlendirmesini ve paydaşlara rapor vermesini zorlaştırır.

APT grupları acımasızca vurdu

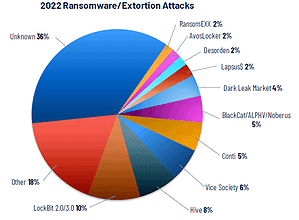

Rapor, güvenlik açıklarını ve yanlış yapılandırmaları analiz etmenin yanı sıra saldırı gruplarının çoğalmasını ve taktiklerini de inceliyor. Fidye yazılımı, başarılı saldırılarda kullanılan en yaygın saldırı vektörü olmaya devam ediyor. Önceki Tenable araştırmaları, çifte fidye yazılımı ve hizmet olarak fidye yazılımı modellerinin milyonlarca dolarlık fidye yazılımı ekosistemini beslediğini ortaya çıkardı. Hizmet Olarak Fidye Yazılımı, teknik becerilere sahip olmayan siber suçluların fidye yazılımını ticarileştirmesini her zamankinden daha kolay hale getiriyor.

LockBit fidye yazılımı grubu, ikili ve üçlü fidye yazılımı taktiklerinin iyi bilinen bir kullanıcısıdır. Analiz edilen fidye yazılımı olaylarının %7,5'uyla fidye yazılımı alanına hakim oldu ve onu Hive fidye yazılımı grubu (%6,3), Vice Society (%5,1) ve BlackCat/ALPHV (%XNUMX) izledi.

Daha fazlası Tenable.com'da

Kiralanabilir Hakkında Tenable bir Cyber Exposure şirketidir. Dünya çapında 24.000'den fazla şirket, siber riski anlamak ve azaltmak için Tenable'a güveniyor. Nessus mucitleri, güvenlik açığı uzmanlıklarını Tenable.io'da birleştirerek, endüstrinin herhangi bir bilgi işlem platformundaki herhangi bir varlığın gerçek zamanlı görünürlüğünü sağlayan ve güvenliğini sağlayan ilk platformunu sağladı. Tenable'ın müşteri tabanı, Fortune 53'ün yüzde 500'ünü, Global 29'in yüzde 2000'unu ve büyük devlet kurumlarını içerir.