Sunucusuz bilgi işleme geçiş hız kazanıyor. 2019'da yapılan bir ankete göre, şirketlerin %21'i sunucusuz teknolojiyi zaten benimserken, %39'u bunu düşünüyor. Trend Micro, indirilmek üzere ilgili teknik incelemeyi sağlar.

Sunucusuz teknoloji, uygulamaları çalıştırmak için gereken altyapıyı yönetmek ve güvence altına almak yerine uygulamaları için daha iyi kod oluşturmaya odaklanmalarına izin verdiği için birçok şirket için caziptir. Trend Micro araştırma raporu, Sunucusuz Mimarilerde Zayıf Noktaları Koruma: Riskler ve Öneriler, sunucusuz ortamlar için güvenlik konuları sağlar ve kullanıcıların sunucusuz ortamlarını olabildiğince güvenli hale getirmelerine yardımcı olur. Odak noktası, bu pazardaki en geniş teklif yelpazesine sahip olan AWS tarafından sunulan hizmetlerdir.

Sunucusuz bilgi işlem, arka uç hizmetlerini destekleyen bir teknolojidir ve kuruluşların kapasite yönetimi, yama uygulama ve kullanılabilirlik dahil olmak üzere belirli sorumlulukları Amazon Web Services (AWS) gibi bulut hizmeti sağlayıcılarına (CSP'ler) devretmesine olanak tanır. Sunucusuz bilgi işlem ile arka uç uygulamaları, kullanılabilirlik ve ölçeklenebilirliğe doğrudan dahil olmadan oluşturulabilir. Bununla birlikte, "sunucusuz" terimi, bu bilgi işlem modelinin sunucuları hiç kullanmadığı anlamına gelmez, bunun yerine şirketlerin artık sunucuların bakımı ve güvenliğine doğrudan dahil olması gerekmediği anlamına gelir.

Sunucusuz teknoloji, diğer bulut bilgi işlem modellerinden daha güvenli

Bu mimarilerin altyapısal bilgi işlem bileşenlerinin güvenliği büyük ölçüde CSP'ler (Bulut Servis Sağlayıcıları) tarafından sağlanmaktadır. Bu nedenle sunucusuz teknoloji, diğer bulut bilgi işlem modellerine göre nispeten daha güvenli kabul edilir. Ancak diğer mevcut teknolojiler gibi, risklere ve tehditlere karşı bağışık değildir.

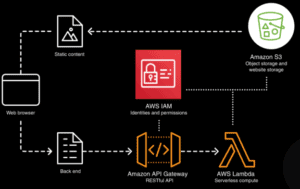

Sunucusuz bir mimaride ağ bağlantılı hizmetler

Sunucusuz bir mimarinin nasıl çalıştığını anlamak için hangi farklı hizmetlerin dahil olduğunu bilmeniz gerekir. Bu gönderi, bir AWS sunucusuz mimarisi hakkındadır.

Amazon S3

Amazon Simple Storage Service (Amazon S3), mobil uygulamalar, büyük veri analitiği ve IoT cihazları gibi çeşitli kullanım durumlarını destekleyen ölçeklenebilir bir veri nesnesi depolama hizmetidir. Amazon S3, daha sonra API'ler aracılığıyla klasörlerde depolanan nesnelerin yönetilmesini mümkün kılar.

AWS Lambda

En yaygın kullanılan sunucusuz hizmetlerden biri AWS Lambda'dır. Kuruluşların, sunucuları dağıtmak ve bakımını yapmak gibi sıkıcı bir görev olmadan kod çalıştırmasına olanak tanır. Geliştiriciler, yalnızca kod tetiklendiğinde örnek sayısı için ödeme yapar. AWS Lambda ile donanımı yönetmeleri veya işletim sisteminin ve yüklü tüm uygulamaların güncel olduğundan emin olmaları gerekmez.

Amazon API Ağ Geçidi

Amazon API Gateway, API'lerin kolay ve verimli bir şekilde oluşturulmasına, yayınlanmasına, sürdürülmesine, izlenmesine ve güvenliğinin sağlanmasına olanak tanır. Hizmet, RESTful API'leri ve WebSocket API'leri aracılığıyla arka uç hizmet işlevlerine veya verilerine erişebilen uygulamalar için bir portal görevi görür.

AWS IAM'si

AWS Identity and Access Management (AWS IAM) aracılığıyla geliştiriciler, sunucusuz hizmetlere ve kaynaklara erişimi doğrulamak için güvenlik bilgilerini ve izinleri yönetebilir.

Yanlış yapılandırmalar ve güvenli olmayan kodlama uygulamaları

AWS gibi daha büyük CSP'ler, belirli görevler için izinler verirken En Az Ayrıcalık Politikasını uygular. Ayrıca, her hizmetin yalnızca gerekli izinler verildiğinde başka bir hizmetle iletişim kurabilmesini veya bu hizmet tarafından erişilebilir olmasını sağlayan varsayılan reddetme yaklaşımından da yararlanırlar. Ayrıcalıkların manuel olarak atanması ve doğrulanması daha fazla güvenlik sağlar. Ancak bu, özellikle birbirine bağlı hizmetlerin karmaşık bir karışımı söz konusu olduğunda kullanıcılar için zor olabilir. Sonuç olarak, sunucusuz hizmet güvenlik yanlış yapılandırmalarına ve aşağıdaki gibi risklere neden olabilir veya göz ardı edebilirler.

Amazon S3

Açık veya serbestçe erişilebilen Amazon S3 klasörlerini bırakmak, kötü niyetli aktörlerin hassas verileri araması için bir kapı olabilir. Herkese açık olmaması gereken kritik veriler veya kod parçaları, Amazon S3 klasörleri amaçlanmayan içerikleri barındırmak için kullanılırsa da açığa çıkabilir.

AWS Lambda

AWS Lambda işlevleri, hatalı biçimlendirilmiş veya güvenlik açığı bulunan koda enjeksiyon teknikleri yoluyla kötü niyetli aktörler tarafından kullanılabilir. Bir AWS Lambda işlevinin kodu, değişkenleri döndürecek ve harici hizmetler tarafından erişilebilir olacak şekilde tasarlanmışsa hassas veriler de açığa çıkabilir. Kötü niyetli kişiler, bir kullanıcının hesabına erişim elde etmek için AWS Lambda işlevlerinde değişkenler olarak depolanan kimlik bilgilerinden de yararlanabilir. Ayrıca, kötü amaçlı kod, kötü amaçlı araçları ve betikleri bir AWS Lambda yürütme ortamının /tmp klasöründe depolamak için kullanılabilir. Buradaki dosyalar, saldırı başlatacak veya hassas verileri sızdıracak kadar kalıcı olabilir.

Amazon API Ağ Geçidi

Bir Amazon API Ağ Geçidi uç noktası açığa çıktığında ve korumasız kaldığında, arkasındaki hizmeti tehlikeye atmak veya ortadan kaldırmak için bir Hizmet Reddi (DoS) saldırısı başlatmak için kullanılabilir. Bir şirkete mali zarar verme niyetinde olan kötü niyetli aktörler, şirketin faturasını şişirmek için bir AWS Lambda işlevini sürekli olarak yoklamak üzere açık bir Amazon API Gateway uç noktasını da kötüye kullanabilir.

AWS IAM'si

Bazen, belki de zaman kısıtlamaları nedeniyle, geliştiriciler sistem bileşenleri arasındaki iletişimi sağlamak için politikaları aşırı derecede müsamahakâr hale getirir. Bu, AWS IAM tarafından kolaylaştırılır. Ancak ayrıcalıklardaki bu gevşeme, AWS IAM'nin birlikte kullanıldığı sunucusuz hizmetlerin güvenliğini etkiler.

Hatalı koddan kaynaklanan riskler

Araştırmacılar, sunucusuz bir sistemde hatalı kod uygulama risklerini daha da vurgulamak için yüksek ayrıcalıklı bir AWS Lambda işlevi içeren bir kavram kanıtı oluşturdu. Aşağıdaki video, kötü kodlama uygulamalarının kötü niyetli aktörlerin AWS Lambda işlevi zaman aşımını başarıyla değiştirmesine ve ardından ayrıcalık yükseltme ve veri hırsızlığı gibi diğer etkinlikleri gerçekleştirmesine nasıl olanak tanıdığını gösterir.

Güvenlik risklerinin şirketler üzerindeki etkisi

Sunucusuz hizmetler, durum bilgisi olmayan yetenekler içerir ve bu nedenle, bu hizmetlerdeki veriler bellekte saklanmak yerine önbelleğe alınır. Verileri sunucusuz hizmetlerden tesis dışı konumlara taşırken, kuruluşların veri sızıntısını önlemek için verilerin nasıl taşındığına dikkat etmesi gerekir. Bu tür bir veri sızıntısı, erişim ilkeleri değiştirilirken hatalı bir yapılandırma nedeniyle yarım milyon hassas yasal ve mali belge içeren bir veritabanı açığa çıktığında meydana geldi.

Verilerin nerede depolandığını bilmek, bulut tabanlı bir uygulamaya bağlı bir veri deposuna erişilebildiği için ABD'deki çeşitli cezaevlerinden 36.000'den fazla mahkûm kaydının bilinmesi gibi uyumluluk sorunlarını önlemek için de önemlidir. Bir kuruluşun uygulamasından veya hizmetinden ödün verilmesi iş aksamasına ve itibarının zarar görmesine de neden olabilir.

Sunucusuz hizmetler ve kurulumlar için güvenlik

Hem CSP'nin hem de kullanıcının bulut ortamının güvenliği için sorumlulukları paylaştığı paylaşılan sorumluluk modeli, sunucusuz bilgi işlem için de geçerlidir. Araştırma projesi, en iyi uygulamaları ve güvenlik çözümlerini kullanarak sunucusuz hizmetlerin ve kurulumların risklere ve tehditlere karşı korunabileceği yolları sunar. "Sunucusuz Mimarilerde Zayıf Noktaları Koruma: Riskler ve Öneriler" adlı teknik inceleme, konu hakkında daha fazla ayrıntı sağlar.

Trendmicro.com'da doğrudan teknik incelemeye gidin

Trend Micro Hakkında Dünyanın önde gelen BT güvenliği sağlayıcılarından biri olan Trend Micro, dijital veri alışverişi için güvenli bir dünya yaratılmasına yardımcı olur. 30 yılı aşkın güvenlik uzmanlığı, küresel tehdit araştırması ve sürekli yenilikle Trend Micro işletmeler, devlet kurumları ve tüketiciler için koruma sunar. XGen™ güvenlik stratejimiz sayesinde çözümlerimiz, öncü ortamlar için optimize edilmiş nesiller arası savunma teknikleri kombinasyonundan yararlanır. Ağa bağlı tehdit bilgileri, daha iyi ve daha hızlı koruma sağlar. Bulut iş yükleri, uç noktalar, e-posta, IIoT ve ağlar için optimize edilmiş bağlantılı çözümlerimiz, daha hızlı tehdit algılama ve yanıt için tüm kuruluş genelinde merkezileştirilmiş görünürlük sağlar.