Fidye yazılımı kronik bir tehdittir. Ancak görünüşleri sürekli değişiyor. Bir yanda kalıcı değişimin arkasında, içinde bulunduğumuz krizde giderek daha profesyonelleşen, daha ekonomik düşünen hatta siyasallaşan bir sahne var. Öte yandan yeni teknolojiler de var. Burada Bitdefender, gasp saldırılarına karşı savunma için dört sütun gösteriyor.

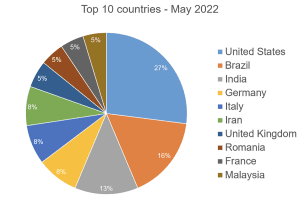

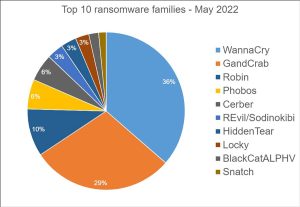

Etkili bir savunma, kendisini buna göre derinlemesine kurmalı ve çeşitli aşamalarda zorba saldırıları savuşturmalıdır. Bir önceki aya ait telemetri verilerini içeren mevcut Bitdefender Tehdit Raporu, Mayıs 2022 ayı için, verilerin mevcut olduğu 151 ülkede fidye yazılımı sahnesinin dünya çapında ne kadar aktif ve çeşitli olduğunu gösteriyor. Ne yazık ki, Almanya negatif istatistiklerde önde gelen ülkeler arasında dördüncü sırada yer alıyor: Tespit edilen fidye yazılımı saldırılarının yüzde sekizi – enfeksiyon değil – Almanya'da gerçekleşti.

Sofistike Hack'ler

Saldırılar giderek daha karmaşık, hedefli ve uzun vadeli hale geliyor. Fırsatçı toplu saldırılar da var. Hedef ağların otomatik olarak taranmasının ardından basit, anında harekete geçen bir fidye yazılımıyla hızlı başarıyı hedeflerler.

Bununla birlikte, hizmet olarak fidye yazılımı (RaaS) baskındır ve çok daha tehlikelidir.Siber suçlular, kısa vadeli bir iş modelinde karmaşık araçlar kullanır. Bu RaaS ekosistemindeki aktörler daha sonra ödenmesi gereken fidyeyi paylaştı. Kötü amaçlı yazılımı geliştiren ve gerekli altyapıyı sağlayan fidye yazılımı operatörleri artık en yüksek paya sahip değil. Sözde "bağlı kuruluşlar" daha önemli hale geliyor: Bağımsız yükleniciler olarak, bir BT ağını riske atma konusunda uzmanlar. Şu anda ödenen fidyelerin yaklaşık %70 ila 85'ini - hatta daha fazlasını - topluyorlar. Fidye yazılımı ekonomisindeki gücü ellerinde tutarken, kötü amaçlı yazılım kodu ham madde haline gelir.

şirket ağına izinsiz giriş

Para, yeniliklerin gerçekleştiği yerde - bağlı kuruluşlarda - sona erer. Bu uzmanlar, ağları tehlikeye atmak ve kurbanların büyük olasılıkla fidye ödemesi gereken verileri bulmak için farklı teknolojiler kullanır.

Hasarı en üst düzeye çıkarmak için zaman harcıyorlar. Bir kimlik avı e-postası aracılığıyla İnternet'e ilk izinsiz giriş yalnızca birkaç dakika meselesi olabilir. Saldırıya hazırlanmak için saatler veya haftalar geçer. Hırsızlık, verilerin şifrelenmesi ve kurbanların gasp edilmesi aylar sonrasına kadar gerçekleşmeyebilir.

Fidye yazılımı savunmasının dört ayağı

Aşamaya bağlı olarak, saldırılar farklı savunma mekanizmalarını atlar. Bu nedenle, iyi konumlandırılmış bir BT savunması, saldırının çeşitli aşamalarında fidye yazılımlarıyla savaşır:

1. Küçültülmüş bir saldırı yüzeyi ile önleme

Fidye yazılımı saldırılarını önceden savuşturmak istiyorsanız ödevinizi yapmanız gerekir. BT güvenliğinin yönetimi, BT saldırı yüzeyini azaltmak için spesifikasyonun bir parçasıdır. Ağ güvenliğini ve varlıklarını sürekli ve dikkatli bir şekilde güncelleyen ve yapılandırmaları kontrol eden bir BT yöneticisi, şantajcılar için birçok açıkları daha baştan kapatır. Otomatik düzeltme eki, güvenlik açıklarının açılmasını önler. Sıfır güven mimarileri, erişim kontrolünü önceden sağlar.

2. Çeşitli düzeylerde enfeksiyona karşı koruma

Daha karmaşık Gelişmiş Kalıcı Tehditler (APT), büyük olasılıkla tek başına bilinçli BT yönetimi ile durdurulamaz. Hedefli bir şekilde sürekli olarak fırsat arayan saldırganlar, geniş kapsamlı teknolojileri kullanır veya yazılım tedarik zinciri aracılığıyla yoldan sapar.

Derinlemesine bir savunma, çeşitli saldırı aşamalarında, örneğin kötü amaçlı yazılım kodu bulaşmış bir e-posta yoluyla bir saldırıyı savuşturmak için farklı BT güvenlik mekanizmalarını kullanır (Şekil 4 ve 5):

- E-posta alırken: E-posta güvenliği, yeni saldırıları algılamak için kötü amaçlı yazılım taramasına, tehdit istihbaratına ve yapay zekaya ve makine öğrenimine dayanır.

- Bir belgeyi açtıktan sonra: Kötü amaçlı makroları çalıştırmadan önce, yalıtılmış sanal alandaki bir güvenlik analizi belgeyi patlatır ve örneğin Visual Basic for Applications (VBA) kodunun etkilerini inceler.

- VBA kodunu yürütürken: Çok sayıda savunma mekanizması çalışma zamanı ortamını korur, paketi açtıktan sonra çalışma belleğini tarar ve bir kod enjeksiyonu arar. Bir uç noktanın süreçlerini gerçek zamanlı olarak izlerler, böylece kod etkinlikleri fark edilmeden gitmez.

- Ağa yerleştirildikten sonra: Ağ güvenliği, kötü amaçlı yazılım uygulanmış bir uç nokta, kötü amaçlı kodu yeniden yüklemek için komut ve kontrol sunucusuyla iletişime geçtiğinde veri trafiğindeki kalıpları tanır. Bilgisayar korsanları tarafından ters bir kabuğun inşası, trafik modelleriyle ortaya çıkar.

3. Saldırganların kalma sürelerinin kısaltılması

Acil bir durumda, bilgisayar korsanlarını ağdan hızlı bir şekilde çıkarmak önemlidir. Saldırganlar ağda ne kadar uzun süre kalırsa, aktif keşif için o kadar fazla zamanları olur. Her büyüklükteki işletmenin tehdit algılama ve yanıt verme yeteneklerine ihtiyacı vardır. Gelişmiş kalıcı tehditler söz konusu olduğunda, yönetilen tespit ve yanıt (MDR) ve harici güvenlik uzmanlarının yardımı olmadan bunu başarmak genellikle zordur. Yönetilen bir tespit ve müdahale hizmeti kullanılarak yapılan tehdit avı, operasyonel olarak verimli bir savunma oluşturmak için beceriye, zamana veya personele sahip olmayan küçük ve orta ölçekli şirketler için gereken kaynakları da açar. Uzmanların yardımıyla saldırganların bekleme sürelerinin kısaltılması ve böylece verdikleri zararın en aza indirilmesi mümkün olacaktır.

Ancak modern Endpoint Detection and Response (EDR) veya Extended Detection and Response (XDR), sistemlerdeki kötü amaçlı yazılımları mümkün olan en kısa sürede tespit ederek de yardımcı olabilir: Bunu yapmak için, uç noktaların davranışını gözlemler ve bir tehlike ortaya çıkar çıkmaz bildirir. bir saldırı olasılığıdır. Bilgilerin uç noktalar arası korelasyonu, güvenlikle ilgili olayların daha da hızlı keşfedilmesine yardımcı olur.

4. Otomatik yedeklemelerle hasarı sınırlayın

Başarılı bir saldırıda acil durum yedeklemeleri ile hasarı azaltmak önemlidir. Otomatik araçlar, şifrelenmiş bir dosyayı entropi değerine göre tanır. Ne kadar yüksek olursa, şifreleme olasılığı o kadar yüksek olur. Bir saldırı entropiyi artırırsa, bir fidye yazılımı koruma aracı otomatik olarak şifrelenmemiş dosyanın geçici bir yedeğini oluşturur ve daha sonra geri yükler. Ancak bu yedekleme ile, yedeklemenin amacı ne gölge kopyalar (birimli gölge kopyalar) ne de diğer statik yedekleme çözümleridir. Çünkü saldırganlar BT'deki bu yerleri görüş açılarına alırlar ve genellikle aynı anda şifrelerler. Bu tür otomatik yedeklemeler, verileri bilinmeyen saldırılara karşı korur çünkü entropinin artması tek başına verilerin yedeklenmesini tetikler.

Güvenliğin birçok anahtarı

Karmaşık fidye yazılımı saldırılarına karşı tek bir savunma mekanizması ile savunulamaz. Yalnızca uç nokta korumasına güveniyorsanız, en kötü durumda eliniz kötüdür. Haraç saldırılarına karşı koruma, tespit etme ve kurtarma araçlarını içeren çok katmanlı bir savunma gerektirir.

Bitdefender.com'da daha fazlası

Bitdefender Hakkında Bitdefender, 500'den fazla ülkede 150 milyondan fazla sistemi koruyan siber güvenlik çözümleri ve antivirüs yazılımında dünya lideridir. 2001 yılında kuruluşundan bu yana şirketin yenilikleri düzenli olarak mükemmel güvenlik ürünleri ve özel müşteriler ve şirketler için cihazlar, ağlar ve bulut hizmetleri için akıllı koruma sağladı. Tercih edilen tedarikçi olarak Bitdefender teknolojisi, dünyanın dağıtılan güvenlik çözümlerinin yüzde 38'inde bulunur ve hem endüstri profesyonelleri, üreticiler hem de tüketiciler tarafından güvenilmekte ve tanınmaktadır. www.bitdefender.de