Ukrayna'daki savaş aynı zamanda siber casusluğu teşvik eden bir siber savaştır. Bitdefender Labs, Elephant çerçevesine yönelik son saldırıları keşfediyor. Saldırılar, sözde Bitdefender AV yazılımının indirilmesiyle kimlik avı yoluyla da gerçekleştirilir. Mevcut siber casusluğun bir özeti.

Saldırıya uğrayan ülkedeki veya Ukrayna'ya bağlı destek veren ülkelerdeki şirketler, failleri bu kez siyasi saiklerle hareket eden klasik BT saldırı mekanizmaları tarafından tehdit ediliyor. Bilgi silmeye ek olarak, bunlara casusluk da dahildir. Bitdefender Labs, bunun için kullanılan sözde Elephant Framework'ün gelişmiş saldırı mekanizmalarını analiz etti.

Siber savaş, küresel siber güvenlik durumunu kötüleştiriyor

Tehdit istihbaratı uzmanları ve yönetilen tespit ve müdahale ekiplerinin analistleri, savaşın patlak vermesinden bu yana siber güvenlik ortamını izliyor. Beklendiği gibi, Ukrayna'da özellikle kamu otoriteleri ve kritik altyapı alanlarında şirket ve kuruluşlar tercih edilen mağdurlar arasında yer alıyor. Rus yanlısı UAC-2021 grubu, Mart 0056'den bu yana aktif olarak siber casusluk faaliyetlerinde bulunuyor. Lorec53, UNC2589, EmberBear, LorecBear, BleedingBear, SaintBear ve TA471 adlarıyla da bilinen grup, OutSteel veya GraphSteel gibi hırsız kötü amaçlı yazılımları kullanarak veri hırsızlığı saldırılarından sorumludur. GraphSteel özellikle, .docx veya .xlsx gibi yaygın olarak kullanılan Office biçimlerinde ve .ssh, .crt, .key, .ovpn veya .json gibi diğer önemli veri türlerinde parolaları veya bilgileri bulmak için gelişmiş bir dizi teknik kullanır. sızmak

GraphSteel - Elephant çerçevesinin bir parçası

Bu tür saldırıların karmaşıklığı ve profesyonelliği, yazarları büyük olasılıkla UAC-0056 grubunun ortamından olan GraphSteel ile yapılan saldırılarda gösterilmektedir. GraphSteel kötü amaçlı yazılımı, Go programlama dilinde yazılmış bir kötü amaçlı yazılım araç seti olan Elephant çerçevesinin bir parçasıdır. Saldırganlar yakın zamanda bunları Ukrayna devlet kurumlarına (gov.ua hedefleri) karşı bir dizi kimlik avı saldırısında kullandı.

İlk olarak, sofistike bir mızrakla kimlik avı saldırısıyla başladılar. Bilgisayar korsanları, sosyal mühendislik saldırılarında yüksek uzmanlık gösterdiler ve sahte Ukrayna e-posta adresleri kullandılar. Sahte e-postaların içeriğinin resmi duyurular veya Corona ile ilgili konular olduğu iddia edildi. Yazar olduğu iddia edilen kişi bir e-postada Rus siber saldırılarındaki artış konusunda uyarıda bulundu, güvenlik ipuçları verdi ve sözde Bitdefender yazılımının indirilmesinden bahsetti. Kurbanlar ya e-posta metnindeki bir bağlantıya tıklayarak ya da gömülü makrolar içeren bir Excel elektronik tablosunu açarak bilgisayarlarının güvenliğini ihlal ettiler.

Başlatıcı - tehlikeli Python betiği

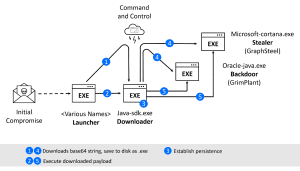

Bazı durumlarda bilgisayar korsanları, başlatıcı olarak yürütülebilir bir dosyaya dönüştürülmüş bir Python komut dosyası kullanır. Diğer durumlarda, tüm Elephant çerçevesi gibi, kodu Go programlama dilinde yazdılar. Belki de karardaki bir faktör, tüm güvenlik yazılımlarının Go'da yazılmış kötü amaçlı yazılımları algılamamasıydı. Bu da muhtemelen hem iyi hem de kötü programcıların Go'yu çok sık kullanmamasından kaynaklanmaktadır. Dilin bilgisayar korsanları için bir diğer avantajı da, yükün kodu değiştirmeden hem Windows hem de Linux için derlenebilmesidir. Ayrıca kullanımı kolaydır ve üçüncü taraf kötü amaçlı yazılım modülleriyle genişletilebilir. Ardından, başlatıcı, kurban sistemi komuta ve kontrol sunucusuna bağlayarak, kullanılabilirliğini duyurmak ve zamanı geldiğinde çalıştırılabilir bir kötü amaçlı yazılım yükü almak için bir kombinasyon indirici veya damlalık işlevi görür.

İndirici - kötü amaçlı yazılım taşır

İndirici daha sonra iki farklı kötü amaçlı yazılım dosyası yükler: Her ikisi de otomatik olarak çalışan GraphSteel (Microsoft-cortana.exe) ve GrimPlant (Oracle-java.exe). GrimPlant, PowerShell komutlarının uzaktan çalıştırılmasına izin verir. GraphSteel, erişim verileri, sertifikalar, parolalar veya diğer hassas bilgiler gibi verileri çalar.

GraphÇelik Hırsızı

GraphSteel'in temel amacı, kötü amaçlı yazılımın daha sonra 442 numaralı bağlantı noktası üzerinden AES şifresi ile şifrelenmiş olarak ilettiği dosyaların çalınmasıdır. Araç, komut ve kontrol sunucusuyla iletişim kurmak için websockets ve GraphQL dilini kullanır. Hırsız, Wifi, Chrome, Firefox için erişim verilerinin yanı sıra şifre kasaları, Windows Kimlik Bilgisi Yöneticisi veya SSH oturumları ve Thunderbird'den gelen verileri çalar.

Sözde Bitdefender adına

🔎 Bitdefender AV yazılımı (Resim: Bitdefender) kılığında kötü amaçlı yazılım indirdikten sonra iki yük ile paralel saldırılar.

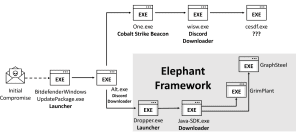

CERT-UA'da 11 Mart 2022 tarihli bir girişe göre, UAC-0056 ortamından gelen diğer saldırılar, BT güvenliğini artırmak ve sözde bir Bitdefender.fr sitesinden sözde bir Bitdefender antivirüs ürününü indirmek için acil çağrılar kullanıyor. Ancak Bitdefender.fr'nin arkasında sahte bir Bitdefender.fr web sitesine sahip forkscenter.fr alan adı vardır.

Bu saldırı önce bir Discord indiricisi kurar, ardından iki yürütülebilir dosya uygular: Elephant Framework'ü indiren iyi bilinen bir Go başlatıcısı olan Alt.exe ve bir Cobalt Strike Beacon olan One.Exe. Sonunda, ikinci durumda, saldırıya uğrayan kuruluşun yöneticileri bu arada sunucularını kapattığı için maalesef şu anda analiz için uygun olmayan bir cesdf.exe indirilir.

Bu tür karmaşık saldırıları püskürtmek, bir saldırıyı birkaç aşamada püskürtebilen katmanlı siber güvenlik gerektirir: kimlik avı e-postasını engelleme, yükü yürütme veya daha fazla uzlaşmayı önleme ve C&C -Server ile iletişim kurma kadar erken.

Bitdefender.com'da daha fazlası

Bitdefender Hakkında Bitdefender, 500'den fazla ülkede 150 milyondan fazla sistemi koruyan siber güvenlik çözümleri ve antivirüs yazılımında dünya lideridir. 2001 yılında kuruluşundan bu yana şirketin yenilikleri düzenli olarak mükemmel güvenlik ürünleri ve özel müşteriler ve şirketler için cihazlar, ağlar ve bulut hizmetleri için akıllı koruma sağladı. Tercih edilen tedarikçi olarak Bitdefender teknolojisi, dünyanın dağıtılan güvenlik çözümlerinin yüzde 38'inde bulunur ve hem endüstri profesyonelleri, üreticiler hem de tüketiciler tarafından güvenilmekte ve tanınmaktadır. www.bitdefender.de