Trend Micro, endüstriyel kontrol sistemlerini hedef alan fidye yazılımlarına karşı uyarıda bulunuyor. Almanya, gri yazılımdan özellikle kötü bir şekilde etkileniyor ve kötü amaçlı yazılım konusunda küresel orta sahada yer alıyor. “ICS Endpoints'i Etkileyen Tehditler 2020 Raporu” çalışması temel teşkil etmektedir.

Dünyanın önde gelen siber güvenlik çözümleri sağlayıcılarından biri olan Trend Micro, bugün endüstriyel tesislere yönelik fidye yazılımı saldırılarından kaynaklanan artan arıza süresi ve hassas veri hırsızlığı riskini vurgulayan yeni bir rapor yayınladı.

Emniyete alınması zor endüstriyel kontrol sistemleri

"Endüstriyel kontrol sistemlerinin güvenliğini sağlamak inanılmaz derecede zordur. Trend Micro Avrupa IoT Güvenlik Evanjelisti Udo Schneider, "Bu, siber suçluların hedefli bir şekilde giderek daha fazla yararlandığı çok sayıda güvenlik açığına yol açıyor" diyor. "ABD hükümetinin artık fidye yazılımı saldırılarını terörizmle aynı ciddiyetle ele aldığı göz önüne alındığında, en son çalışma sonuçlarımızın endüstriyel tesis operatörlerinin güvenlik çabalarına öncelik vermelerine ve yeniden odaklanmalarına yardımcı olacağını umuyoruz."

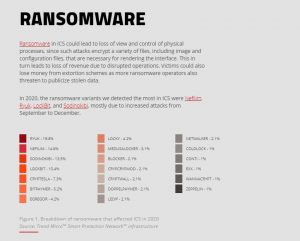

Güç kaynağının, üretim tesislerinin ve diğer endüstriyel operasyonların ayrılmaz bir parçası olarak Endüstriyel Kontrol Sistemleri (ICS), IT-OT ağlarındaki endüstriyel süreçleri izlemek ve kontrol etmek için kullanılır. Fidye yazılımı bu sistemlere girerse, operasyonları günlerce durdurabilir ve taslakların, programların ve diğer hassas belgelerin karanlık ağa girme riskini artırabilir. Trend Micro'nun raporu, 20'deki ICS fidye yazılımı bulaşmalarının yarısından fazlasını Ryuk (yüzde 14,6), Nefilim (yüzde 13,5), Sodinokibi (yüzde 10,4) ve LockBit (yüzde 2020) kötü amaçlı yazılım ailelerinin sorumlu olduğunu gösteriyor.

Tanınmış kötü amaçlı yazılım aileleri ICS'ye saldırır

Japonya (yüzde 4,7) veya ABD (yüzde 9,8) gibi Almanya ile birlikte en fazla sayıda ICS uç noktasına sahip BT/OT ağına sahip on ülke arasında yer alan ülkelerle karşılaştırıldığında, Almanya'nın yüzde 17,3'ü nispeten yüksek gri yazılım yüzdesi. Grayware, potansiyel olarak istenmeyen uygulamaları, reklam yazılımlarını (istenmeyen reklamları görüntüleyen programlar) veya bilgisayar korsanlığı araçlarını tanımlamak için kullanılan bir terimdir. Buna ek olarak, Japon güvenlik sağlayıcısı tarafından yapılan araştırma, Almanya'daki endüstriyel kontrol sistemlerine, çoğunlukla yazılım araçlarıyla birlikte verilen programlar nedeniyle dünya çapında en fazla reklam yazılımı bulaştığını ortaya koyuyor.

Çalışma daha fazla bulgu içeriyor

- Tehdit aktörleri, hâlâ EternalBlue'ya karşı savunmasız olan yama uygulanmamış işletim sistemlerini kullanarak kripto para madenciliği yapmak için ICS uç noktalarına bulaşıyor.

- Conficker varyantları, yönetici paylaşımlarını zorlama yoluyla daha yeni işletim sistemleriyle ICS uç noktalarına yayıldı.

- Autorun, Gamarue ve Palevo gibi eski kötü amaçlı yazılımlar, çıkarılabilir sürücüler yoluyla yayılan IT/OT ağlarında hala yaygındır.

Fidye yazılımı ICS'yi hedefliyor: Ryuk, saldırıları neredeyse yüzde 20 ile yönetiyor (Resim: Trend Micro).

Çalışma, BT güvenliği ve OT ekiplerinin, daha etkili güvenlik stratejileri geliştirmek için işletim sistemi uyumluluğu ve çalışma zamanı gereksinimleri gibi kritik sistemleri ve bağımlılıkları belirlemek üzere birlikte daha yakın çalışmaya çağırıyor.

Trend Micro aşağıdaki önerileri yapar

- Güvenlik açıklarının derhal yamalanması çok önemlidir. Bu mümkün değilse, şirketler ağ bölümlemesini veya sanal yamalamayı düşünmelidir.

- Kuruluşlar, ağları IoC'ler (güvenlik ihlali göstergeleri) için taramak üzere uygulama kontrol yazılımı ve tehdit algılama ve yanıt araçlarını kullanarak bulaşma kaynaklarını kontrol altına alarak sızma sonrası fidye yazılımıyla mücadele edebilir.

- Kimlik bilgisi kaba zorlama yoluyla yetkisiz erişimi önlemek için ağ paylaşımları kısıtlanmalı ve güçlü kullanıcı adı/şifre kombinasyonları uygulanmalıdır.

- IDS (Intrusion Detection Systems) veya IPS (Intrusion Prevention Systems), normal ağ davranışını yakalayabilir ve şüpheli etkinliği erken tespit edebilir.

- Kuruluşlar, hava boşluğu algılanan ortamlarda bile bağımsız araçlarla ICS uç noktalarını düzenli olarak taramalıdır.

- USB Kötü Amaçlı Yazılım Tarayıcı, hava boşluklu uç noktalar arasında veri aktarımı için kullanılan çıkarılabilir sürücüleri tarayabilir.

- Kuruluşlar, OT ağ yöneticilerine ve operatörlerine en az ayrıcalık ilkesini uygulamalıdır.

ICS Uç Noktalarını Etkileyen Tehditlere İlişkin 2020 Raporunun tamamı çevrimiçi olarak mevcuttur.

TrendMicro.com'da daha fazlası

Trend Micro Hakkında Dünyanın önde gelen BT güvenliği sağlayıcılarından biri olan Trend Micro, dijital veri alışverişi için güvenli bir dünya yaratılmasına yardımcı olur. 30 yılı aşkın güvenlik uzmanlığı, küresel tehdit araştırması ve sürekli yenilikle Trend Micro işletmeler, devlet kurumları ve tüketiciler için koruma sunar. XGen™ güvenlik stratejimiz sayesinde çözümlerimiz, öncü ortamlar için optimize edilmiş nesiller arası savunma teknikleri kombinasyonundan yararlanır. Ağa bağlı tehdit bilgileri, daha iyi ve daha hızlı koruma sağlar. Bulut iş yükleri, uç noktalar, e-posta, IIoT ve ağlar için optimize edilmiş bağlantılı çözümlerimiz, daha hızlı tehdit algılama ve yanıt için tüm kuruluş genelinde merkezileştirilmiş görünürlük sağlar.