Önceki aylarda olduğu gibi LockBit, Ağustos ayında açık ara en aktif fidye yazılımı olmaya devam etti. Ancak bundan sonra üçlü gasp gelir: Şifreleme ve şantajın yanı sıra DDoS ile saldırı. En azından, Malwarebytes'in şu anki Ağustos fidye yazılımı raporunun gösterdiği şey bu.

Malwarebytes'in tehdit istihbaratı ekibi, Ağustos 2022'de 62 saldırıyı fidye yazılımı grubuna bağladı (Temmuz 61'deki 2022 saldırı ve Haziran 44'deki 2022 saldırı ile karşılaştırıldığında). Ancak REvil için Malwarebytes, Ağustos ayında yalnızca bir saldırı kaydetti. RansomEXX, dört ay sonra ilk kurbanını bildirdi ve Snatch, 40 günlük hareketsizliğin ardından bir saldırıyla geri döndü. İlginç bir şekilde, Snatch web sitesinde listelenen kurban, Nisan ayında REvil'de de listelendi. Bununla birlikte, kurbanların birden çok kez saldırıya uğraması alışılmadık bir durum değildir. Bu göze çarparlık mutlaka bir işbirliğini göstermez.

Conti, REvil, DarkSide başlarını eğiyor

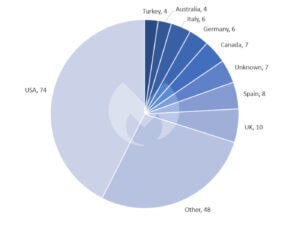

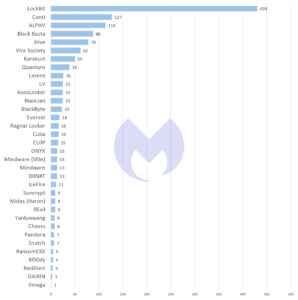

🔎 Mart ve Ağustos 2022 arasında gruba göre bilinen fidye yazılımı saldırıları (Resim: Malwarebytes).

Haziran ayı fidye yazılımı raporunda zaten açıklandığı gibi, LockBit'in başarısının bir kısmı, fidye yazılımı grubunun şimdiye kadar Conti, REvil veya DarkSide gibi ölümcül yanlış adımlardan kaçınmış olmasından kaynaklanmaktadır. Bununla birlikte, faaliyetlerine dayanarak, bu grubun zaten ABD kolluk kuvvetlerinin dikkatini çektiği varsayılabilir. Mart 2022 ile Ağustos 2022 arasında LockBit, 430 farklı ülkede bilinen 61 saldırı gerçekleştirdi. LockBit, bu dönemde bilinen her üç fidye yazılımı saldırısından sorumluydu. Mart 2022 ile Ağustos 2022 arasında Malwarebytes, gruba ayda ortalama 70 saldırı atfederken, Malwarebytes tarafından izlenen diğer grupların ortalaması hiçbir zaman yediyi geçmedi.

Fidye yazılımı saldırılarının ülkelere göre dağılımına bakıldığında, Ağustos 2022'de 74 saldırı ile yine açık ara en çok fidye yazılımı saldırılarından etkilenen ABD oldu. Bununla birlikte, Malwarebytes'e göre bu, belirli bir hedeflemeden çok hizmet sektörlerinin büyüklüğünden ve dolayısıyla çok sayıda potansiyel kurbandan kaynaklanmaktadır. İngiltere'de on, İspanya'da sekiz, Kanada'da yedi ve Almanya'da altı saldırı gerçekleşti.

Fidye Yazılımının Geleceği: Yeni Taktikler

Ağustos ayında iki olay, fidye yazılımı gruplarının taktiklerinin, fidye yazılımı taktiklerinde son yıllardaki en büyük yenilik olan "çifte haraç"ın ötesine nasıl geçebileceğini gösterdi. Başlangıçta, şifrelenmiş fidye yazılımı dosyaları ve bunların arkasındaki gruplar, bir şifre çözme aracı karşılığında fidye talep etti. Bu araç olmadan dosyaların şifresini çözmek neredeyse imkansızdı. Kurbanlar, yalnızca şifrelenmiş dosyaları yedeklerden geri yükleyerek fidye ödemekten kurtulabilirdi.

Son olarak, 2019'un sonlarında Maze fidye yazılımının arkasındaki grup, kurbanlarının dosyalarını şifrelemeden önce çalmaya başladı. Çalınan dosyaları karanlık ağda yayınlamakla tehdit etti. Bu, kurbanları sistemlerini yedeklerden geri yükleyebilseler bile fidyeyi ödemeye teşvik etti. Bu taktik hızla kopyalandı ve artık büyük fidye yazılımı grupları için standart haline geldi.

Üçlü saldırı: DDoS, şifreleme, gasp

Üçlü şantaj stratejisi yeni: Ağustos ayında LockBit, bir çift şantaj saldırısında siber güvenlik şirketi Entrust'tan veri çaldı. LockBit'e göre, kurbanın alışılmadık tepkisi, fidye yazılımı grubunun, grubun sızıntı sitesine dağıtılmış bir hizmet reddi (DDoS) saldırısı başlatarak çalınan verileri serbest bırakmasını engellemek oldu. Bu saldırı veri sızıntısını geciktirdi ancak engelleyememiş görünüyor. Ancak LockBit'e şimdi aynı şeyi denemesi için ilham verdi. Grup, DDoS saldırılarının ne kadar etkili olabileceğini gördükten sonra, bir bilgisayar korsanı forumunda artık DDoS'u şifreleme ve gaspın yanı sıra kurbanlarına karşı üçüncü bir cop olarak kullanmayı planladıklarını duyurdu. Metinde LockBit, taktikten "üçlü gasp" olarak bahsetti.

Fidye yazılımı gruplarının ifadeleri her zaman bir tutam tuzla alınmalıdır. Bununla birlikte, potansiyel olarak tehlike altında olan şirketler, prosedür aslında yeni olmadığı için uyarıyı ciddiye almalıdır. DDoS gaspı, dosyaları şifrelemekten ve fidye talep etmekten daha eski bir taktiktir. Sadece son yıllarda daha az kullanıldı.

Fidye yazılımı sonunda ortadan kalkacak mı?

Veri sızdırma o kadar başarılı bir taktik ki Karakurt gibi bazı gruplar artık dosyaları şifrelemekle uğraşmıyor. Çalınan ve sızdırılan verilerin tehdidine tamamen güveniyorlar. Malwarebytes'in tehdit istihbaratı ekibi, gelecekte daha fazla çetenin bu yaklaşımı benimseyeceğine inanıyor.

Fidye yazılımı grupları yaklaşık beş yıl önce "büyük oyun" taktiklerini kullanmaya başladığından beri, başarılı bir saldırı için gereken beceriler değişti. Bir "büyük oyun" saldırısında, şifreleyen kötü amaçlı yazılım yalnızca bir kaynaktır. Bir saldırının başarısı ise hedef bulma, değerini anlama ve tespit edilmeden ağına girme becerisinde yatar.

Bu, bazı suç gruplarının yazılımı sağlaması, diğerlerinin erişim aracısı olarak hareket etmesi ve yine de diğerlerinin nihayetinde saldırıları gerçekleştirmesiyle önemli ölçüde uzmanlaşmaya yol açtı. Erişim aracılarının ve saldırganların geliştirdiği yetenekler yalnızca fidye yazılımı yaymak için değil, aynı zamanda gözetleme, sabotaj, casusluk ve veri hırsızlığı için de kullanılabilir.

Yaptırımlar ayrıca fidye yazılımı gruplarının işini zorlaştırıyor

Bu nedenle, fidye yazılımı artık önemli bir gelir sağlamıyorsa, siber suçluların diğer saldırı biçimlerini kullanacağı varsayılmalıdır. Bunu yapma baskısı, gelişmiş yedeklerle başladı ve Rusya'nın Ukrayna'daki savaşıyla daha da arttı. Savaşın başlangıcından bu yana yaptırım tehdidi nedeniyle fidye yazılımı gruplarının fidye ödemesi alması daha da zorlaştı. Bu nedenle güvenlik endüstrisindeki bazı uzmanlar, fidye yazılımlarının yakında sona ereceğini tahmin ediyor.

Malwarebytes ise ani bir değişiklik beklemiyor, ancak uzun vadeli eğilim kesinlikle şifrelemeden uzaklaşan gruplardan biri. Aslında, bazı gruplar iddialarını şifreleme olmadan uygulamakta giderek daha fazla zorlanıyor. Ayrıca şifreleme, günümüzün en başarılı fidye yazılımı gruplarından biri olan LockBit için tercih edilen bir taktik olmaya devam ediyor.

Ağustos ayında yeni fidye yazılımı grupları

Ayrıca siber suçluların hizmet olarak fidye yazılımının yakın sonunun henüz farkına varmadığı görülüyor. Temmuz ayında olduğu gibi Ağustos ayında da bazı yeni gruplar ortaya çıktı: 0 saldırı ile D13nut, 11 saldırı ile IceFire, 00 saldırı ile Bl5dy ve 3 saldırı ile DAIXIN. Bl00dy dikkat çekici: Grubun bir sızıntı sitesi yok, bunun yerine mesajlaşma uygulaması Telegram'ı kullanıyor.

Malwarebytes.com'da daha fazlası

Malwarebytes Hakkında Malwarebytes, ev kullanıcılarını ve işletmeleri tehlikeli tehditlerden, fidye yazılımlarından ve antivirüs programlarının tespit edemediği açıklardan yararlanmaya karşı korur. Malwarebytes, özel kullanıcılar ve şirketler için modern siber güvenlik tehditlerini önlemek için diğer antivirüs çözümlerinin yerini tamamen alıyor. 60.000'den fazla şirket ve milyonlarca kullanıcı, ortaya çıkan tehditleri önlemek ve eski güvenlik çözümlerinin kaçırdığı kötü amaçlı yazılımları ortadan kaldırmak için Malwarebyte'ın yenilikçi makine öğrenimi çözümlerine ve güvenlik araştırmacılarına güveniyor. Daha fazla bilgi için www.malwarebytes.com adresini ziyaret edin.