Kimlik avı genellikle sadece teorik olarak açıklanır. Kaspersky uzmanları bir saldırıyı canlı bir örnekle açıklıyor. Bir kimlik avı web sitesine ve kendisini bir e-posta tarayıcısı olarak gizleme ve onu kurbanları cezbetmek için kullanma girişimlerine derinlemesine bir bakış.

Son yıllarda, kurumsal ağların (ve genel olarak fidye yazılımlarının) e-posta tabanlı enfeksiyonları hakkında oldukça düzenli haberler var. Dolandırıcıların, şirket çalışanlarını posta kutularını "taramaları" için kandırarak şirketin e-posta kimlik bilgilerini ele geçirmek için bu tür saldırıların korkusunu kullanmayı sevmeleri şaşırtıcı değil.

Hile, e-postalardaki potansiyel kötü amaçlı yazılım tehdidinin farkında olan ancak bununla nasıl başa çıkacağını bilmeyen kişilere yöneliktir. Her durumda BT güvenlik ekibi, dolandırıcıların hilelerini çalışanlara açıklamalı ve siber suçluların kurbanı olmamak için çalışanların nelere dikkat etmesi gerektiğini örneklerle göstermelidir.

Gizli kimlik avı e-postası

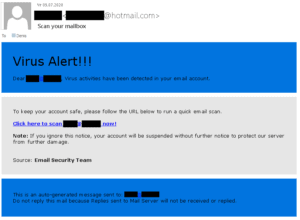

Kimlik avı maili: Kullanıcıları kandırmak için duygu ve uyarılar kullanılmaktadır (Kaynak: Kaspersky)

Bu aldatıcı mesaj, denenmiş ve gerçek kurban korkutma hilesini kullanıyor. İşaretleri zaten başlıkta görebilirsiniz: konu "virüs uyarısı" ve ardından üç ünlem işareti. Noktalama işaretleri ne kadar önemsiz görünse de, muhtemelen alıcıya bir şeylerin yanlış olabileceğine dair bir ipucu vermesi gereken ilk şey budur. Bir iş e-postasındaki gereksiz noktalama işaretleri, drama veya profesyonellik dışılığın bir işaretidir. Her iki durumda da, sizi bir tehditten korumak isteyen bir bildirim için çok uygunsuz.

Her alıcı önce mesajı kimin gönderdiğini kendine sormalıdır. E-posta, alıcı tarafından herhangi bir işlem yapılmazsa hesabın askıya alınacağını belirtir. Şirketin posta sunucusu desteğini yöneten BT hizmeti veya posta hizmeti sağlayıcısının çalışanları tarafından gönderildiğini varsaymak mantıklı olacaktır.

enfeksiyonun nerede gerçekleştiği

Ancak, hiçbir sağlayıcının veya dahili hizmetin, gelen kutusu içeriklerini taramak için kullanıcının herhangi bir işlem yapmasını gerektirmediğine dikkat edilmelidir. Tarama, posta sunucusunda otomatik olarak gerçekleşir. Ayrıca, bir hesapta nadiren "virüs etkinliği" meydana gelir. Birisi bir virüs göndermiş olsa bile, alıcının onu indirip çalıştırması gerekirdi. Enfeksiyon bilgisayarda, e-posta hesabında gerçekleşir.

İlk soruya geri dönersek: Gönderene bir bakış, iki alarm zilini çalmalıdır. İlk olarak, e-posta bir Hotmail hesabından gönderilmişken, meşru bir bildirim şirketin veya sağlayıcının etki alanını gösterir. İkincisi, mesajın "e-posta güvenlik ekibinden" geldiği söyleniyor. Alıcının şirketi üçüncü bir taraf kullanıyorsa, imzada adı görünmelidir. Posta sunucusu şirketin altyapısındaysa, bildirim şirket içi BT ekibinden veya BT güvenlik hizmetinden gelir. E-posta güvenliğinden tüm ekibin tek başına sorumlu olması pek olası değildir.

Bağlantıdaki gizli URL'ler

Sonraki bağlantı. Çoğu modern e-posta istemcisi, köprünün arkasına gizlenmiş URL'yi gösterir. Alıcıdan, ne şirketinizin ne de posta sağlayıcının sahip olmadığı bir etki alanında barındırılan bir e-posta tarayıcısına tıklaması istenirse, bu neredeyse kesinlikle kimlik avıdır.

Web sitesi bir tür çevrimiçi e-posta tarayıcısına benziyor. Gerçekmiş gibi görünmek için, bir dizi antivirüs satıcısının logolarını görüntüler. Başlık, kimin aracı olduğuna dair herhangi bir şüpheyi ortadan kaldırması gereken, alıcının şirketinin adını bile içerir. Web sitesi önce bir tarama simülasyonu yapar ve ardından olağandışı bir mesajla "E-posta taramasını tamamlamak ve tüm virüslü dosyaları silmek için hesabınızı aşağıdan doğrulayın" mesajıyla kesintiye uğratır. Hesap şifresi elbette bunun için gereklidir.

kimlik avı web sitesi

Bir web sitesinin gerçek doğasını belirlemek için önce tarayıcının adres çubuğunun içeriğini inceleyin. Birincisi, daha önce de belirtildiği gibi, doğru alan adı değil. İkinci olarak, URL büyük olasılıkla alıcının e-posta adresini içerir. Bu kendi içinde sorun değil - kullanıcı kimliği URL üzerinden geçirilmiş olabilir. Bununla birlikte, sitenin meşruluğuna ilişkin herhangi bir şüpheniz varsa, adresi herhangi bir karakterle değiştirin (ancak bir e-posta adresinin görünümünü korumak için @ sembolünü saklayın).

Bu tür web siteleri, web sitesi şablonundaki boşlukları doldurmak için kimlik avı e-postasındaki bağlantı aracılığıyla sağlanan adresi kullanır. Deneysel amaçlar için var olmayan adresi kullandık. [e-posta korumalı], ve site, tarayıcı adına "şirketinizi" ve hesap adına tüm adresi gerektiği gibi değiştirdi, ardından görünüşe göre var olmayan e-postalardaki var olmayan ekleri taramaya başladı. Deneyi farklı bir adresle tekrarladığımızda her "tarama"da ek adlarının aynı olduğunu gördük.

Sahte web sitesi bir tarama gibi görünüyor

Başka bir çelişki, tarayıcının iddiaya göre posta kutusunun içeriğini kimlik doğrulaması olmadan taraması gerçeğiyle gösteriliyor. O zaman şifreye ne için ihtiyacı var? Ancak çalışanlarınızı korumanın yolları ve araçları vardır.

Kaspersky, hem e-postadaki hem de sahte tarayıcının web sitesindeki kimlik avı belirtilerini kapsamlı bir şekilde analiz etti. Çalışanlara bu gönderiyi göstermeniz, onlara nelere dikkat etmeleri gerektiği konusunda kabaca bir fikir verecektir. Ama bu meşhur buzdağının sadece görünen kısmı. Bazı sahte e-postalar daha karmaşıktır ve tespit edilmesi daha zordur.

Bu nedenle Kaspersky, çalışanlarının en son siber tehditlere karşı farkındalığının sürekli olarak artırılmasını önerir - örneğin Kaspersky Otomatik Güvenlik Farkındalık Platformumuz ile.

Ayrıca, posta sunucusundaki kimlik avı e-postalarını algılayabilen ve iş istasyonlarının kimlik avı sitelerine yönlendirilmesini önleyen güvenlik çözümleri kullanın. Kaspersky Security for Business her ikisini de yapabilir. Ayrıca Microsoft Office 365'in yerleşik koruma mekanizmalarını genişleten bir çözüm sunuyoruz.

Kaspersky.com'daki blogda daha fazlasını okuyun

Kaspersky Hakkında Kaspersky, 1997 yılında kurulmuş uluslararası bir siber güvenlik şirketidir. Kaspersky'nin derin tehdit istihbaratı ve güvenlik uzmanlığı, dünya çapında işletmeleri, kritik altyapıları, hükümetleri ve tüketicileri korumaya yönelik yenilikçi güvenlik çözümlerinin ve hizmetlerinin temelini oluşturur. Şirketin kapsamlı güvenlik portföyü, karmaşık ve gelişen siber tehditlere karşı savunma için lider uç nokta koruması ve bir dizi özel güvenlik çözümü ve hizmeti içerir. 400 milyondan fazla kullanıcı ve 250.000 kurumsal müşteri, Kaspersky teknolojileri tarafından korunmaktadır. www.kaspersky.com/ adresinde Kaspersky hakkında daha fazla bilgi