Siber suçlular, kurbanları kandırmak ve güvenlik önlemlerini atlatmak için kimlik avı saldırılarında sürekli olarak yeni teknikler ve taktikler sunuyor. Barracuda, siber suçlular tarafından kullanılan üç yeni kimlik avı taktiği belirledi:

Google, kimlik avı, görüntü kimlik avı ve özel karakter saldırılarını çevirir.

Barracuda güvenlik araştırmacıları, Ocak 2023'te kimlik avı e-postalarıyla ilgili verileri analiz ettikten sonra, siber suçlular tarafından kullanılan üç yeni kimlik avı taktiği belirledi: Google Çeviri bağlantılarını kötüye kullanan saldırılar, resim ekleriyle yapılan saldırılar ve özel karakterler kullanan saldırılar. Güvenlik talimatları Dr. Barracuda Networks Başkan Yardımcısı ve Ağ Güvenliği Genel Müdürü Klaus Gheri.

Yeni kimlik avı e-postaları hala nadirdir, ancak karmaşıktır

Bu saldırıların hacmi çok küçük olsa da (her saldırı türü, Barracuda'nın makine öğrenimi sınıflandırıcıları tarafından tespit edilen kimlik avı saldırılarının yüzde 11'inden daha azını oluşturur) yaygındır ve her biri kuruluşların yüzde 15 ila XNUMX'ini etkiler. Bu nedenle, birçok şirketin yıl bitmeden bu kötü amaçlı mesajlardan biriyle karşılaşma olasılığı yüksektir.

Ağ geçidi tabanlı sistemler bu tür saldırılara karşı çok az koruma sağlar veya hiç koruma sağlamaz ve kuruluşları bunlara karşı korumak için çok sayıda ayar ve kontrol tabanlı kural gerekir. Bu saldırılar, doğası gereği daha dinamiktir ve Google Çeviri kullanılarak yapılan saldırılarda görüldüğü gibi, veri yükü teslimat sırasında değişebilir. İşte kuruluşların bunlara karşı korunmak için kullanabileceği üç yeni taktiğe ve en iyi uygulamaya daha yakından bir bakış.

Google Çeviri bağlantılarını kötüye kullanan saldırılar

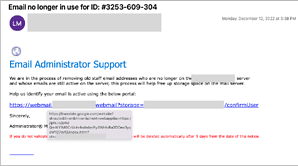

🔎 Google Çeviri aracılığıyla, mağdurlar tanınmayan bir bağlantı aracılığıyla yönlendirilir (Resim: Barracuda).

Barracuda araştırmacıları, kötü amaçlı URL'leri gizlemek için Google Çeviri hizmetlerini kullanan, artan sayıda e-posta saldırısı görüyor. Bu saldırılara genellikle Google çeviri kimlik avı, çeviri tabanlı kimlik avı veya çeviri aldatma saldırıları denir. Barracuda'nın makine öğrenimi sınıflandırıcıları tarafından tespit edilen kimlik avı saldırılarının yalnızca yüzde 0,7'si Google Çeviri bağlantılarını kullanırken, kuruluşların yüzde 13'ü bu tür kimlik avı e-postası aldı. Ortalama olarak, bir şirket ayda bu e-postalardan yaklaşık sekizini alır.

Google Çeviri en çok suistimal edilen hizmettir, ancak güvenlik analistleri diğer popüler arama motorlarının arkasına gizlenmiş benzer saldırıları da gözlemlemişlerdir. Meşru bir web sitesine işaret eden URL'ler içerdiklerinden saldırıları tespit etmek zordur. Sonuç olarak, birçok e-posta filtreleme teknolojisi fark edilmeden gider ve kullanıcıların posta kutularına düşer.

Google Çeviri yardımını kullanan saldırıların tespit edilmesi zordur

Bu saldırılarda, siber suçlular zararsız bir URL'yi çevirmek için çeviri hizmetlerini kullanır ve ardından bunu kurbanlarına e-postayla gönderir. E-posta tesliminden sonra, saldırganlar yükü kötü amaçlı içeriğe dönüştürür, bu nedenle ağ geçidi tabanlı savunmalar çok az güvenlik sunar. Saldırılar, çeviriyi atlamak için kötü tasarlanmış HTML sayfalarını veya desteklenmeyen bir dili de kullanır. Bu durumda Google, temeldeki web sitesini çeviremediğini belirterek orijinal URL'ye bir bağlantı döndürür. Yanlışlıkla sayfayı tıklayan kullanıcılar, saldırgan tarafından kontrol edilen bir web sitesine yönlendirilir.

Görüntü ekleriyle yeni saldırılar

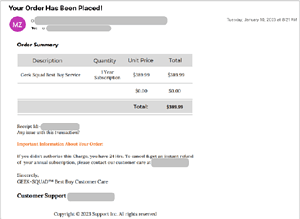

🔎 Görüntü tabanlı oltalama saldırılarının kullanımı, burada görüntü olarak bir fatura, popüler çünkü birçok saldırı bununla başarılı oluyor (resim: Barracuda).

Görüntü tabanlı saldırılar, spam gönderenler tarafından yaygın olarak kullanılır. Ancak saldırganlar artık kimlik avı saldırılarında metin içermeyen görüntüleri de kullanmaya başlıyor. Bu görüntüler genellikle kimlik avı saldırılarına yol açan bir geri arama bağlantısı veya telefon numarası içerir.

Barracuda'nın makine öğrenimi sınıflandırıcıları tarafından tespit edilen kimlik avı saldırılarının yalnızca yüzde 0,2'si görüntü ekleriyken, kuruluşların yüzde 11'i bu tür kimlik avı e-postası aldı. Ortalama olarak, bir şirket ayda bu e-postalardan yaklaşık ikisini alır. Bu saldırılar metin içermediğinden, geleneksel e-posta ağ geçitleri algılanmaz ve saldırganların kurbanlarına ulaşmasını kolaylaştırır. Barracuda güvenlik araştırmacılarının ortaya çıkardığı görüntü ekleme saldırılarının çoğu, aşağıdaki örnekte olduğu gibi sahte faturaları içeriyordu:

Görüntü kimlik avı çoğunlukla işletmeleri hedefler

Son zamanlarda, bu tür saldırılar görüntü kimlik avı veya görüntü ile kimlik avı olarak bilinmeye başlandı. Kullanıcılar genellikle meşru bir kaynaktan geliyormuş gibi görünen bir görüntüye güvenmeye daha istekli olduklarından, suçlular arasında popülerlik kazanıyorlar. E-posta güvenlik önlemleri daha karmaşık hale geldikçe, siber suçlular tespit edilmekten kaçınmak için yeni taktikler geliştirmek zorunda kaldı. Görüntü tabanlı kimlik avı saldırılarının, bu önlemleri aşmak için etkili bir teknik olduğu kanıtlanmıştır. Görüntü tabanlı kimlik avı saldırılarının kullanımı son on yılda önemli ölçüde arttı ve gelecekte siber suçlular için muhtemelen popüler bir taktik olmaya devam edecek.

Saldırılarda özel karakterlerin kullanımı

Bilgisayar korsanları, tespit edilmekten kaçınmak için genellikle sıfır genişlikli Unicode kod noktaları, noktalama işaretleri, Latin olmayan alfabe veya boşluklar gibi özel karakterler kullanır. Barracuda'nın makine öğrenimi sınıflandırıcılarının tespit ettiği kimlik avı saldırılarının yalnızca yüzde 0,4'ü bu tür bir saldırı kullanırken, Barracuda'nın güvenlik araştırmacıları, kuruluşların yüzde 15'inin özel karakterleri bu şekilde kötüye kullanan kimlik avı e-postaları aldığını tespit etti. Ortalama olarak, bir şirket ayda bu tür kötü amaçlı e-postalardan yaklaşık dört tane alır.

Bir anın var mı?

2023 kullanıcı anketimiz için birkaç dakikanızı ayırın ve B2B-CYBER-SECURITY.de'nin daha iyi olmasına yardımcı olun!Yalnızca 10 soruyu yanıtlamanız yeterlidir ve anında Kaspersky, ESET ve Bitdefender'dan ödüller kazanma şansınız olur.

Buradan doğrudan ankete gidersiniz

Örneğin e-posta imzalarında özel karakterler kullanmanın meşru amaçları olduğundan, bu saldırıları tespit etmek çok zor olabilir. Özel karakterlerin kullanımının bir aldatmaca olup olmadığını tespit etmek için makine öğrenimini kullanan bir e-posta güvenlik çözümü, bu tehditlerin kullanıcılara ulaşmasını önlemenin en iyi yoludur.

Sıfır genişlikli karakterler okuyucular tarafından görülmez

Aşağıdaki örnek, saldırganlar tarafından kullanılan birkaç sıfır genişlikli karakteri göstermektedir. Bu karakterler, mesaj alan bir kullanıcı tarafından görülmez, ancak HTML'de tanınabilir:

Bu saldırılara genellikle "homograf saldırıları" veya basitçe "genişliksiz uzay saldırıları" denir. Bu tür bir saldırı, bir saldırganın alıcıları kandırmak için benzer görünümlü bir etki alanını özel karakterlerle kaydettiği yazım hatasında yaygın olarak kullanılırdı. Ancak son zamanlarda, alıcıları meşru bir kaynaktan e-posta aldıklarına inandırmak için e-posta gövdesinde giderek daha fazla kullanılıyorlar.

Yeni tekniklere benzer daha fazla saldırı

Cılız Kod Saldırıları

Özel veya sıfır genişlikli karakterler gibi, punycode saldırıları da meşru web sitelerini taklit eden sahte URL'ler oluşturmak için alan adlarında ASCII olmayan karakterler kullanır ve kullanıcıları kullanıcı adlarını, parolalarını veya kredi kartı numaralarını girmeleri için kandırmak üzere tasarlanmıştır.

URL sahtekarlığı saldırıları

Bu saldırılar, gerçek meşru web siteleri veya şirketlerle aynı olması gerekmeyen benzer etki alanlarını kullanır. Punycode saldırılarında olduğu gibi, saldırganlar, kullanıcılardan yanlışlıkla kimlik bilgilerini girmelerini veya yerel bilgisayara fidye yazılımı veya kötü amaçlı yazılım yükleyen hileli dosyaları indirmelerini isteyen oturum açma formları oluşturur.

Yazım Hatası Çömelme Saldırıları

Bu, ağ geçidi çözümlerinin yeterli koruma sağladığı oldukça yaygın bir tekniktir. Bu durumda, bir saldırgan gerçek Yahoo! web sitesini taklit etmek için yahooo.com gibi bir etki alanı kaydedebilir.

Watering Hole Saldırıları

Bu tür bir saldırıda, siber suçlular, hedef kitleleri tarafından ziyaret edildiği bilinen güvenliği ihlal edilmiş bir web sitesi aracılığıyla bir grup kullanıcıyı kasıtlı olarak hedefler. Saldırganlar web sitesine kötü amaçlı kod enjekte eder ve bunu oturum açma kimlik bilgilerini veya diğer hassas bilgileri çalmak ve hatta kötü amaçlı yazılım veya fidye yazılımı yüklemek için kullanır.

Şirketler yeni kimlik avı saldırılarına karşı kendilerini nasıl koruyor?

Yeterli e-posta koruması

E-posta korumasının kötü amaçlı bağlantıları ve ekleri taraması ve engellemesi sağlanmalıdır. Bunların tespit edilmesi genellikle zordur ve tespit edilmesi çoğu zaman çok sayıda yanlış pozitifle sonuçlanır. En iyi çözümler, e-postaların görüntü içeriğini ve konusunu inceleyen ve bunları bir saldırı olup olmadığını belirlemek için gönderen verileriyle birleştiren makine öğrenimi analizini içerir.

çalışan eğitimi

Kullanıcıların potansiyel saldırıları tespit etmek ve raporlamak için eğitilmeleri önemlidir. Kimlik avı saldırıları sürekli olarak gelişmektedir, bu nedenle kullanıcıları yeni saldırı türleri hakkında eğitmek önemlidir. Güvenlik ekipleri, kuruluşun kimlik avı simülasyonu kampanyalarına bu saldırıların örneklerini dahil etmeli ve kullanıcıları bir bağlantıya tıklamadan veya kimlik bilgilerini paylaşmadan önce her zaman iki kez kontrol etmeye teşvik etmelidir.

Kötü amaçlı bir e-postanın bir kullanıcının gelen kutusuna girmesi durumunda, güvenlik ekipleri kötü niyetli bir e-postanın tüm örneklerini gelen kutusundan hızlı bir şekilde belirlemek ve kaldırmak için düzeltme araçlarını hazır bulundurmalıdır. Otomatik olay müdahalesi, saldırılar kuruluş genelinde yayılmadan önce hızlı bir şekilde yanıt verilmesine yardımcı olabilir. Hesap devralma koruması, şüpheli hesap etkinliğini de izleyebilir ve kimlik bilgilerinin güvenliği ihlal edildiğinde sorumluları uyarabilir.

Daha fazlası Barracuda.com'da

Barracuda Ağları Hakkında Barracuda, dünyayı daha güvenli bir yer haline getirmek için çabalıyor ve her işletmenin satın alması, devreye alması ve kullanması kolay, bulut özellikli, kurumsal çapta güvenlik çözümlerine erişimi olması gerektiğine inanıyor. Barracuda, müşteri yolculuğu boyunca büyüyen ve uyum sağlayan yenilikçi çözümlerle e-postayı, ağları, verileri ve uygulamaları korur. Dünya çapında 150.000'den fazla şirket, işlerini büyütmeye odaklanabilmek için Barracuda'ya güveniyor. Daha fazla bilgi için www.barracuda.com adresini ziyaret edin.