Kötü amaçlı yazılım yaymak için makro kullanımı önemli ölçüde azaldı: Ekim 2021 ile Haziran 2022 arasında yüzde 66'ya kadar. Ancak, saldırganlar korumayı atlatmak için hileler kullanmaya başlıyor.

Genellikle, siber suçlular, bir kullanıcının Office uygulamalarında makroları etkinleştirmiş olması durumunda kötü amaçlı içeriği otomatik olarak yürütmek için VBA makrolarını kullanır. XL4 makroları ise Excel uygulamasına özgüdür, ancak saldırganlar tarafından kötü amaçlı yazılım yaymak için bir araç olarak da kullanılabilir. Makro tabanlı saldırıların arkasındaki beyinler, alıcıyı içeriğin önemli olduğuna ve dolayısıyla bu içeriği görüntülemek için makroların etkinleştirilmesi gerektiğine ikna etmek için genellikle sosyal mühendisliği kullanır.

Hile olarak ISO, LNK ve RAR gibi kaplar

"Siber suçluların e-postalardaki makro tabanlı dosya eklerinin doğrudan dağıtımını giderek daha fazla terk etmesi, tehdit ortamında önemli bir değişikliği temsil ediyor. Saldırganlar bunun yerine kötü amaçlı yazılım dağıtmak için yeni taktikler kullanıyor. Proofpoint tehdit araştırma ve tespit başkan yardımcısı Sherrod DeGrippo, ISO, LNK ve RAR gibi dosya türlerinin artan kullanımının devam etmesi beklenebilir.

Güvenlik işlevlerinin atlatılması

Microsoft, Web İşareti (MOTW) özniteliğine sahip VBA makrolarını engeller. Bu öznitelik, bir dosyanın Internet'ten gelip gelmediğini gösterir ve Zone.Identifier olarak bilinen şeyi temel alır. Microsoft uygulamaları, internetten indirildiklerinde bu özniteliği belirli belgelere ekler.

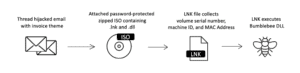

Ancak siber suçlular, bu MOTW tabanlı güvenlik özelliğinden kaçmak için ISO (.iso), RAR (.rar), ZIP (.zip) ve IMG (.img) gibi kapsayıcı dosya biçimlerini kullanabilir. İndirildikten sonra, kapsayıcı dosyaları İnternetten indirildikleri için MOTW özniteliğiyle etiketlenir, ancak makro etkin bir elektronik tablo gibi içerdikleri belge bu öznitelikle etiketlenmez. Belge ayıklandığında, kullanıcının yine de kötü amaçlı kodun otomatik olarak çalışması için makroları etkinleştirmesi gerekir, ancak dosya sistemi belgenin internetten geldiğini tanımlamaz.

Saldırganların kötü amaçlı bir yükü doğrudan yaymak için kapsayıcı dosyaları kullanması da mümkündür. Bu amaçla, konteyner dosyaları, böyle bir yükün yüklenmesine yol açan LNK'ler, DLL'ler veya yürütülebilir dosyalar (.exe) gibi ek içerikler içerebilir.

Tehdit ortamında önemli değişiklikler

Bumblebee kötü amaçlı yazılımını ISO aracılığıyla dağıtmak için saldırı zinciri böyle görünür (resim: kanıt noktası).

Proofpoint'in araştırması, saldırıların bir parçası olarak e-posta eki olarak gönderilen makro özellikli belgelerde önemli bir düşüş buldu. Ekim 2021 ile Haziran 2022 arasında sayıları üçte ikiden fazla azaldı. Aynı dönemde kapsayıcı dosyaların ve Windows Kısayolu (LNK) eklerinin kullanıldığı kampanyaların sayısı da yaklaşık yüzde 175 arttı.

Bu artış kısmen, siber kampanyalarda ISO ve LNK dosyalarının artan kullanımından kaynaklanmaktadır. Siber suçlular, Bumblebee kötü amaçlı yazılım saldırılarının arkasındakiler gibi, bunları ilk erişim mekanizmaları olarak giderek daha fazla kullanıyor. Yalnızca ISO dosyalarının kullanımı, Ekim 2021 ile Haziran 2022 arasında yüzde 150'nin üzerinde arttı. Aslında, LNK dosyalarını içeren kampanyaların sayısı Ekim 2021'den bu yana yüzde 1.675'e kadar arttı.

Daha fazlası proofpoint.com'da

Prova Noktası Hakkında Proofpoint, Inc. önde gelen bir siber güvenlik şirketidir. Proofpoint'in odak noktası, çalışanların korunmasıdır. Çünkü bunlar bir şirket için en büyük sermaye, aynı zamanda en büyük risk anlamına gelir. Entegre bir bulut tabanlı siber güvenlik çözümleri paketiyle Proofpoint, dünyanın dört bir yanındaki kuruluşların hedeflenen tehditleri durdurmasına, verilerini korumasına ve kurumsal BT kullanıcılarını siber saldırı riskleri konusunda eğitmesine yardımcı olur.