Güvenliği ihlal edilmiş kimlik bilgilerinin kötüye kullanıldığı çok sayıdaki saldırı, meşru kullanıcıların güvenilir bir şekilde tanımlanması için parolaların artık tek başına yeterli olmadığını ve çok faktörlü kimlik doğrulamanın (MFA) kullanımının kurumsal güvenlik için temel bir yapı taşı haline geldiğini gösteriyor.

MFA, kullanıcıların kimlik bilgilerine ek olarak kimliklerine ilişkin daha fazla ikna edici kanıt sunmalarını gerektirir. Microsoft'a göre MFA, çalınan kimlik bilgilerine dayalı kimlik tabanlı saldırıların yüzde 99,9'unu önleyebilir. Çünkü bir kullanıcının kimlik bilgileri ele geçirilse bile MFA, saldırganların kimlik doğrulama gereksinimlerini atlamasını son derece zorlaştırır.

Çok faktörlü kimlik doğrulama nasıl çalışır?

MFA, kimlik doğrulama işlemine ek adımlar ekler. Bu adımların sayısı yapılandırmaya ve bağlama göre değişir. Üç temel MFA kategorisi şunlardır:

1. Bildiğiniz bir şey

Bu kategorinin en basit örneği, kullanıcı tarafından veya kullanıcı için oluşturulan bir parola veya akılda kalıcı verilerin herhangi bir varyasyonudur. Bu kategori, diğer şeylerin yanı sıra, muhtemelen yalnızca kullanıcının cevaplayabileceği kişisel arka plan sorularını içerir. Genel olarak, hem parolalar hem de özel bilgiler saldırganlar tarafından ele geçirilebileceği veya tahmin edilebileceği için bu kategori en az güvenli olarak kabul edilir.

2. Sahip olduğunuz bir şey

Bu kategoriden taviz vermek çok daha zordur. Yalnızca kullanıcının sahip olduğu çeşitli fiziksel varlıkları içerir - örneğin, cep telefonları, fiziksel belirteçler, anahtarlıklar veya akıllı kartlar. Fiziksel varlık ya doğrulama adımının taşıyıcısı olarak hizmet edebilir - örneğin tek seferlik bir parolayı görüntüleyen bir cep telefonu - ya da fiziksel bir belirteç gibi bir kimlik doğrulama nesnesi olabilir. İkincisi daha güvenli kabul edilir, çünkü kimlik doğrulama sırasında daha az veri değiş tokuşu yapılır ve bu da bir saldırganın bunu engellemesini daha az kolaylaştırır.

3. Olduğunuz bir şey

Bu, en güvenli faktör kategorisi olarak kabul edilir ve fiziksel tanımlayıcıları içerir. Cep telefonunda veya bir donanım belirtecinde parmak izi en yaygın olarak kullanılır, ancak ses, yüz tanıma ve diğer benzersiz biyometri de kullanılır. Bu üç kimlik doğrulama faktörü kategorisinin herhangi bir kombinasyonu, güvenliği önemli ölçüde artırır ve hesabın tehlikeye girme olasılığını azaltır.

Geleneksel MFA çözümlerine örnekler

Kurumsal ortamlarda MFA, iş gücü tarafından kullanılan tek seferlik parolanın güvenliğini artırmak için genellikle Tek Oturum Açma (SSO) çözümüyle birlikte kullanılır.

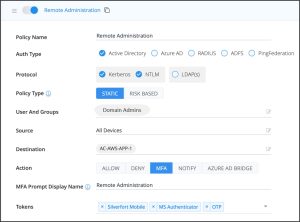

Statik ve risk tabanlı MFA

Statik MFA ile, kullanıcı bir kaynağa her erişmeye çalıştığında bir MFA gerekir. Bu, külfetli olabilir ve operasyonel süreçleri bozabilir. Bu tür kesintilerden kaçınmak ve MFA'yı iş gereksinimleriyle uyumlu hale getirmek için birçok kuruluş aşağıdakilerden birini veya her ikisini yapmayı seçer:

Statik MFA, yalnızca hassas kaynaklara erişen kullanıcılara uygulanır. Bu, günlük olarak çok sayıda hassas kaynakla çalışan yöneticiler için yine de çok külfetli ve rahatsız edici olabilir.

Risk temelli bir yaklaşımla, MFA yalnızca risk seviyesi yüksek olduğunda gereklidir. Bu, uyarlamalı kimlik doğrulama veya risk tabanlı kimlik doğrulama (RBA) olarak bilinir. Çeşitli faktörleri değerlendiren bir risk motoru kullanılır. Yalnızca risk düzeyi sağlanan kimlik bilgilerinin tehlikeye girebileceğini gösterdiğinde ek doğrulama faktörleri gerektirir.

Her yerde MFA: Aracısız çok faktörlü kimlik doğrulama

Kimliklerin bütüncül bir şekilde korunması için Birleşik Kimlik Koruması çözümleri, MFA'nın hem şirket içi hem de çoklu bulut ortamlarında daha önce kapsanamayanlar da dahil olmak üzere tüm kaynaklarda ve aracılar veya proxy'ler olmadan uygulanmasını mümkün kılar.

Bunu başarmak için, geleneksel MFA mimarisi temelden değiştirilecektir. Cihazlardaki aracılara güvenmek yerine, birleşik bir kimlik koruma çözümü doğrudan kimlik ve erişim yönetimi (IAM) çözümünün kendisi ile iletişim kurar, kimlik doğrulama protokollerini izler ve bunun üzerine MFA'yı uygular. Bir kullanıcı bir kaynağa erişmeye çalıştığında, kimliğini bir IAM çözümüyle (ör. Active Directory, Okta, Ping Azure AD vb.) doğrular. IAM çözümünde kimlik doğrulamasından sonra, erişim talebi Unified Identity Protection platformuna iletilir.

Her erişim isteğinde platform analizi

Ardından platform, yapay zeka odaklı bir risk motorundan yararlanarak her kullanıcı veya hizmet hesabı erişim talebinin içeriğini analiz eder. Daha sonra uygun erişim politikasını uygular. Risk yüksekse çözüm, kimlik doğrulama gereksinimlerini artırabilir ve kullanıcıdan çok faktörlü kimlik doğrulamasını isteyebilir. MFA görevi doğru bir şekilde çözülürse Unified Identity Protection çözümü, IAM'ye kullanıcıya kaynağa erişim izni vermesi talimatını verir. MFA görevi çözülmezse veya erişim ilkesi bunu gerektiriyorsa, erişim tamamen engellenebilir.

Bu yeni mimari, MFA'yı kurumsal ortamda IAM çözümünde kimlik doğrulaması yapan hemen hemen her kaynağa ve ayrıca herhangi bir erişim arabirimine genişletmeyi mümkün kılar. Bir kullanıcının erişmeye çalıştığı kaynak, IAM'ye karşı kimlik doğrulaması yaptığı sürece, Birleşik Kimlik Koruması platformu aracılığıyla MFA'ya da tabidir. Bu, otomatik fidye yazılımı dağıtımı ve şirket içi yanal hareket gibi yaygın saldırı senaryolarının gerçek zamanlı olarak önlenmesini sağlar.

Çok faktörlü kimlik doğrulaması olmayan bulut tehlikelidir

BT ortamının gelişimi, güvenli kimlik doğrulamayı her zamankinden daha önemli hale getiriyor. Bulut çağından önce, saldırganların ağda bir dayanak elde etmek ve bir uç noktaya veya sunucuya kötü amaçlı yazılım yüklemek için çevre savunmalarını atlaması gerekiyordu. Bugün, kademeli olarak buluta geçiş nedeniyle, büyük miktarda hassas iş verisi halka açık İnternet'te depolanıyor. MFA'nın ek koruması olmadan, bu verilere siber suçlular tarafından erişmekten yalnızca bir parola uzaktasınız.

Daha fazlası Silverfort.com'da

Silverfort Hakkında Silverfort, kimliğe dayalı saldırıları azaltmak için kurumsal ağlar ve bulut ortamları genelinde IAM güvenlik kontrollerini birleştiren ilk birleşik kimlik koruma platformunu sağlar. Yenilikçi aracısız ve proxy'siz teknolojiyi kullanan Silverfort, tüm IAM çözümleriyle sorunsuz bir şekilde entegre olur, risk analizlerini ve güvenlik kontrollerini birleştirir ve kapsamlarını yerel ve eski uygulamalar, BT altyapısı, dosya sistemleri, komut satırı gibi daha önce korunamayan varlıkları kapsayacak şekilde genişletir. araçlar, makineden makineye erişim ve daha fazlası.