Kaspersky, "doğada" bir UEFI ürün yazılımı önyükleme setinin üçüncü vakasını keşfetti. MoonBounce önyükleme seti, öncekilerden daha zor ve kalıcıdır. Kampanya, iyi bilinen Çince konuşan Gelişmiş Kalıcı Tehdit (APT) aktörü APT41'e borçludur.

Kaspersky'nin güvenlik uzmanları başka bir üretici yazılımı önyükleme kiti keşfetti [1]. 'MoonBounce' olarak adlandırılan kötü niyetli implant, bilgisayarların önemli bir parçası olan Birleşik Genişletilebilir Ürün Yazılımı Arabirimi (UEFI) sabit yazılımında gizlidir. Bu, sabit diskin dışındaki bir bellek bileşeni olan SPI Flash'ta bulunur. Bu tür implantların çıkarılmasının zor olduğu ve güvenlik ürünleri için sınırlı görünürlüğe sahip olduğu herkesin bildiği gibi.

UEFI donanım yazılımı bootkit kısmen görünmez

MoonBounce, ilk kez 2021 İlkbaharında "vahşi ortamda" ortaya çıktı ve daha önce bildirilen UEFI üretici yazılımı önyükleme setlerine göre önemli bir ilerlemeyi temsil eden gelişmiş bir saldırı akışını gösterdi. Kampanya, neredeyse kesinlikle tanınmış Gelişmiş Kalıcı Tehdit (APT) aktörü APT41'e atfedilir.

UEFI bellenimi çoğu bilgisayarda önemli bir bileşendir. Kodunuz, aygıtı başlatmaktan ve işletim sistemini yüklemek için denetimi yazılıma devretmekten sorumludur. Bu, sabit diskin dışındaki bir bellek olan SPI flaşında bulunur. Bu ürün yazılımı kötü amaçlı kod içeriyorsa, işletim sisteminden önce başlatılarak, bir ürün yazılımı önyükleme seti aracılığıyla yerleştirilen kötü amaçlı yazılımın silinmesini özellikle zorlaştırır. Bir sabit sürücüyü yeniden biçimlendirerek veya bir işletim sistemini yeniden yükleyerek kolayca kaldırılamaz. Kod, sabit sürücünün dışında bulunduğundan, bu tür önyükleme setlerinin etkinlikleri, aygıtın o bölümünü özel olarak tarayan bir özelliğe sahip olmadıkça çoğu güvenlik çözümü tarafından algılanmaz.

MoonBounce: Değiştirilmiş Bootkit

MoonBounce yalnızca üçüncü tanımlanmış UEFI bootkit'tir. 2021 İlkbaharında "doğada" ortaya çıktı ve ilk olarak Kaspersky araştırmacıları tarafından 2'un başlarından beri Kaspersky ürünlerine dahil edilen ürün yazılımı tarayıcısının [2019] etkinliğini araştırırken keşfedildi. Bu, UEFI üretici yazılımı görüntüleri de dahil olmak üzere ROM-BIOS'ta gizlenen tehditleri algılamak için özel olarak tasarlanmıştır. Daha önce keşfedilen iki bootkit LoJax [3] ve MosaicRegressor [4] ile karşılaştırıldığında MoonBounce, daha karmaşık bir saldırı akışı ve daha fazla teknik gelişmişlik ile önemli bir ilerleme gösteriyor.

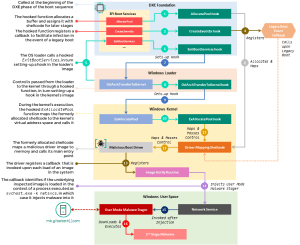

İmplant, UEFI önyükleme sırası sırasında zaten çağrılan bellenimin CORE_DXE bileşeninde bulunur. İmplantın bileşenleri daha sonra, Kaspersky'nin getiremediği daha kötü amaçlı yükleri getirmek için bir komuta ve kontrol sunucusuyla iletişim kurdukları belirli işlevleri engelleyen bir dizi kanca aracılığıyla işletim sistemine girer. Bileşenleri bellekte çalıştığından ve arkasında çok az iz bırakarak dosyasız bir saldırı sağladığından, bulaşma zincirinin kendisi sabit sürücüde hiçbir iz bırakmaz.

Genişletilmiş tehdit cephaneliği

MoonBounce'u araştıran Kaspersky uzmanları, aynı ağın birden çok düğümünde çeşitli kötü amaçlı yükleyiciler ve kullanım sonrası kötü amaçlı yazılımlar tespit etti. Bu içerir

- Bilgi alışverişi yapmak ve ek eklentiler çalıştırmak için bir C2 sunucusuyla iletişim kurabilen bir bellek içi implant olan ScrambleCross veya Sidewalk,

- Kimlik bilgilerini ve hassas verileri toplamak için kullanılan, kamuya açık bir kullanım sonrası aracı olan Mimikatz_ssp,

- önceden bilinmeyen bir Golang tabanlı arka kapı

- ve genellikle tehdit aktörü SixLittleMonkeys tarafından kullanılan bir kötü amaçlı yazılım olan Microcin [5].

MoonBounce yürütmesinin başlangıç sırasından kullanıcı alanındaki kötü amaçlı yazılım dağıtımına akışı (Resim: Kaspersky).

MoonBounce bu tür kötü amaçlı yazılımları indiriyor olabilir veya bu kötü amaçlı yazılım türevlerinden birinin önceki bir bulaşması, MoonBounce'ın ağda bir yer edinmesine izin vermek için bilgisayarı tehlikeye atmak için kullanılmış olabilir. MoonBounce için başka bir olası bulaşma yöntemi, bilgisayarın, bildirilen şirkete teslim edilmeden önce ele geçirilmesi olabilir.

Teslimattan önce virüslü PC'ler

Her iki durumda da, bulaşmanın hedef bilgisayara uzaktan erişim yoluyla gerçekleştiği varsayılır. LoJax ve MosaicRegressor, DXE sürücülerini eklerken, MoonBounce, daha incelikli ve sinsi bir saldırıya izin vermek için mevcut bir sabit yazılım bileşenini değiştirir.

Saldırganların, söz konusu ağa yönelik genel kampanyanın bir parçası olarak, dosyaları arşivlemek ve ağ bilgilerini toplamak gibi çeşitli eylemler gerçekleştirdikleri anlaşılıyor. Siber suçlular tarafından kullanılan komutlar, yanal hareket ve veri hırsızlığıyla ilgilendiklerini gösteriyor. Bir UEFI implantı kullanıldığından, casusluk faaliyetlerinde bulunmaları muhtemeldir.

APT41 grubuna saldırı noktaları

Kaspersky'ye göre MoonBounce, yüksek bir kesinlikle en az 41'den beri dünya çapında siber casusluk ve siber suç kampanyaları yürüten Çince konuşan bir tehdit aktörü olan APT6'e [2012] atfedilebilir. Ayrıca, yukarıdaki kötü amaçlı programlardan bazılarının aynı ağ üzerinde bulunması, APT41 ile Çince konuşan diğer tehdit aktörleri arasında olası bir bağlantı olduğunu gösterir.

Şimdiye kadar, ürün yazılımı önyükleme seti, yüksek teknoloji pazarındaki bir holding şirketinden yalnızca tek bir bilgisayarda keşfedildi. Bununla birlikte, ScrambleCross ve yükleyicileri gibi diğer ilişkili kötü amaçlı programlar, birkaç başka kurbanın ağlarında bulundu.

Global Research Kıdemli Güvenlik Araştırmacısı Denis Legezo, "Araştırmamız sırasında bulduğumuz ek kötü amaçlı yazılım implantlarını MoonBounce ile olumlu bir şekilde ilişkilendiremesek de, Çince konuşan bazı tehdit aktörlerinin çeşitli kampanyalarını desteklemek için birbirleriyle araçlar paylaştığı görülüyor." Kaspersky'de Analiz Ekibi (GreAT). "Özellikle Moon Bounce ve Microcin arasında bir bağlantı var gibi görünüyor."

MosaicRegressor ile yakın ilişki

Kaspersky'nin Küresel Araştırma ve Analiz Ekibi Kıdemli Güvenlik Araştırmacısı Mark Lechtik, "Belki daha da önemlisi, bu yeni UEFI önyükleme seti, 2020'de rapor ettiğimiz MosaicRegressor'a benzer şekilde gelişmiştir" dedi. "Önceden zararsız olan bir ürün yazılımı bileşenini, sistemdeki kötü amaçlı yazılımlar tarafından artık daha kolay erişilebilen bir bileşene dönüştürmek, önceki karşılaştırılabilir ürün yazılımı önyükleme setlerinde görülmeyen bir yeniliktir. Bu, dijital enfeksiyonların tanımlanmasını çok daha zorlaştırır. 2018 gibi erken bir tarihte, UEFI tehditlerinin gelecekte daha fazla yer kaplayacağını tahmin etmiştik - bu eğilim doğrulanmış gibi görünüyor. 2022'de daha fazla bootkit ortaya çıkarsa şaşırmayacağız. Neyse ki üreticiler ürün yazılımı saldırılarına daha fazla dikkat etmeye başladılar ve bu nedenle BootGuard ve Güvenilir Platform Modülleri gibi daha fazla güvenlik teknolojisi yavaş yavaş tanıtılıyor.”

Daha fazlası kaspersky.com'da

Kaspersky Hakkında Kaspersky, 1997 yılında kurulmuş uluslararası bir siber güvenlik şirketidir. Kaspersky'nin derin tehdit istihbaratı ve güvenlik uzmanlığı, dünya çapında işletmeleri, kritik altyapıları, hükümetleri ve tüketicileri korumaya yönelik yenilikçi güvenlik çözümlerinin ve hizmetlerinin temelini oluşturur. Şirketin kapsamlı güvenlik portföyü, karmaşık ve gelişen siber tehditlere karşı savunma için lider uç nokta koruması ve bir dizi özel güvenlik çözümü ve hizmeti içerir. 400 milyondan fazla kullanıcı ve 250.000 kurumsal müşteri, Kaspersky teknolojileri tarafından korunmaktadır. www.kaspersky.com/ adresinde Kaspersky hakkında daha fazla bilgi