İran liderliğindeki APT grubu Charming Kitten (namı diğer Mint Sandstorm), ABD, Avrupa, İsrail, Türkiye ve Hindistan'daki kuruluşları hedef alan yeni BellaCiao kötü amaçlı yazılım kampanyasının arkasındadır. Saldırıda yeni: Kötü amaçlı yazılım, sabit kod olarak kullanılıyor.

Bitdefender Labs güncel raporunda, yeni aktif kötü amaçlı yazılım kampanyası BellaCiao'nun saldırı yöntemlerini analiz ediyor. Tanınmış İranlı Charming Kitten grubu, bireysel kurbanlara göre bireysel olarak uyarlanmış son derece karmaşık kötü amaçlı yazılım saldırılarını başlatmadan önce fırsatçı ve otomatik bir şekilde güvenlik açıklarını aramak için bunu kullanıyor. Daha sonra yeni bir komuta ve kontrol (CC) altyapısı kullanarak hedeflere saldırır. Bilgisayar korsanları, herhangi bir casusluk, veri çalma veya fidye yazılımı kötü amaçlı yazılımını indirmek yerine sabit kodlamak için arka kapı ve damlalık yeteneklerinden yararlanabilir. Kötü amaçlı yazılımın ilk geliştiricileri saldırı kampanyalarına BellaCiao adını verdiler.

İran devleti tarafından desteklenen Charming Kitten

Charming Kitten (APT35/APT42, Mint Sandstorm/PHOSPHORUS, ITG18, UNC788, Yellow Garuda veya TA453 isimleriyle de bilinir), İslam Devrimi Muhafızları (Devrim Muhafızları) Ordusu'na bağlı, İran devlet destekli bir APT grubudur. Charming Kitten, 2014'ten beri BT güvenlik uzmanları arasında siyasi muhalefeti, aktivistleri, gazetecileri ve bireysel rejim karşıtı aktörleri hedef almasıyla biliniyor. Grup, bunun için çoğunlukla sosyal mühendisliğe veya mızrakla kimlik avına bel bağladı, ancak aynı zamanda tanınmış araştırmacıları veya aktivistleri taklit etmek gibi karmaşık saldırı yöntemleri de kullandı. 2021'den beri Devrim Muhafızları ve ilgili APT grupları giderek daha saldırgan hale geldi.

Yeni adım: Sabit kod olarak kötü amaçlı yazılım

BellaCiao ile Charming Kitten grubunun üyeleri, komutlarını CC sunucusundan mevcut uç noktaya yürütmenin yeni bir yolunu kullanıyor. Bunu yapmak için BellaCiao, etkilenen sistemlerden her 24 saatte bir kendi adlarına bir DNS isteği başlatmalarını ister. Bilgisayar korsanları tarafından kontrol edilen DNS sunucusu daha sonra gerçek genel IP adresiyle neredeyse eşleşen çözümlenmiş bir IP adresi gönderir. Komut ve kontrol sunucusu, komutlarını geleneksel indirmeler yerine sabit kodlu bir dizi aracılığıyla gönderir. Kötü amaçlı yazılımın diğer eylemi meşru bir BT süreci olarak gizlenir.

Dizi, saldırıya uğrayan her şirket için şu modele göre ayrı ayrı ayarlanır:

<2 rastgele büyük harf><3 rastgele küçük harf> .

Bitdefender tarafından gözlemlenen tüm örnekler .pdb yollarını içerir. PDB (Program DataBase), Microsoft Visual Studio için bir dosya biçimidir ve yürütülebilir bir dosya veya bir DLL dosyası hakkında hata ayıklama bilgilerini depolar. Yollar daha sonra ülkeye göre sıralanmış olarak her bir müşteriye yönelik saldırılara ilişkin bilgileri içerir.

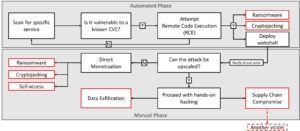

Hibrit saldırılar: Otomatik fırsatçılıktan hedefli manuel saldırılara. BellaCiao ile bilgisayar korsanları, fırsatçı saldırılara dayalı, hedefli bir kötü amaçlı yazılım saldırısı kullanır.

Her zaman uzak güvenlik açığı arıyor

Charming Kitten gibi ticari amaçlı veya devlet destekli APT bilgisayar korsanları, şu anda giderek artan bir şekilde Uzaktan Kod Yürütme (RCE) güvenlik açıklarını - tercihen bir PoC'nin zaten herkes tarafından bilindiği güvenlik açıklarını arıyor. Bunu temel alarak, fırsatçı yöntemler kullanarak mümkün olduğu kadar çok şirkete saldırmak istiyorlar. Otomatik taramalarla güvenlik açığı bulunan sistemleri keşfederler ve bir püskürt ve dua taktiği kullanarak kötü amaçlı bir yük ile bu sistemleri tehlikeye atarlar. Bu genellikle faydalıdır: Yazılım üreticileri güvenlik açığına karşı bir yama yayınlasa bile, dünya çapında ortalama on binlerce sistem yamasız kalır ve bu nedenle savunmasız kalır. Ardından, saldırganlar bir web kabuğu uygular.

Kurban ağına kalıcı izinsiz girişi, bu durumda BellaCiao ile olmak üzere hedefli saldırılar takip eder. Bir saldırının fırsatçı bir şekilde başlatılması ile fiilen gerçekleştirilmesi arasında bazen haftalar veya aylar geçebilir. Her sektörden ve farklı büyüklükteki şirketler etkileniyor.

Microsoft Defender daha sonra devre dışı bırakılabilir

🔎 Hibrit saldırılar: Ekonomik yönelimli ve devlet destekli bilgisayar korsanları, önce otomatik ve fırsatçı bir şekilde olabildiğince çok kurban arar, ardından bu kişilere manuel ve özel olarak saldırır (Resim: Bitdefender).

Saldırganlar daha sonra Microsoft Defender'ı devre dışı bırakmak veya parola bilgilerini çalmak gibi çok sayıda eylem gerçekleştirebilir. BellaCiao'nun bir çeşidi, komut ve kontrol sunucusuna ters proxy bağlantısı için Plink komut satırı aracını uygular. Sonuç olarak, bilgisayar korsanları komutları ve betikleri çalıştırmak, dosya yüklemek veya indirmek veya bir web sunucusunu kapatmak için Powershell'i kullanabilir. Bitdefender uzmanları ayrıca Microsoft Exchange sunucularına yönelik saldırılar bekliyor.

Bu tür hibrit saldırılara karşı bir savunma olarak bilinen güvenlik açıklarının tutarlı bir şekilde yamalanması özellikle önerilir. Böyle bir şey biliniyorsa, her şirket bilgisayar korsanlarının da böyle bir ipucunu takip edeceğini varsaymalıdır. Aynı derecede önemli olan, saldırı yüzeyinin azaltılması, proaktif tespit ve savunmanın yanı sıra IP, etki alanı ve URL itibarına dayalı tehdit istihbaratıdır. Bir güvenlik operasyon merkezindeki güvenlik uzmanları, bireysel olarak değiştirilmiş saldırıları tanımlar.

Bitdefender.com'da daha fazlası

Bitdefender Hakkında Bitdefender, 500'den fazla ülkede 150 milyondan fazla sistemi koruyan siber güvenlik çözümleri ve antivirüs yazılımında dünya lideridir. 2001 yılında kuruluşundan bu yana şirketin yenilikleri düzenli olarak mükemmel güvenlik ürünleri ve özel müşteriler ve şirketler için cihazlar, ağlar ve bulut hizmetleri için akıllı koruma sağladı. Tercih edilen tedarikçi olarak Bitdefender teknolojisi, dünyanın dağıtılan güvenlik çözümlerinin yüzde 38'inde bulunur ve hem endüstri profesyonelleri, üreticiler hem de tüketiciler tarafından güvenilmekte ve tanınmaktadır. www.bitdefender.de