Son yıllarda bilişim ve güvenlik ekipleri çeşitli gelişmelerle karşı karşıya kaldı. Bulutun kitlesel olarak benimsenmesi, giderek daha karmaşık hale gelen saldırılar, evden çalışmaya geçiş ve diğer faktörler, değişen bir ortam yarattı. Sonuç olarak, birkaç yıl öncesine ait bir olay müdahale planı veya acil durum müdahale planı artık mevcut gereksinimleri karşılamıyor.

Hiçbir şirket bir güvenlik olayı durumunda tepki göstermek istemez. Sağlam bir IR planına sahip proaktif bir yaklaşım, kuruluşların hızlı ve etkili bir şekilde yanıt vermesine ve mümkün olan en kısa sürede normal operasyonlara devam etmesine yardımcı olur. Birçoğunun hâlihazırda yürürlükte olan bir IR planı vardır, ancak ne kadar kapsamlı olursa olsun iyileştirmeler kaçınılmazdır. Gelişen tehdit ortamı ve değişen ortam, düzenli değişiklikler ve iyileştirmeler gerektirir.

Fidye yazılımı ve e-posta saldırıları

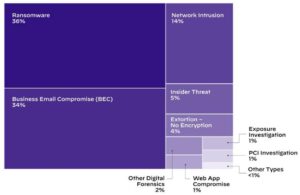

Der aktuelle 2022 Ünite 42 Olay Müdahale Raporu örneğin, iş e-postası gizliliğinin ihlal edilmesi ve fidye yazılımı saldırılarının yaygın olduğunu ortaya çıkardı. Bu iki tehdit birlikte, Palo Alto Networks'ün Unit 70 araştırma ekibi tarafından ele alınan vakaların yüzde 42'ini oluşturuyor. Siber suçlular yıllardır bu kazançlı faaliyetlerde bulunurken, ayrıntılar gelişmeye devam ediyor. Örneğin, fidye yazılımı grupları, şirketlerin ödeme yapmasını sağlamak için giderek daha fazla ek şantaj mekanizmaları kullanıyor. Ayrıca, daha az teknik saldırganların kötü amaçlı faaliyetlerine katılmasına izin vermek için kötü amaçlı yazılımlarının kolayca erişilebilir sürümlerini oluştururlar. Mevcut IR planlarını gözden geçirerek, saldırganlar taktik değiştirirse kuruluşlar kendilerini savunmaya devam edebilirler.

Ek olarak, saldırganlar için ilk üç erişim vektörü, kimlik avı, yazılım güvenlik açıklarından yararlanma ve kaba kuvvet kimlik bilgisi saldırılarıdır. Bu nedenle, mevcut IR planlarının en yaygın saldırı türlerine odaklanacak şekilde gözden geçirilmesi önemlidir. Kuruluşların genel güvenlik duruşlarını güçlendirirken IR planlarını iyileştirmek için kullanabilecekleri yedi temel en iyi uygulama aşağıda verilmiştir.

Düzenli IR planı iletişimleri kurun

İster veri ihlali ister fidye yazılımı saldırısı olsun, bir siber güvenlik olayı meydana geldiğinde, neyin zarar gördüğünü veya çalındığını anlamak önemlidir. Güvenlik liderleri, saldırganları durdurmalı ve işin normal şekilde devam etmesini sağlamalıdır. Bununla birlikte, nereden başlayacağınızı bilmemek, hasarı artırabilir. Planı yürürlüğe koyma veya başlatma zamanı geldiğinde, dahil olan herkesin tam olarak ne yapması gerektiğini bilmesi gerekir.

Açık iletişim ve her IR ekibi üyesinin rolleri ve sorumlulukları hakkında farkındalık, dahil olan herkesin aynı sayfada olmasını sağlamak için çok önemlidir. Bir olay sırasında herkesin işin başında olması gerekir, ancak her şeyin yolunda gitmesi için herkesin diğerinin ne yaptığını ve işin her adımında kilit irtibat kişisinin kim olduğunu bilmesi gerekir. Olaylara olumlu bakmak da önemlidir. Güvenlik olaylarına yanıt vermek telaşlı olabilir ve sıklıkla hatalar yapılır. Yol boyunca ekibin başarılarının olumlu bir şekilde tanınması, herkesin motive olmasına yardımcı olur.

Bir IR başucu kitabının değerini hafife almayın

Pek çok şirket, yürürlükte bir olay müdahale planı olduğunu söylemekten hoşlanır, ancak çoğu zaman bununla ne yapacaklarını bilemezler. Etkili bir IR planı için tehdide özel bir olay müdahale taktik kitabı gereklidir. Bunun resmi olarak yayınlanması gerekmese de, en azından gericiliğin karmaşasında yol gösterici olabilecek kolay erişilebilir bir belgeden oluşmalıdır.

Siber saldırılar ve diğer olaylarla ilgili ortak bir sorun, grupların neden sorumlu olduklarını bilmelerine rağmen bu sorumluluğu nasıl yerine getireceklerini bilmemeleridir. Oyun kitabı, belirli durumları çözmek için hangi eylemlerin yapılması gerektiği konusunda rehberlik sağlamalıdır. Bir dizi IR SOP (Standart İşletim Prosedürleri) olarak düşünülebilir.

Örneğin, bir fidye yazılımı olayını kontrol altına alırken, IR ekibi büyük olasılıkla parolaların değiştirilmesi gerektiğini fark edecek, ancak ne ölçüde olduğundan emin olmayabilir. Çalışma kitabı, hangi parolaların değiştirilmesi gerektiğini gösterir, yani yönetimsel, bireysel, hizmet hesapları, küresel hesaplar vb.

Düzenli güvenlik hijyen incelemeleri yapın

Sağlam bir IR planı, güvenliğe yardımcı olan alışkanlıkları teşvik eder. Düzenli güvenlik hijyeni incelemeleri, daha verimli bir müdahale sağlar ve olay riskini en başından en aza indirmeye yardımcı olur. Bu kontroller, parolaları değiştirmeyi, anahtarları güncellemeyi ve/veya döndürmeyi, erişim düzeylerini kontrol etmeyi ve eski çalışan hesaplarını veya bir saldırgan tarafından oluşturulmuş hesapları aramayı içerir.

Teknoloji değiştikçe IR planını güncelleme

Bir IR planı oluşturmak tek seferlik bir görev değildir ve plan düzenli olarak değerlendirilmeli ve gözden geçirilmelidir. Bu, teknolojinin ve onu destekleyen bilgi sistemlerinin hızla geliştiği ve değiştiği günümüz dünyasında özellikle önemlidir. gibi başka değişiklikler de meydana gelebilir. B. iş süreçlerinin yer değiştirmesi veya personel ve görevlerdeki değişiklikler.

Bu tür değişiklikler meydana geldikçe, IR planı ayak uydurmak için ayarlanmalıdır. Örneğin, kuruluşlar verilerinin veya iş yüklerinin bir kısmını buluta taşıdıysa, bu onları yeni tehditlere açık hale getirir. Sonuç olarak, buluta özgü tehditleri ele almak için IR planlarını ayarlamaları gerekir.

Unutulmaması gereken bir nokta, şirketlerin tamamen yeni bir plan tasarlayarak tekerleği yeniden icat etmelerine gerek kalmamasıdır. Bunun yerine, aşağıdakiler gibi en son en iyi uygulamaları izleyerek mevcut planda değişiklikler yapmalıdırlar: B. NIST Siber Güvenlik Çerçevesi, CSIRT veya BSI (acil durum yönetimi için önlemler kataloğu).

IR planını proaktif olarak değerlendirin

İşletmelere yönelik tehditlerin yüzde 70'i fidye yazılımları ve kötü amaçlı e-postalardır (Pic. Palo Alto Networks).

Kuruluşlar, planlarındaki zayıflıkları keşfetmek için çok geç olana kadar beklemek istemezler, bu nedenle IR planının proaktif bir şekilde değerlendirilmesi önemlidir. Ayrıca, planı uygulamaktan sorumlu olanlar, yeterince pratik yaptıktan sonra bunu çok daha kolay yapacaklardır. Proaktif adımlar arasında IR tatbikatları, penetrasyon testi, masaüstü tatbikatları ve mor takım çalışması yer alabilir. Tüm kilit paydaşlar planın değerlendirilmesine dahil edilmelidir.

Sıfır günlük bir bütçe planlayın

Yürütülmesi için bütçe yoksa en iyi plan bile başarısız olabilir. Sıfır gün olayının maliyeti için bütçe oluşturmak önemlidir. Bir şirketin bir siber saldırıyı karşılamak için sigortası olabilir, ancak ek veya beklenmedik maliyetleri karşılamak için de sermayeye ihtiyacı vardır. Kilit oyuncuların bu bütçeyi nasıl kullanacaklarını bilmeleri de önemlidir. Liderler, bir olayın ortasında bütçe kararları almak istemezler veya bütçenin uygun şekilde yanıt verme yeteneklerini sınırlamasına izin vermezler.

Örneğin, bir olay durumunda, kuruluşların operasyonları devam ettirmek için yeni bilgisayarlar veya başka donanımlar satın almaları veya bir saldırıyı hafifletmek için yazılımlara yatırım yapmaları gerekebilir. Bu tartışmalar, herhangi bir belirsizliğin ortaya çıkmaması ve gergin bir durumda zaman kaybı olmaması için IR planlama aşaması kadar erken yapılmalıdır.

Olay müdahale eğitimini bir öncelik haline getirin

Günlük işlerde bu kadar çok şey olup bittiği için, olaya müdahale eğitiminin arka planda kalmasına izin vermek kolaydır. Bu, en önemli olduğu zamanlarda güncelliğini yitirmiş planlara ve yetersiz yanıtlara yol açar.

Büyüklüğü ne olursa olsun tüm şirketler, IR eğitimini bir öncelik haline getirmelidir. Eğitim, IR planına dahil edilmeli ve buna göre bütçelenmelidir. Herkesin neden sorumlu olduğunu bilmesi için çeşitli senaryolar tartışılmalı ve tepki önlemleri uygulanmalıdır. Ek olarak, IR ekibinin üyeleri, yalnızca bir kişinin önemli yazılım, donanım veya sistemler hakkında özel bilgiye sahip olmasını önlemek için bilgilerini kendi aralarında paylaşmalıdır. Kuruluşlar çevrelerine yeni teknolojiler (son nokta, tespit veya müdahale araçları gibi) tanıttıkça resmi eğitim devam etmelidir.

Société Générale Uluslararası Bankacılık'ta küresel bilgi güvenliği başkanı Stephane Nappo, "Bir itibar oluşturmak 20 yıl ve onu mahvetmek için birkaç dakikalık bir siber olay alır" dedi. Tehlikede olan bu kadar çok şey varken, olay müdahalesinin hızlı ve etkili olması hayati önem taşır. IR planını iyileştirmek için bu en iyi uygulamaları takip etmek, bunu sağlamanın anahtarıdır.

Hazırlık, eğitim ve testi içeren sağlam bir IR planı, bir güvenlik olayı meydana geldiğinde, sorumluların zorluğun üstesinden gelebilecekleri ve organizasyonlarını kriz boyunca başarılı bir şekilde yönlendirebilecekleri anlamına gelir.

PaloAltoNetworks.com'da daha fazlası

Palo Alto Ağları Hakkında Siber güvenlik çözümlerinde dünya lideri olan Palo Alto Networks, insanların ve işletmelerin çalışma şeklini değiştiren teknolojilerle bulut tabanlı geleceği şekillendiriyor. Misyonumuz, tercih edilen siber güvenlik ortağı olmak ve dijital yaşam biçimimizi korumaktır. Yapay zeka, analitik, otomasyon ve orkestrasyondaki en son atılımlardan yararlanan sürekli yenilikle dünyanın en büyük güvenlik sorunlarını çözmenize yardımcı oluyoruz. Entegre bir platform sunarak ve büyüyen bir iş ortağı ekosistemini güçlendirerek, bulutlar, ağlar ve mobil cihazlar genelinde on binlerce işletmeyi korumada lideriz. Vizyonumuz, her günün bir öncekinden daha güvenli olduğu bir dünyadır.