Kaynaklara erişmek için güvenliği ihlal edilmiş kimlik bilgilerini kötüye kullanan kimlik tabanlı saldırılar, kurumsal güvenlik savunmalarında bir kör noktadır. Örneğin, kötü amaçlı yazılım, kötü amaçlı veri erişimi ve bunların sızdırılması gibi çeşitli saldırı türlerine karşı gerçek zamanlı koruma çözümleri bulunurken, saldırganların geçerli ancak güvenliği ihlal edilmiş kimlik bilgileriyle kimlik doğrulaması yaptıkları bir senaryoya karşı koruma yoktur.

Bu nedenle, bu saldırılara etkili bir şekilde karşı koymak için bir paradigma değişikliği gereklidir. Kullanıcı kimlikleri, belirli özelliklere ve niteliklere sahip farklı saldırı vektörleri olarak ele alınmalıdır. Bu makale, mevcut güvenlik portföylerinin kimliğe dayalı saldırılara karşı neden başarısız olduğunu ve şirketlerin kendilerini bu tehditlere karşı korumak için hangi önlemleri alabileceklerini incelemektedir.

Yaygın kimlik tabanlı saldırılara genel bakış

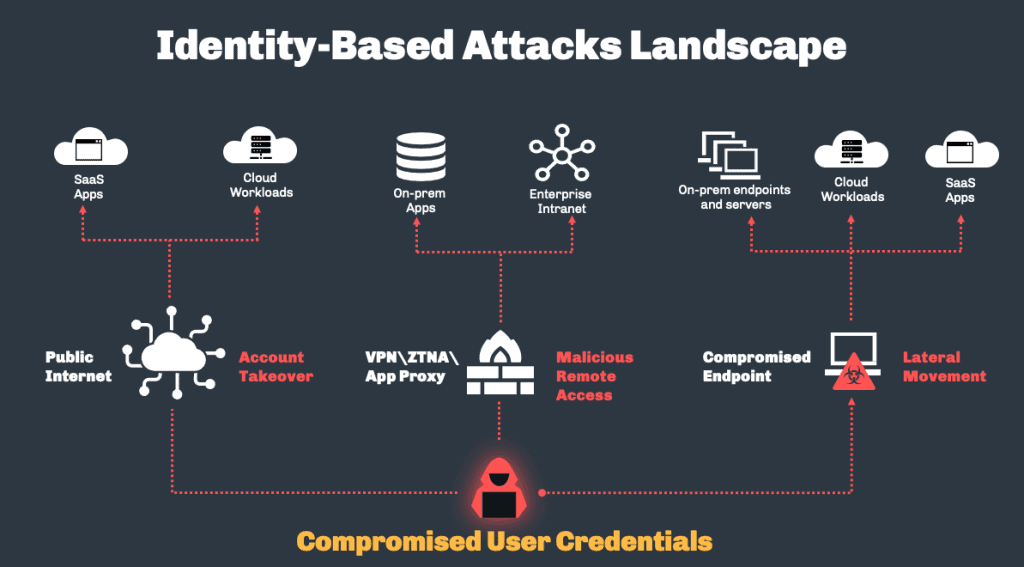

Hedef kaynaklara erişmek için güvenliği ihlal edilmiş kimlik bilgilerini kullanan kimlik tabanlı saldırılar, bir SaaS uygulamasını kaba kuvvetle zorlamak gibi bağımsız bir eylem olabilir veya bir bilgisayar korsanının şirket içi ağda yanal hareketi gibi daha geniş bir saldırının parçası olabilir. Aşağıdaki diyagram, kuruluşların tipik olarak karşılaştığı ortak kimlik tabanlı saldırıları özetlemektedir.

Hızlı büyüyen saldırı vektörü

Güvenlik firması Digital Shadows'un 2020 tarihli From Exposure to Takeover raporuna göre, dark web'de satılık 15 milyardan fazla kimlik bilgisi var. Bu sayı, dünya çapında şirketlerin karşı karşıya olduğu sorunun büyüklüğünün bir göstergesidir.

IBM Bir Veri İhlalinin Maliyeti Raporu 2021, 2021'deki en yaygın ilk saldırı vektörünün güvenliği ihlal edilmiş kimlik bilgileri olduğunu da ortaya koyuyor. Bunlar, güvenlik ihlallerinin yüzde 20'sinden sorumluydu ve geçen yılki liderliğini koruyordu. Ek olarak rapor, çalınan/tehlikeye atılan kimlik bilgilerinin neden olduğu güvenlik ihlallerinin, tespit edilmesinin (250 gün ile) ve muhafaza altına alınmasının (91 gün) ve toplamda ortalama 341 gün sürdüğünü belirtmektedir. Ayrıca, raporun en maliyetli saldırı vektörü olarak bulduğu iş e-postası güvenliğinin aşılmasının, esasen güvenliği ihlal edilmiş kimlik bilgilerinin özel bir durumu olduğu da belirtilmelidir.

Tutarsız korumalar ve kör noktalar

Kimlik tabanlı saldırılar, günümüz güvenlik sistemindeki zafiyetlerle karşılaşmaktadır. İlk olarak, koruma farklı ürünlere ve ekiplere dağıtılır – SaaS uygulamalarına ilk kez erişime karşı CASB, yerel yanal harekete karşı Uç Nokta Koruma Platformu (EPP), kötü niyetli uzak bağlantılara karşı Yeni Nesil Güvenlik Duvarları vb. İkinci olarak, bu güvenlik önlemlerinin hiçbiri, güvenliği ihlal edilmiş kimlik bilgileriyle kötü niyetli kimlik doğrulamaya karşı gerçek zamanlı koruma sağlama konusunda doğası gereği yetersizdir. Bunun nedeni basit: Bu ürünler bunun için tasarlanmamıştır.

Gerçek zamanlı koruma çok önemlidir

Herhangi bir siber korumanın özü, aşağıdaki yeteneklere dayanır:

- BT ortamındaki belirli bir etkinliğin izlenmesi.

- Bu aktivitede kötü niyetli davranışın tespiti.

- Kötü amaçlı olarak algılanırsa etkinliğin sonlandırılması.

Bu nedenle temel güvenlik gereksinimi, kötü niyetli etkinliği tespit edilir edilmez bloke ederek gerçek zamanlı koruma yeteneğidir.

Bu kavramın nasıl gösterilebileceğine bir örnek, bir Uç Nokta Koruma Platformu (EPP) çözümüdür: Bir iş istasyonuna veya sunucuya bir EPP aracısı yüklenir ve çalışan tüm işlemleri izleyebilir, belirli bir işlemin kötü niyetli davranış sergilediğini algılayabilir ve sonlandırabilir. gerekirse tamamen işleyin. Çözüm bunun için geliştirildi. Ve gerçekten de EPP, istismarları, kötü amaçlı yazılımları, komut dosyalarını, kötü amaçlı makroları ve anormal işlem davranışı olarak kendini gösteren tüm tehditleri durdurma konusunda harika bir iş çıkarıyor.

EPP'nin temel değeri, kötü amaçlı etkinliği gerçek zamanlı olarak durdurabileceği bir yere yerleştirilmiş olmasıdır. Bu, her biri kendi alanında olan diğer güvenlik ürünleri için de geçerlidir - ağ trafiği için güvenlik duvarları, dosya erişimi için DLP ve daha fazlası.

Kimliğe dayalı saldırılara karşı gerçek zamanlı koruma

Kimlik tabanlı saldırılar, meşru kimlik doğrulaması gibi görünen işlemleri gerçekleştirmek için güvenliği ihlal edilmiş kimlik bilgilerini kullanır. Bu nedenle, bu tür bir tehdide karşı gerçek zamanlı koruma sağlamak için, yalnızca bir kimlik doğrulama girişimini güvenilir bir şekilde kötü amaçlı olarak işaretleyebilmekle kalmayıp, aynı zamanda proaktif olarak önleyebilmeniz gerekir. Hiçbiri kimlik doğrulama sürecine katılmak üzere tasarlanmadığından, bu görev herhangi bir klasik güvenlik ürününün kapsamı dışındadır.

Örneğin, bir bilgisayar korsanı hasta sıfır bilgisayarından ek bilgisayarlara yayılmak için PsExec kullanarak bir yanal hareket saldırısı gerçekleştirirse, bir uç nokta koruma platformunun aracısı bir PsExec işleminin çalıştığını algılayabilir. Ancak ajan, Patient Zero makinesindeki saldırganın başka bir makinede oturum açmak için güvenliği ihlal edilmiş kimlik bilgilerini Active Directory'ye gönderdiği tam kimlik doğrulama döngüsünde hiçbir rol oynamaz. Aracı, belirli bir kimlik doğrulamanın gerçekten kötü amaçlı olduğunu tespit etse bile, bu konuda hiçbir şey yapamaz.

Gerçek zamanlı kimlik koruması, kimlik sağlayıcıyla başlar

Aslında, günümüz ortamında bu tür bir korumayı uygulayabilen yegane bileşenler, tüm kimlik doğrulama etkinliklerinin merkezinde yer aldıkları için kimlik sağlayıcıların kendileridir. Ve bu her türlü kaynak için geçerlidir: SaaS uygulamalarında hesapların ele geçirilmesini önlemek için mevcut bulut kimlik sağlayıcısı kullanılmalıdır. Fidye yazılımının otomatik olarak yayılmasını önlemek için şirket içi dizin (çoğu durumda Active Directory) kullanılmalıdır.

Sorun şu ki çoğu durumda kimlik sağlayıcılar aldıkları şifreyi doğrulamaktan öteye geçmiyor. Hasta Sıfır makinesindeki saldırgan, güvenliği ihlal edilmiş kimlik bilgileriyle başka bir bilgisayara erişmeye çalışırsa, Active Directory sağlanan geçerli kimlik bilgilerinin kötüye kullanıldığını tespit edemez.

Örneğin, kimlik sağlayıcılar, kimliğe dayalı saldırılara karşı gerçek zamanlı koruma sağlamada kilit bir bileşen olsa da, mevcut haliyle bu korumayı tam olarak sağlayamazlar.

Yeni teknoloji güvenlik açığını kapatıyor

Unified Identity Protection, kimlik sağlayıcı tarafından ilk oturum açma doğrulamasına ek olarak hem risk analizi hem de proaktif önleme özellikleri eklemek için tüm mevcut kimlik sağlayıcılarla yerel olarak entegre olan yeni bir teknolojidir. Bir kimlik sağlayıcı bir erişim talebi aldığında, doğrulama için Unified Identity Protection çözümüne iletilir.

Çözüm, kuruluşun tüm kimlik sağlayıcılarından bu verileri alarak, tüm kaynaklarda her kullanıcının tam kimlik doğrulama etkinliğini elde eder. Bu eksiksiz verilerle, teknoloji daha sonra her kimlik doğrulama girişiminin riskini analiz edebilir. Analiz sonuçlarına bağlı olarak, bir risk motoru, kullanıcının istenen kaynağa erişmesine izin verilip verilmeyeceğine ve çok faktörlü kimlik doğrulamasından geçip geçmeyeceğine karar verir. Buna dayanarak, sorumlu kimlik sağlayıcı, kullanıcıya erişim izni verir veya reddeder. Bu birleşik yaklaşım, her türlü kimlik tabanlı saldırıya karşı korumanın merkezileştirilmesini sağlar.

Bugünün savunmasındaki kör nokta, saldırganın yanal hareketini bir uç nokta sorunu, SaaS hesabının ele geçirilmesini bir SaaS erişim sorunu ve bir ağa kötü niyetli uzaktan erişimi bir ağ sorunu olarak görme zihniyetinden kaynaklanmaktadır. Bununla birlikte, özünde, bu örneklerin tümü, güvenliği ihlal edilmiş bir kimlik bilgisi tehdidinin farklı tezahürleridir. Yalnızca kimlik doğrulama ve erişim girişimlerinin gerçekleştiği yerlere güvenlik kontrolleri yerleştirilerek çözülebilecek bir sorun.

Daha fazlası Silverfort.com'da

Silverfort Hakkında Silverfort, kimliğe dayalı saldırıları azaltmak için kurumsal ağlar ve bulut ortamları genelinde IAM güvenlik kontrollerini birleştiren ilk birleşik kimlik koruma platformunu sağlar. Yenilikçi aracısız ve proxy'siz teknolojiyi kullanan Silverfort, tüm IAM çözümleriyle sorunsuz bir şekilde entegre olur, risk analizlerini ve güvenlik kontrollerini birleştirir ve kapsamlarını yerel ve eski uygulamalar, BT altyapısı, dosya sistemleri, komut satırı gibi daha önce korunamayan varlıkları kapsayacak şekilde genişletir. araçlar, makineden makineye erişim ve daha fazlası.