Büyük veya küçük güvenlik hataları, yardım için Sophos Hızlı Müdahale Ekibini arayan hemen hemen her işletme ve kuruluşta ortaya çıkar. Uzmanlar, geçen yıl siber saldırılara karşı cephede en yaygın on yanlış argümanı özetledi ve değerlendirdi.

"Biz çok küçüğüz! Uç nokta korumamız ayrıca saldırganları sunucudan uzak tutar! Yedeklerimiz fidye yazılımlarına karşı güvende!” – Sophos Hızlı Müdahale Ekibi, siber saldırılara karşı verdiği mücadelede defalarca yanlış kararlarla karşılaşıyor. İşte ilk 10'un listesi.

1. Yanılgı: Kurbanlar olarak çok küçüğüz

Siber saldırıların pek çok kurbanı kendilerini tehdit edilemeyecek kadar küçük, ilgisiz veya kârlı bulmazlar. Suçlular buna çok az dikkat eder. Dijital varlığı ve bilgisayar kullanımı olan herhangi bir kişi veya mikro işletme potansiyel bir kurbandır. Hacker saldırılarının çoğu hala ulus devlet entegrasyonu vb. ile muhteşem James Bond tarzında gerçekleştirilmiyor, ancak kolay av arayan fırsatçılar tarafından gerçekleştiriliyor. En popüler hedefler arasında, yama uygulanmamış güvenlik açıkları veya yanlış yapılandırmaları olan şirketler yer alır.

Bir hedef olarak çok önemsiz olduklarını düşünen herkes, erken işaretleri yakalamak için etki alanı denetleyicisinde Mimikatz'ın (kullanıcıların kimlik doğrulama verilerini görüntülemesine ve kaydetmesine izin veren açık kaynaklı bir uygulama) varlığı gibi şüpheli etkinlikler için bugünden ağlarını araştırmaya başlamalıdır. olası bir saldırıdan

2. Yanılgı: Uç nokta koruması bizim için yeterli

Gerçekten mi? Saldırganlar, uç nokta korumasının tehditleri durdurmak için yeterli olduğu ve sunucuların kendi güvenlik önlemlerine ihtiyaç duymadığı düşüncesinden yararlanmayı sever: Yapılandırma, düzeltme eki uygulama veya güvenlikteki herhangi bir hata, sunucuları bilgisayar korsanları için en öncelikli hedef haline getirir.

Uç nokta yazılımından kaçmak veya devre dışı bırakmak ve BT güvenlik ekipleri tarafından tespit edilmekten kaçınmak için kullanılan saldırı tekniklerinin listesi her geçen gün büyüyor. Örnekler, erişim elde etmek için sosyal mühendislikten ve diğer birçok güvenlik açığından yararlanan insan kaynaklı saldırıları içerir. Yerleşik: doğrudan belleğe enjekte edilen gizlenmiş kötü amaçlı kod, "dosyasız" kötü amaçlı yazılım saldırıları, DLL (dinamik bağlantı kitaplığı) yüklemesi ve günlük BT yönetici araçlarına ve tekniklerine ek olarak Cobalt Strike gibi meşru uzaktan erişim aracılarını kullanan saldırılar. Geleneksel antivirüs teknolojileri, bu tür etkinlikleri algılamak ve engellemek için mücadele eder.

Son noktadaki davetsiz misafirler güçlükle durdurulabilir

Aynı şekilde, korumalı uç noktaların davetsiz misafirlerin korumasız sunuculara girmesini engelleyebileceği varsayımı da yanlış bir algıdır. Sophos Acil Müdahale Ekibi tarafından araştırılan olaylara göre, sunucular artık saldırıların bir numaralı hedefi haline geldi ve saldırganlar, çalınan kimlik bilgileriyle bu "taç mücevherlere" kolayca doğrudan bir yol bulabiliyor. Saldırganların çoğunun Linux bilgisayarlara aşina olması şaşırtıcı değildir, dolayısıyla bunlar da bir o kadar odak noktasıdır. Aslında, saldırganlar genellikle Linux makinelerini hackler ve onları güvenli bir sığınak olarak kullanmak ve hedeflenen ağa erişimi sürdürmek için orada arka kapılar kurar. Bir kuruluş, davranışsal ve yapay zeka tabanlı algılama gibi gelişmiş ve entegre araçların yanı sıra gerekirse XNUMX/XNUMX insan tarafından yönetilen bir güvenlik operasyon merkezi olmadan yalnızca temel güvenliğe güveniyorsa, davetsiz misafirlerin buralara saldırmaya başlaması an meselesidir. savunmalar.

3. Yanılgı: Sağlam güvenlik politikalarımız var

Uygulamalar ve kullanıcılar için güvenlik politikalarına sahip olmak önemlidir. Ancak bunların da mevcut IT altyapısına uygun olması ve tamamen güncelliğini yitirmemesi, ağa bağlı cihazlara yeni özellikler ve fonksiyonlar eklendikçe sürekli kontrol edilmesi ve güncellenmesi gerekmektedir. Kalem testi, masaüstü alıştırmaları ve felaket kurtarma planlarının test çalıştırmaları gibi tekniklerin yardımcı olabileceği yer burasıdır.

4. Yanılgı: Korumalı Uzak Masaüstü Protokolü (RDP) sunucuları

Bağlantı noktalarını değiştirerek ve çok faktörlü kimlik doğrulamayı (MFA) tanıtarak saldırganlardan korunabilirler. Pek değil. RDP hizmetleri için varsayılan bağlantı noktası 3389'dur, bu nedenle çoğu saldırgan bu bağlantı noktasını tarar. Ancak güvenlik açığı taraması, hangi bağlantı noktasında olduklarına bakılmaksızın tüm açık hizmetleri tanımlayacaktır. Bu nedenle, yalnızca bağlantı noktalarını değiştirmek çok az koruma sağlar veya hiç koruma sağlamaz.

Ayrıca, çok faktörlü kimlik doğrulamayı benimsemek önemli olsa da, ilkenin tüm çalışanlar ve cihazlar için uygulanmaması güvenliği artırmaz. RDP etkinliği, bir sanal özel ağın (VPN) koruyucu sınırları içinde gerçekleşmelidir, ancak saldırganlar bir ağ üzerinde zaten bir yer edindikten sonra bu bile bir kuruluşu tam olarak koruyamaz. İdeal olarak, BT güvenliği, kullanımı zorunlu olmadıkça, dahili olarak ve mümkün olduğunca RDP kullanımını sınırlamalı veya devre dışı bırakmalıdır.

5. Yanılgı: Yüksek riskli bölgelerden IP adreslerinin engellenmesi

Rusya, Çin ve Kuzey Kore gibi belirli bölgelerden IP adreslerini engellemek, bizi bu bölgelerden gelen saldırılardan korur. Bunu engellemek muhtemelen herhangi bir zarar vermeyecektir, ancak şirketler yalnızca buna güvenirse yanlış bir güvenlik duygusu verebilir. Saldırganlar kötü amaçlı altyapılarını birçok ülkede, örneğin ABD, Hollanda veya diğer Avrupa ülkelerindeki merkezlerde barındırırlar.

6. Yanılgı: Yedeklemeler bizi fidye yazılımlarının etkilerinden korur

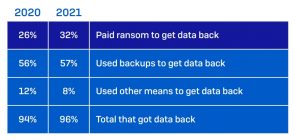

Çalışma: Ransomware Durumu 2021 - şirketlerin üçte biri zaten tamamen gönüllü olmayan bir fidye ödedi (Resim: Sophos).

Verilerin yedeklenmesi, veri kaybı, teknik arıza veya siber saldırı durumunda çok önemlidir. Ancak, bu yedekleme sistemleri ağa bağlandığında, saldırganların erişimi altındadır ve bir fidye yazılımı saldırısında şifrelenmeye, silinmeye veya devre dışı bırakılmaya karşı savunmasızdır. Ayrıca, yedeklere erişimi olan kişilerin sayısının sınırlandırılmasının güvenliği önemli ölçüde artırmadığını da unutmamak gerekir, çünkü saldırganlar muhtemelen onları kimlik bilgileriyle ağda zaten gözetlemiştir. Yedeklemeleri bulutta depolarken de dikkatli olunmalıdır - Sophos Rapid Response ekibi tarafından araştırılan bir vakada, saldırganlar bulut hizmeti sağlayıcıya güvenliği ihlal edilmiş bir BT yöneticisi hesabından bir e-posta göndermiş ve onlardan silinen tüm yedekleri silmelerini istemiştir. Sağlayıcı talebi yerine getirdi.

Bir fidye yazılımı saldırısından sonra verileri ve sistemleri kurtarmak için güvenli yedeklemeler için endüstri standardı 3-2-1'dir: biri çevrimdışı olan iki farklı sistem kullanılarak üç kopya. Ek bir not: çevrimdışı yedeklemeler, verileri fidye yazılımı saldırılarına karşı korumaz; burada suçlular verileri 'sadece' şifrelemek yerine onları çalar ve herkese açık hale getirmekle tehdit eder.

7. Yanılgı: Çalışanlarımız güvenliği anlıyor

araştırmaya göre"Fidye Yazılımının Durumu 2021” Şirketlerin yüzde 22'si, son kullanıcıların güvenlikten taviz vermesini engellemek zor olduğu için önümüzdeki XNUMX ay içinde fidye yazılımı kurbanı olacaklarına inanıyor.

Kimlik avı e-postaları gibi sosyal mühendislik taktiklerinin tespit edilmesi giderek zorlaşıyor. Mesajlar genellikle el yazısıyla, tam olarak yazılmış, ikna edici ve dikkatle seçilmiştir. Çalışanların şüpheli mesajları nasıl belirleyeceklerini ve bir mesaj aldıklarında ne yapacaklarını tam olarak bilmeleri gerekir. Diğer çalışanların alarma geçirilebilmesi için kime haber veriyorlar?

8. Yanılgı: Olay müdahale ekipleri, bir fidye yazılımı saldırısından sonra verilerimi kurtarabilir

Ne yazık ki, bu pek olası değil. Saldırganlar bugün çok daha az hata yapıyor ve şifreleme süreci iyileşti. Hasarı geri almanın bir yolunu bulmak için güvenlik uzmanlarına güvenmek pervasızlıktır. Otomatik yedeklemeler, çoğu modern fidye yazılımından da etkilenerek orijinal verilerin geri yüklenmesini neredeyse imkansız hale getirir.

9. Yanılgı: Fidyeyi ödemek, bir fidye yazılımı saldırısından sonra verilerimizi geri yükler

2021 Ransomware Durumu anketine göre, fidyeyi ödeyen bir şirket ortalama olarak verilerinin yalnızca üçte ikisini (yüzde 65) kurtardığından, bu yanlışlık tartışmasız en acı olanıdır. Yalnızca yüzde 8'i tüm verilerini geri aldı ve yüzde 29'u yarısından daha azını kurtarabildi. Fidyeyi ödemek en kolay seçenek gibi görünse ve siber sigorta poliçesi kapsamında olsa da, tekrar ayağa kalkmak için bir çözüm değil.

Ayrıca, veri kurtarma, kurtarma işleminin yalnızca bir parçasıdır - çoğu durumda, fidye yazılımı bilgisayarları tamamen kapatır ve verilerin kurtarılabilmesi için yazılım ve sistemlerin sıfırdan yeniden oluşturulmasını gerektirir. Ransomware Durumu anketi, kurtarma maliyetlerinin ortalama olarak fidye talebinin XNUMX katı olduğunu buldu.

10. Yanılgı: Fidye yazılımı tam bir saldırıdır - bundan kurtulursak güvende oluruz

Son kötü haber: Bu ne yazık ki nadiren oluyor. Vakaların büyük çoğunluğunda fidye yazılımı, saldırganların kurbanın orada olduklarını ve ne yaptıklarını fark etmelerini sağladığı noktadır.

Saldırganlar, fidye yazılımını başlatmadan önce büyük ihtimalle günlerce hatta haftalarca ağdaydı. Onu araştırdılar, yedeklemeleri devre dışı bıraktılar veya sildiler, şifrelemek istedikleri önemli bilgileri veya uygulamaları içeren bilgisayarları buldular, bilgileri kaldırdılar ve ek yükler veya arka kapılar kurdular. Kurbanların ağlarında kalmak, saldırganların ikinci bir saldırı başlatmasına izin verir. Ne zaman istersen.

Daha fazlası Sophos.com'da

Sophos Hakkında Sophos, 100 ülkede 150 milyondan fazla kullanıcı tarafından güvenilmektedir. Karmaşık BT tehditlerine ve veri kaybına karşı en iyi korumayı sunuyoruz. Kapsamlı güvenlik çözümlerimizin kurulumu, kullanımı ve yönetimi kolaydır. Sektördeki en düşük toplam sahip olma maliyetini sunarlar. Sophos uç noktalar, ağlar, mobil cihazlar, e-posta ve web için ödüllü şifreleme çözümleri ve güvenlik çözümleri sunar. Tescilli analiz merkezlerinden oluşan küresel ağımız SophosLabs'tan da destek var. Sophos'un genel merkezi Boston, ABD ve Oxford, İngiltere'dedir.