Yeni Sophos Incident Response Almanac: Siber haydutlar ortalama 11 gün boyunca ağlarda tespit edilemiyor. Sophos, MTR ve Rapid Response ekiplerinden aldığı telemetri verileriyle yeni "Active Adversary Playbook 2021"i yayınladı: Bilgisayar korsanları 400'den fazla farklı araç ve teknik kullandı, olayların yüzde 81'i fidye yazılımı içeriyordu ve saldırıların yüzde 69'u uzak Masaüstü protokolü (RDP) idi. sürünmek için kullanılır.

Sophos, Active Adversary Playbook 2021'i yayınladı. Bu, Sophos tehdit avcıları ve analistleri tarafından 2020'den 2021 baharına kadar gözlemlendiği şekliyle saldırgan davranışını ve araçlarını, tekniklerini ve prosedürlerini (TTP'ler) açıklar. Çalışma kitabı, telemetri verilerine ve Sophos Yönetilen Tehdit Müdahalesi (MTR) ekibi ile Sophos Hızlı Müdahale ekibi tarafından belirli olaylara ilişkin 81 incelemeye dayanmaktadır. Yeni almanağın amacı, güvenlik ekiplerinin saldırı taktiklerini daha iyi anlamalarına ve ağlardaki kötü amaçlı etkinlikleri daha etkili bir şekilde tespit edip azaltmalarına yardımcı olmaktır.

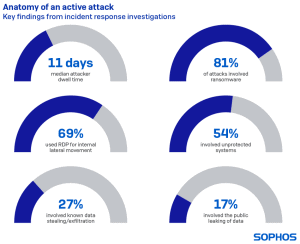

Sonuçlar, diğer şeylerin yanı sıra, saldırganların keşfedilmeden önce ağda ortalama on bir gün kaldıklarını ve tespit edilemeyen en uzun izinsiz girişin bile 15 ay sürdüğünü gösteriyor. Olayların yüzde 81'inde fidye yazılımı yer aldı ve saldırıların yüzde 69'unda ağa yanal olarak sızmak için Uzak Masaüstü Protokolü (RDP) kullanıldı.

Raporun en önemli bulguları

Saldırganların tespit edilmeden önceki ortalama kalma süresi 11 gündü.

Bunu bağlama oturtmak gerekirse, 264 gün, saldırganlara kimlik bilgisi hırsızlığı veya veri hırsızlığı gibi suç faaliyetleri için potansiyel olarak 11 saat verir. Bu faaliyetlerden bazılarının tamamlanmasının dakikalar veya saatler sürdüğünü düşünürsek, XNUMX gün bir kuruluşun ağını mahvetmek için sonsuz bir süre. İstisna: Buradaki amaç yalnızca yok etmek olduğundan, geleneksel fidye yazılımı saldırıları genellikle daha kısa bir bekleme süresi gösterir.

Uzak Masaüstü Protokolü (RDP), incelenen saldırıların %90'ında rol oynadı

Ayrıca, tüm vakaların yüzde 69'unda saldırganlar ağda tespit edilemeyen hareket için RDP kullandı. VPN'ler veya çok faktörlü kimlik doğrulama gibi RDP için güvenlik önlemleri genellikle harici erişimi korumaya odaklanır. Ancak, saldırgan zaten ağın içindeyse çalışmazlar. Sonuç olarak, saldırganlar, örneğin fidye yazılımı gibi etkin, klavye kontrollü saldırılarda bir sisteme sızmak için RDP'yi giderek daha fazla kullanıyor.

En sık kullanılan beş araç arasında ilginç korelasyonlar var

Örneğin, bir saldırıda PowerShell kullanıldığında, zamanın yüzde 58'inde Cobalt Strike, yüzde 49'unda PsExec, yüzde 33'ünde Mimikatz ve yüzde 19'unda GMER de devreye giriyor. Saldırıların yüzde 27'sinde Cobalt Strike ve PsExec birlikte kullanılırken, saldırıların yüzde 31'inde Mimikatz ve PsExec birlikte kullanılıyor. Son olarak, Cobalt Strike, PowerShell ve PsExec kombinasyonu tüm saldırıların yüzde 12'sinde gerçekleşir. Bu tür korelasyonlar önemlidir, çünkü bunların tespit edilmesi yaklaşan bir saldırının erken uyarısı olabilir veya aktif bir saldırının varlığını doğrulayabilir.

Fidye yazılımı, Sophos tarafından analiz edilen saldırıların yüzde 81'inde yer aldı

Gerçek fidye yazılımı aktivasyonu, genellikle bir saldırının bir BT güvenlik ekibi tarafından ilk kez görünür hale geldiği andır. Şaşırtıcı olmayan bir şekilde, Sophos tarafından belgelenen olayların büyük çoğunluğu fidye yazılımı içeriyordu. Diğer saldırı türleri arasında saf veri hırsızlığı, kripto madencileri, bankacılık Truva Atları ve kalem testi saldırıları yer alır.

İyi ve kötüyü ayırt etmek her zaman kolay değildir

“Tehdit manzarası her zamankinden daha kafa karıştırıcı ve karmaşık hale geliyor. Siber suçlular, senaryo çocuklarından devlet destekli bilgisayar korsanlığı gruplarına kadar çok çeşitli beceri ve kaynakları kullanarak saldırılarını başlatır. Sophos'un kıdemli güvenlik danışmanı John Shier, "Bu, savunmacılar için işi zorlaştırıyor" diyor. "Geçen yıl boyunca, olay müdahale ekibimiz, 400'den fazla farklı araç kullanarak birden çok saldırı grubu tarafından gerçekleştirilen saldırıların etkisiz hale getirilmesine yardımcı oldu."

Bu araçların çoğu, BT yöneticileri ve güvenlik uzmanları tarafından günlük görevlerinde de kullanılır ve iyi niyetli ve kötü niyetli faaliyetler arasındaki farkı zamanında söylemek zor bir iştir. Özellikle saldırganların rutin BT faaliyetlerine müdahale ederken ağ üzerindeki faaliyetlerini ortalama XNUMX gün sürdürdükleri göz önüne alındığında Shier, savunucuların dikkat etmeleri ve araştırmaları gereken tehlike işaretlerini bilmelerinin önemli olduğunu söylüyor. Örneğin, beklenmeyen bir yerde veya zamanda yasal bir araç veya bilinen bir etkinlik keşfedildiğinde kırmızı alarm devreye girmelidir. Shier, "Teknoloji bugünlerde büyük bir fark yaratabilir, ancak mevcut tehdit ortamında, insan deneyimi ve bireysel olarak yanıt verme yeteneği, herhangi bir güvenlik çözümünün önemli bir parçasıdır."

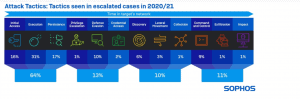

Active Advisory Playbook 2021'deki diğer konular arasında en sık kullanılan saldırı teknikleri ve taktikleri, bir saldırının en erken belirtileri, en çok gözlemlenen tehdit türleri ve en sık tanımlanan bilgisayar korsanı grupları yer alır.

Daha fazlası Sophos.com'da

Sophos Hakkında Sophos, 100 ülkede 150 milyondan fazla kullanıcı tarafından güvenilmektedir. Karmaşık BT tehditlerine ve veri kaybına karşı en iyi korumayı sunuyoruz. Kapsamlı güvenlik çözümlerimizin kurulumu, kullanımı ve yönetimi kolaydır. Sektördeki en düşük toplam sahip olma maliyetini sunarlar. Sophos uç noktalar, ağlar, mobil cihazlar, e-posta ve web için ödüllü şifreleme çözümleri ve güvenlik çözümleri sunar. Tescilli analiz merkezlerinden oluşan küresel ağımız SophosLabs'tan da destek var. Sophos'un genel merkezi Boston, ABD ve Oxford, İngiltere'dedir.