Yeni Barracuda Araştırması: Siber suçlular, saldırılarını daha verimli hale getirmek ve tespit edilmekten kaçınmak için botlara ve otomasyona giderek daha fazla yöneliyor. Barracuda, Barracuda sistemleri tarafından engellenen web uygulamalarına yönelik saldırılarla ilgili iki aylık bir veri örneğini analiz etti ve çok sayıda otomatik saldırı buldu. İlk beş saldırı, otomatik araçlar kullanılarak gerçekleştirilen saldırılar tarafından yönetildi.

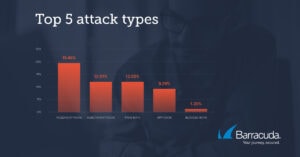

Keşfedilen saldırıların neredeyse yüzde 20'si, uygulama güvenlik açıklarını bulmaya ve bunlardan yararlanmaya çalışmak için otomasyon kullanan bulanıklaştırma saldırılarıydı. Bunu yüzde 12 ile enjeksiyon saldırıları izledi ve çoğu saldırgan uygulamalara sızmak için sqlmap gibi otomatik araçlar kullandı. Bu saldırıların çoğu, saldırıları özelleştirmek için keşif içermeyen, çocuk düzeyinde saldırılardı. Google botu veya benzeri bir kılığına giren botlar, analiz edilen web uygulaması saldırılarının yüzde 12'sinden biraz fazlası ile geride kaldı. Uygulama DDoS (Dağıtılmış Hizmet Reddi) saldırıları şaşırtıcı bir şekilde yaygındı ve analiz edilen örneğin yüzde 9'undan fazlasını oluşturuyordu. Saldırıların küçük bir kısmı (%1,2) site yöneticileri tarafından engellenen botlardan geldi.

Web uygulaması saldırı eğilimlerine ve siber suçluların otomatik saldırıları kullanma yöntemlerine daha yakından bir bakış.

Web uygulaması saldırılarındaki güncel eğilimler

Otomatik saldırılar, web uygulamalarındaki güvenlik açıklarından yararlanmak için botları kullanır. Bu saldırılar, tespit edilmekten kaçınmak için Google botları gibi davranan sahte botlardan, uygulamayı kurnazca aşırı yükleyerek bir web sitesini çökertmeye çalışan uygulamalara yönelik DDoS saldırılarına kadar değişebilir.

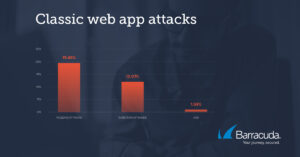

Bot trafiği hızla büyüyen bir sorun olsa da bu, siber suçluların eski yöntemlerini terk ettikleri anlamına gelmez. Barracuda tarafından analiz edilen saldırıların çoğu, enjeksiyon saldırıları (yüzde 12) ve siteler arası komut dosyası çalıştırma (XSS) (yüzde 1) gibi klasik web uygulaması saldırılarıydı. Belirtildiği gibi, saldırı trafiğinin çoğu keşif araçlarından veya uygulamaları araştırmak için kullanılan bulanıklaştırma araçlarından gelir.

Sıklıkla kullanılan: enjeksiyon saldırıları

Enjeksiyon saldırıları, şu anda en kritik güvenlik risklerinin listesi olan OWASP İlk 10 listesinde en üst sıralarda yer alıyor ve ilk listeden bu yana her sürümde yer alıyor. Uygulanması görece kolay olduğundan ve siber suçlulara büyük kazançlar getirebileceğinden, bu saldırıların ortadan kalkacağına dair hiçbir işaret yok. Siteler arası betik çalıştırma saldırıları da oldukça popülerdi ve bu kategorideki en yaygın saldırılar arasında üçüncü sırada yer aldı.

Analiz edilen saldırı trafiğinin önemli bir kısmı, sırasıyla yüzde 6,1 ve yüzde 1,05 olmak üzere WordPress veya PHP güvenlik açıklarını (tipik olarak phpMyAdmin sayfaları) hedef aldı. Ancak, bu saldırılardan bazıları PHP veya WP olmayan siteleri de hedef aldı, bu da bazı saldırganların komut dosyası çocukları olduğunu düşündürüyor. Bununla birlikte, bu saldırganlar büyük olasılıkla yakında saldırıları başlatmadan önce daha iyi keşif yapmayı öğreneceklerdir.

Canlanma: Kaçakçılık Saldırıları İsteyin

İstek kaçakçılığı saldırıları, yakın zamana kadar HTTP desync saldırıları ortaya çıkana kadar tarihsel olarak ihmal edilebilir seviyelere inmişti. O zamandan beri, kaçakçılık saldırıları büyük ölçekte geri döndü. İstek kaçakçılığı saldırıları, sunucunun bir HTTP isteğinin çeşitli yönlerindeki anormalliklerle güvenli bir şekilde başa çıkamamasından yararlanır. Barracuda'nın araştırması, kaçakçılık saldırılarının yüzde 60'ından fazlasının geçersiz başlık kullandığını ortaya çıkardı. Üçte biri çoklu içerik uzunluğu kullandı, yüzde 3'ü yanlış içerik uzunluğuna sahipti.

JSON API'lerine yönelik saldırılar

Barracuda'nın JSON API'lerine karşı gözlemlediği saldırıların çoğu, test edilen sınır koşullarıydı, yani sonuçta API'leri belirsizleştirmeye çalıştılar. Bu tür saldırıların yüzde 95'i Maks Sayı Değerini ve bu saldırıların yaklaşık yüzde 4'ü Maks Değer Uzunluğunu aştı. Analiz ayrıca diğer trafik saldırısı girişimlerini de (XSS ve SQL enjeksiyon saldırıları) kaydetti, ancak bu saldırı türlerinin hacmi örnekte çok düşük ila ihmal edilebilir düzeydeydi. Bunun önümüzdeki yıl artmasını bekleyin.

Veri sızıntısını amaçlayan saldırılar, öncelikle kredi kartı numaraları gibi hassas bilgilerin çıkarılmasına odaklandı. Visa, bu saldırıların dörtte üçünden fazlasının odak noktasıydı. JCB, yüzde 20'den fazla payla büyük bir farkla onu takip ederken, çok daha küçük bir payla Mastercard, Diners ve American Express izledi.

Şifreleme güvenlik durumu

Trafik şifreleme, ortadaki adam saldırıları gibi çeşitli saldırıları önler ve web sitelerinde gezinen kullanıcılar için bir koruma katmanı sağlar. Ancak yine de veri akışı içinde saldırılar gerçekleşebilir. Analiz edilen trafiğin neredeyse yüzde 92'si HTTPS üzerinden gerçekleşti. Trafiğin yüzde 10'undan azı HTTP üzerinden işlendi. Bu, web uygulamalarının güvenlik duruşu için iyi bir haber.

Tarayıcı satıcıları, tercih edilen protokol olarak TLS1.3'e öncelik verdiler ve bu, bu protokollerin ana akım olarak benimsenmesini etkilemeye başlıyor. İncelenen örnekte, yalnızca birkaç şirket eski, önemli ölçüde güvenli olmayan SSLv3 protokolünü etkinleştirmişti. Ve bu protokolü etkinleştiren şirketler arasında bile çok az SSLv3 trafiği vardı. Aynı durum TLS1.0 ve TLS1.1 için de geçerli, bu protokollerin kullanımı hızla düşüyor ve her biri analiz edilen trafiğin yüzde 1'inden daha azını oluşturuyor. Analiz edilen trafiğin tam yüzde 65'i, şu anda mevcut olan en güvenli protokol olan TLS1.3'ü kullandı. HTTPS trafiğinin yaklaşık üçte biri hala TLS1.2 üzerinden çalışıyor, ancak bu sayı yavaş yavaş düşüyor.

TLS1.3'te tarayıcı analizi

TLS1.3 (bildirilen kullanıcı aracısına göre) kullanan tarayıcıları analiz ederken, trafiğin yüzde 47'sini oluşturan Chrome en popüler tarayıcı oldu ve ardından TLS34 trafiğinin yüzde 1.3'ünü oluşturan Safari geldi. Şaşırtıcı bir şekilde Edge, Firefox'u yüzde 16 ile üçüncü sıraya itti. Firefox, trafiğin yalnızca yüzde 3'ü için kullanıldı. Firefox'un Edge'e zemin kaybetmesinin iki nedeni olabilir: Chrome'un hakimiyeti ve daha önce Internet Explorer'ı tercih eden kurumsal sistemlerin Edge'e geçmesi.

TLS1.2 oldukça şaşırtıcı bir eğilim gösteriyor. Burada Internet Explorer kullanımı Chrome'dan daha yüksek, trafiğin yarısından fazlası Internet Explorer'dan geliyor, Chrome kullanımı ise yüzde 40'ın biraz altında. Karşılaştırıldığında, Safari yüzde 10'dan daha az kullanır ve Firefox kullanımı daha da düşüktür.

Daha güvenli tarayıcılara yönelik kullanıcı eğilimi

Ayrıca araştırma, Chrome ve Firefox için otomatik güncellemelerin oldukça sık kullanıldığını gösterdi. Analizdeki çoğu tarayıcı sürümü, en yeni sürümler arasındaydı veya bir ila iki sürüm geride kaldı. Hala çok sayıda Internet Explorer kullanıcısı var, ancak IE11, vakaların büyük çoğunluğunda kullanılan sürümdü. Bu, daha güncel ve güvenli tarayıcılara doğru bir eğilim olduğunu gösteriyor. Karşılaştırıldığında, otomatik trafik çok az TLS1.3 kullandı; çoğu TLS1.2 kullanır. Buna web sitesi izleme, botlar ve curl gibi araçlar dahildir.

Şirketler otomatik saldırılara karşı kendilerini nasıl koruyabilir?

Botlar ve API saldırıları gibi daha yeni saldırılara karşı koruma söz konusu olduğunda, güvenlik ekipleri bazen gereken çok sayıda çözüm karşısında bunalmış olabilir. İyi haber şu ki, bu çözümler Web Uygulaması ve API Koruma Hizmetleri (WAAP) olarak da bilinen WAF/WAF-as-a-Service (Hizmet Olarak WAF) çözümlerinde bir araya getiriliyor.

WAF Magic Quadrant 2020 WAAP Hizmetleri

Gartner, 2020 WAF Magic Quadrant'ında WAAP hizmetlerini bulut WAF hizmetlerinin evrimi olarak tanımlıyor: "WAAP hizmetleri, WAF'ın bulut tabanlı hizmet olarak sunulmasını, bot azaltmayı, DDoS korumasını ve API Güvenliğini bir abonelik modeliyle birleştiriyor." Bu nedenle kuruluşlar, bot azaltma, DDoS koruması, API güvenliği ve kimlik bilgisi doldurma koruması içeren bir Hizmet Olarak WAF veya WAAP çözümü aramalı ve bunların doğru yapılandırıldığından emin olmalıdır.

Mevcut tehditler ve bunların gelişimi hakkında bilgi sahibi olmak da önemlidir. Barracuda, uygulamaların bu yıl karşılaşacağı ilk üç saldırının otomatik bot saldırıları, API'lere yönelik saldırılar ve yazılım tedarik zincirlerine yönelik saldırılar olacağını tahmin ediyor. Bu yeni saldırıların daha az savunması vardır ve kısmen anlayış eksikliğinden ve bazı durumlarda yeterli koruma olmadan dağıtılan gölge uygulamalar nedeniyle geçilme olasılığı daha yüksektir. Ancak, siber suçlular tarafından kullanılan en son saldırı taktiklerindeki uzmanlığı ve en son teknolojileri birleştiren şirketler, web uygulamalarına yönelik giderek artan otomatikleştirilmiş saldırıların risklerini önemli ölçüde en aza indirebilir.

Barracuda.com'da daha fazla bilgi edinin[yıldız kutusu kimliği=5]