Proofpoint'in güvenlik uzmanları, özellikle NATO müttefiklerini hedef alan yeni bir siber harekat ortaya çıkardı. Bir Gelişmiş Kalıcı Tehdit (APT) aktörü olan TA473 bilgisayar korsanı grubu, mevcut kampanyası için "Zimbra güvenlik açığı" (CVE-2022-27926) adlı bir BT güvenlik açığı kullanıyor.

Saldırılarının hedefi, Zimbra tarafından barındırılan herkesin erişebileceği web posta portallarıdır (Zimbra Collaboration Suite, bir e-posta ve grup yazılımı çözümüdür). Saldırganlar, faaliyetlerinin bir parçası olarak Avrupa'daki askeri, resmi ve diplomatik kuruluşlardan Rusya ile Ukrayna arasındaki savaşla ilgili e-postalara erişmeye çalışıyor. APT grubu TA473, Winter Vivern veya UAC-0114 olarak da bilinir.

Batı hedeflerine güçlü saldırılar

Grup, ilgili kuruluşlara ait yama uygulanmamış web posta portallarını belirlemek ve erişim elde etmenin yollarını bulmak için Acunetix gibi tarama araçlarını kullanır. İlk taramaların ardından saldırganlar, güvenilir devlet kurumlarını taklit eden ve e-posta gövdesindeki kötü amaçlı URL'lere bağlanan kimlik avı e-postaları gönderir. Bu URL'ler, hedef kuruluşun web posta portallarında JavaScript'i çalıştırmak için bilinen güvenlik açıklarından yararlanmak üzere tasarlanmıştır.

Buna ek olarak, saldırganlar siteler arası istek sahteciliği (CSRF) saldırıları gerçekleştirmek için kurbanlarının bireysel web posta portallarını incelemek ve özel JavaScript yükleri yazmak için çok zaman harcıyor gibi görünüyor. Bu yoğun iş gücü gerektiren, özel olarak uyarlanmış yükler, saldırganların kullanıcı adlarını ve parolaları çalmasının yanı sıra etkin oturumu ve CSRF belirteçlerini, herkese açık NATO organizasyonu web posta portallarında oturum açmayı kolaylaştıran çerezlerde depolamasına olanak tanır.

APT grubu TA473 yıllardır aktif

“TA473'ün faaliyetlerini yaklaşık iki yıldır takip ediyoruz. Proofpoint'te güvenlik araştırmacısı olan Michael Raggi, grubun azim ve yüksek bağlılıkla karakterize edildiğini belirtiyor. “Bu grup ısrarla Amerikalı ve Avrupalı yetkililerin yanı sıra Avrupa'daki askeri ve diplomatik personeli hedef aldı. 2022'nin sonundan bu yana TA473, Avrupa devlet kurumlarının web posta portallarını incelemek ve halka açık altyapıyı güvenlik açıkları için taramak için çok zaman harcadı. Nihayetinde, Rusya'nın Ukrayna'ya karşı savaşıyla bağlantılı hükümet çevrelerindeki kişilerin e-postalarına erişmek istiyorlar.”

TA473'ün saldırıları böyle çalışır

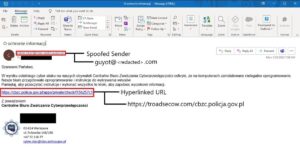

🔎 URL'si saldırgan tarafından kontrol edilen bir kaynağa yönlendiren TA473 e-postası (Resim: Proofpoint).

Aşağıdaki kimlik avı taktikleri, hem ABD hem de Avrupa hedeflerinde, ayrıca kimlik bilgilerinin çalınmasında, kötü amaçlı yazılım dağıtımında ve siteler arası istek sahteciliği kampanyalarında gözlemlenmiştir.

- TA473, gizliliği ihlal edilmiş e-posta adreslerinden e-postalar gönderir. Genellikle bu e-postalar, uzlaşma sırasında yama uygulanmamış veya güvensiz olan WordPress tarafından barındırılan alanlardan gelir.

- TA473, hedef kuruluşun kullanıcısını taklit etmek için e-postanın gönderen alanını taklit eder.

Veya TA473, e-postanın gönderici alanını dünya siyasetinde yaygın olarak bilinen bir organizasyon olarak göstermek için taklit eder.

- TA473, e-postanın gövdesinde hedef kuruluşun veya ilgili bir ortak kuruluşun şüpheli olmayan bir URL'sini kullanır.

- TA473 daha sonra bu zararsız URL'yi, birinci aşama bir yük sağlamak veya kimlik bilgilerini toplamak için kullanılan bir açılış sayfasına yönlendirmek üzere kontrol ettiği veya tehlikeye attığı altyapıya bağlar.

- TA473 genellikle hedef için bir karma değer, hedef kuruluşa şifrelenmemiş bir referans ve bazı durumlarda orijinal e-postadaki hedefe bağlı şüpheli olmayan URL'nin şifrelenmiş veya düz metin sürümlerini içeren yapılandırılmış URL yolları kullanır.

Prova Noktası Hakkında Proofpoint, Inc. önde gelen bir siber güvenlik şirketidir. Proofpoint'in odak noktası, çalışanların korunmasıdır. Çünkü bunlar bir şirket için en büyük sermaye, aynı zamanda en büyük risk anlamına gelir. Entegre bir bulut tabanlı siber güvenlik çözümleri paketiyle Proofpoint, dünyanın dört bir yanındaki kuruluşların hedeflenen tehditleri durdurmasına, verilerini korumasına ve kurumsal BT kullanıcılarını siber saldırı riskleri konusunda eğitmesine yardımcı olur.