Cybereason, Kuzey Amerika, Avrupa ve Asya Şirketlerini Hedef Alan Küresel Çin Siber Casusluk Kampanyasını Ortaya Çıkarıyor "CuckooBees Operasyonu", 41'dan beri savunma, enerji, havacılık, Biyoteknoloji ve İlaç faaliyetlerine karşı fark edilmeden faaliyet gösteren yakalanması zor Winnti Group'u (APT 2019) ortaya çıkarıyor.

XDR şirketi Cybereason, CuckooBees Operasyonu hakkında yeni bir araştırma yayınladı. Küresel siber casusluk kampanyasına ilişkin 41 aylık araştırma, Winnti Group'un (APT XNUMX) Kuzey Amerika, Avrupa ve Asya'daki endüstriyel şirketleri hedef aldığını gösteriyor. Hedef gruplar savunma, enerji, havacılık, biyoteknoloji ve ilaç sektörlerindeki şirketlerdir.

12 aylık soruşturma: CuckooBees Operasyonu

Cybereason'un araştırması, Winnti'nin en az 2019'dan beri fark edilmeden CuckooBees Operasyonu yürüttüğünü ve muhtemelen bu süreçte düzinelerce şirketten binlerce gigabayt fikri mülkiyet ve hassas özel verileri çaldığını ortaya çıkardı. Cybereason, ilki taarruz boyunca kullanılan taktik ve teknikleri inceleyen iki rapor yayınlıyor. ikincisi, kullanılan kötü amaçlı yazılım ve istismarların ayrıntılı bir analizini sağlar..

“Guguk Arıları Operasyonunun sonuçları, Çin devlet destekli Winnti Group'un (APT 41) karmaşık ve kapsamlı eylemlerini ortaya çıkaran 2019 aylık bir araştırmanın doruk noktasıdır. Grup, düzinelerce küresel savunma, enerji, biyoteknoloji, havacılık ve ilaç şirketinden özel bilgileri çalmayı hedefliyor. Etkilenen şirketlerin saldırıya uğradıklarının farkında olmamaları özellikle endişe vericidir - bazı durumlarda en azından XNUMX yılına kadar uzanmaktadır. Cybereason'un CEO'su ve kurucu ortağı Lior Div, "Bu, Winnti'ye fikri mülkiyete, taslaklara, hassas diyagramlara ve diğer özel verilere ücretsiz ve filtrelenmemiş erişim sağladı" dedi.

CuckooBees Operasyonu - en önemli sonuçlar

- Winnti APT grubuna atama: Adli eserlerin analizine dayanarak Cybereason, saldırının faillerinin kötü şöhretli Winnti grubuyla bağlantılı olduğuna dair orta ile yüksek arası bir kesinliğe sahiptir. Bu grup en az 2010'dan beri var. Çin adına faaliyet gösterdiğine inanılıyor ve siber casusluk ve fikri mülkiyet hırsızlığı konusunda uzman.

- Yıllarca süren siber casusluk operasyonları: Cybereason'un IR ekibi, en az 2019'dan beri tespit edilemeyen karmaşık ve anlaşılması zor bir siber casusluk kampanyasını araştırdı. Amaçları, özellikle Doğu Asya, Batı Avrupa ve Kuzey Amerika'daki teknoloji ve üretim şirketlerinden hassas özel bilgileri çalmaktı.

- Yeni keşfedilen kötü amaçlı yazılım ve çok aşamalı bulaşma zinciri: Araştırma, dijital olarak imzalanmış çekirdek düzeyinde rootkit'ler ve karmaşık bir çok aşamalı bulaşma zinciri içeren hem bilinen hem de daha önce belgelenmemiş Winnti kötü amaçlı yazılımını ortaya koyuyor. Bu, saldırının en az 2019'dan beri tespit edilmemesine izin verdi.

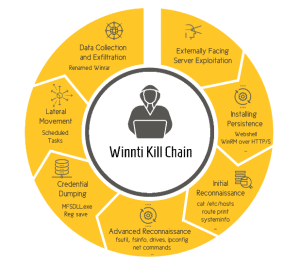

- Winnti Başucu Kitabı: Cybereason, Winnti tarafından izinsiz giriş için kullanılan başucu kitabına benzersiz bir bakış sunar. En sık kullanılan taktiklerin yanı sıra soruşturma sırasında gözlemlenen daha az bilinen kaçma tekniklerini açıklar.

- Winnti cephaneliğinde yeni bir kötü amaçlı yazılımın keşfi: Raporlar, Winnti APT grubu tarafından kullanılan DEPLOYLOG adlı daha önce belgelenmemiş bir kötü amaçlı yazılım türünü ortaya koyuyor. Ayrıca Spyder Loader, PRIVATELOG ve WINNKIT dahil olmak üzere iyi bilinen Winnti kötü amaçlı yazılımlarının yeni sürümlerini sunarlar.

- Windows CLFS özelliğinin kötüye kullanımı nadiren görülür: Saldırganlar, yüklerini gizlemek ve geleneksel güvenlik ürünleri tarafından tespit edilmekten kaçınmak için Windows CLFS mekanizmasını ve NTFS işlem manipülasyonunu kullandı.

- Yüklerin karmaşık ve birbirine bağlı teslimi: Raporlar, birbirine bağlı birkaç bileşenden oluşan WINNKIT rootkit'in çoğalmasına yol açan karmaşık enfeksiyon zincirinin bir analizini içerir. Saldırganlar, her bir bileşenin doğru uygulama için diğerlerine bağlı olduğu hassas bir "kart evi" yaklaşımı benimsedi. Bu, her bileşeni ayrı ayrı analiz etmeyi çok zorlaştırır.

"Cuckoo Bees Operasyonu gibi saldırılarda en yaygın güvenlik açıkları, yamalı olmayan sistemler, zayıf ağ segmentasyonu, yönetilmeyen varlıklar, unutulan hesaplar ve çok faktörlü kimlik doğrulama ürünlerinin devreye alınamamasıdır. Bu güvenlik açıkları önemsiz ve düzeltilmesi kolay gibi görünse bile, günlük güvenlik karmaşıktır ve büyük ölçekli çözümler bulmak her zaman kolay değildir. Savunmacılar, en kritik varlıklarını korumak için doğru güvenlik açığı algılama ve düzeltme yeteneklerine sahip olduklarından emin olmak için MITRE ve/veya benzer çerçevelerle uyum sağlamalıdır,” diye ekliyor Div.

Daha fazlası cybereason.com'da

Cybereason Hakkında Cybereason, saldırı senaryolarının değiştiği her yerde, tüm uç noktalarda ve kuruluş genelinde birleşik bir güvenlik yaklaşımıyla saldırılara karşı geleceğe dönük koruma sağlar. Cybereason Savunma Platformu, bir Malop™ (kötü amaçlı işlem) içindeki her bir öğenin bağlamsal analizi için endüstrinin en iyi tespit ve yanıt (EDR ve XDR) yöntemlerini, yeni nesil antivirüs (NGAV) çözümlerini ve proaktif tehdit avcılığını birleştirir. Cybereason, merkezi Boston'da bulunan ve 45'ten fazla ülkede müşterisi olan özel bir uluslararası şirkettir.