CVE'lerin neden olduğu binlerce güvenlik açığı bilinmesine rağmen, bunlar dünya çapındaki şirketlerde ve yetkililerde güvenlik açıkları olarak 2,3 milyar kez bulundu. 2023 TruRisk Araştırma Raporu, en kritik veya son derece tehlikeli 163 güvenlik açığına odaklanır ve bunları değerlendirir.

Qualys, 2023 TruRisk Araştırma Raporunda ilginç değerlendirmeler yayınlıyor. Araştırma raporu, Qualys tarafından 2022'de dünya çapındaki şirketlerde ve hükümetlerde bulunan 2,3 milyardan fazla bilinen güvenlik açıklarına genel bir bakış sunuyor. Çalışmanın sonuçları, güvenlik açıklarından başarılı bir şekilde yararlanmak için tekniklerini sürekli olarak çevik bir şekilde değiştiren fırsatçı saldırganların imajının altını çiziyor.

Bir ağ geçidi olarak güvenlik açıkları

İşletmeler ve hükümetler, üretkenliği artırmak için dijital dönüşümü giderek daha fazla yönlendiriyor ve bu girişimleri ve programları destekleyen yeni yazılım araçları, her zamankinden daha hızlı bir şekilde geliştiriliyor. Bununla birlikte, hızlı teknolojik ilerlemeyle birlikte, BT ortamları için önemli bir risk oluşturan yazılım güvenlik açıklarının sayısı da artmaktadır.

Qualys, kuruluşların siber risklerini azaltmalarına yardımcı olmayı taahhüt eder. Buna paralel olarak, Qualys Tehdit Araştırma Birimi (TRU), Qualys bulut platformu tarafından takip edilen 13 trilyondan fazla olay hakkında derinlemesine araştırmalar yürütmüştür. Anonimleştirilmiş algılama verilerinin değerlendirilmesi, cihazlarda bulunan güvenlik açıkları, web uygulamalarının güvenliği, yerel olarak kurulu cihazlardaki yapılandırma hataları ve bulut güvenliğinin durumu hakkında bilgi sağlar. Bu geniş bilgi tabanının analizi, TRU'nun istismardan önceki ve sonraki tehdit aktörü faaliyetlerine ilişkin benzersiz görüşüyle birleştiğinde, beş "Risk Gerçeği" ile sonuçlandı.

Risk Gerçeği #1

🔎 Saldırganlar sadece 19,5 gün içinde bir açıktan yararlanma işlemini tamamladı. Şirketlerin yama yapmak için 30,6 güne ihtiyacı var, ancak yalnızca yüzde 57,7'si bunu gerçekten yapıyor (Resim: Qualys).

Hız, rakipleri alt etmenin anahtarıdır

Saldırı vektörü geliştirilen güvenlik açıkları ortalama 30,6 gün içinde yamalanır ve bu süre içinde güvenlik açıklarının yalnızca %57,7'si gerçek anlamda kapatılır. Buna karşılık, saldırganların bu güvenlik açıklarına saldırmanın bir yolunu geliştirmek için yalnızca ortalama 19,5 güne ihtiyaçları vardır. Buna göre saldırganların güvenlik açıklarından yararlanması için şirketler tarafından kapatılmadan önce 11,1 günü var.

Risk Gerçeği #2

Otomasyon başarı ve başarısızlık arasındaki farkı yaratır

Araştırma, otomatik olarak yüklenebilen yamaların manuel olarak yüklenen yamalara göre %45 daha sık ve %36 daha hızlı dağıtıldığını buldu. Otomatik olarak yama yapılabilen güvenlik açıkları ortalama 25,5 günde, manuel olarak yama yapılabilen güvenlik açıkları ise ortalama 39,8 günde giderildi. Otomatik yamalar için yama oranı %72,5 iken manuel yamalar için %49,8 idi.

Risk Gerçeği #3

İlk Erişim Aracıları (IAB), şirketlerin görmezden geldiği şeylere saldırır

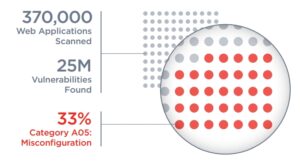

🔎 Web uygulamalarında bulunan güvenlik açıklarının yüzde 33'ü hatalı yapılandırmalardan kaynaklanmaktadır (Resim: Qualys).

Tehdit ortamında büyüyen bir eğilim, bazen "bağlı kuruluşlar" olarak adlandırılan sözde ilk erişim aracılarıdır (IAB'ler). Raporun gösterdiği gibi, şirketler artık Windows ve Chrome'a daha hızlı yama uygulayarak saldırganları - ve özellikle IAB'yi - "İki Büyük"ün ötesindeki güvenlik açıklarından yararlanmaya zorluyor. IAB güvenlik açıklarını düzeltmenin ortalama süresi, Windows ve Chrome için 45,5 güne kıyasla 17,4 gündür. IAB boşlukları için yama oranları da daha düşüktür: bunların %68,3'ü yamalanmıştır; Windows ve Chrome için %82,9'dur.

Risk Gerçeği #4

Web uygulamalarındaki yanlış yapılandırmalar hala yaygındır

Araştırma ayrıca, 2022'de dünya çapında 370.000 web uygulamasını tarayan ve verileri OWASP İlk 10 ile ilişkilendiren Qualys Web Uygulaması Tarayıcısı tarafından yapılan anonimleştirilmiş algılamaları da içeriyordu. Taramalar, %25'ü OWASP Kategorisi A33: Yanlış Yapılandırma'ya giren 05 milyondan fazla güvenlik açığını ortaya çıkardı. Bu yanlış yapılandırmalar, saldırganlara yaklaşık 24.000 web uygulamasına kötü amaçlı yazılım enjekte etmek için bir ağ geçidi sağladı.

Risk Gerçeği #5

Altyapıdaki yanlış yapılandırmalar, fidye yazılımına kapı açar

TRU, taramaların %50'sinden fazlasında başarısız olan tüm kontrolleri ve bu özel kontrollerin her biriyle ilişkili MITRE ATT&CK tekniklerini değerlendirdi. Bulut yanlış yapılandırmaları açısından, başarısız olan kontroller en yaygın olarak şu üç MTRE ATT&CK tekniğiyle ilişkilendirildi: T1210: Uzak Hizmetlerin İstismarı, 1485: Veri İmhası ve 1530: Bulut Depolama Nesnesinden Veriler.

Bu, bulut yanlış yapılandırmalarının kuruluşları hizmetten yararlanma ve verilerin şifrelenip sızdırılma riskiyle karşı karşıya bıraktığını gösteriyor. Üç teknik, fidye yazılımlarının bugün tam olarak nasıl çalıştığıdır. Bu yapılandırma hataları için yapılan taramaların başarı oranı yalnızca %49,4'tür; yarısından fazlası bu nedenle başarısız oldu. Saldırganlar, bir ortamda yanlara doğru hareket etmek için bu hatalı yapılandırmalardan yararlanabilir.

Daha fazlası Qualys.com'da

Qualys Hakkında

Qualys, yıkıcı, bulut tabanlı BT, güvenlik ve uyumluluk çözümlerinin öncü ve lider sağlayıcısıdır. Şirketin, Forbes Global 10.000 ve Fortune 100 şirketlerinin çoğunluğu da dahil olmak üzere dünya çapında 100'den fazla aktif müşterisi bulunmaktadır. Qualys, kuruluşların güvenlik ve uyumluluk çözümlerini tek bir platformda düzenlemesine ve birleştirmesine yardımcı olarak daha fazla çeviklik, daha iyi iş sonuçları ve önemli maliyet düşüşleri sağlar.