Emotet ist weiterhin mehr als aktiv: im März haben sich die Angriffe mit Emotet mehr als verdreifacht. Deutschland ist unter den meistangegriffenen Ländern weltweit. Das größte Problem: Emotet breitet sich selbstständig via Spam aus.

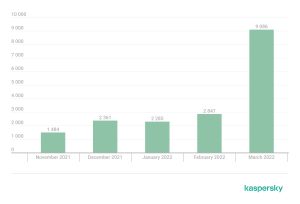

Emotet, die laut Europol gefährlichste Malware der Welt [1], „feiert“ ein Jahr nach ihrer Zerschlagung derzeit ein trauriges Comeback. Laut Kaspersky-Telemetrie hat sich die Zahl der Angriffe über dieses Botnet allein von Februar auf März 2022 verdreifacht [2]. 2,2 Prozent der attackierten Unternehmen und Privatpersonen im ersten Quartal stammten aus Deutschland, das zu den Top 10 der betroffenen Länder zählt. Dieses Wachstum deutet darauf hin, dass die hinter dem Botnet stehenden Bedrohungsakteure zum ersten Mal seit ihrem Comeback im November 2021 konkrete Schritte unternommen haben, um ihre schädlichen Aktivitäten wieder deutlich zu steigern.

Emotet: Botnet und Malware zugleich

Emotet ist Botnet und Malware zugleich und wurde im Jahr 2014 erstmals entdeckt. Ursprünglich zum Ausspionieren von Zugangsdaten beim Online-Banking gedacht, hat es sich über zahlreiche Modifikationen [3] zu einem gefährlichen Botnet weiterentwickelt. Anfang des Jahres 2021 konnte Emotet durch gemeinsame Anstrengungen internationaler Ermittlungsbehörden zerschlagen werden. Im November 2021 tauchte das Botnet allerdings wieder auf und verstärkt seither seine Aktivitäten. Zunächst verbreitete es sich über den Banking-Trojaner Trickbot [4]; nun ist es in der Lage, sich selbstständig zu verbreiten.

Die Kaspersky-Telemetriedaten zeigen einen Anstieg der Opferzahlen von 2.843 im Februar 2022 auf 9.086 im März. Entsprechend hat sich auch die Zahl der registrierten Angriffe in dieser Zeit knapp verdreifacht: von 16.897 im Februar auf 48.597 im März.

Emotet breitet sich selbstständig via Spam aus

Seit der Rückkehr von Emotet im November 2021 haben wir beobachtet, dass seine Aktivität allmählich zunimmt. Lag sie im Februar 2022 noch bei 2.847, schoss sie im März 2022 bereits auf 9.086 – mehr als das Dreifache (Bild: Kaspersky).

Typischerweise erfolgt eine Emotet-Infektion über Spam-Mails mit Microsoft-Office-Anhängen, die schädliche Makros beinhalten. Ein PowerShell-Command führt zum Download eines Loader. Gesteuert vom Command-and-Control-Server lädt dieser dann weitere schädliche Module unterschiedlicher Funktionalitäten auf das infizierte Gerät herunter. Die Kaspersky-Forscher konnten 10 von 16 Modulen identifizieren und analysieren, wobei die meisten in der Vergangenheit in der einen oder anderen Form von Emotet bereits verwendet wurden.

Die aktuelle Version von Emotet kann automatisiert Spam generieren, der sich von den infizierten Geräten aus weiter im Netzwerk verbreitet. E-Mails und E-Mail-Adressen werden aus Thunderbird- und Outlook-Anwendungen extrahiert und Passwörter populärer Web-Browser wie Internet Explorer, Mozilla Firefox, Google Chrome, Safari und Opera gesammelt, um die E-Mail-Account-Daten verschiedener E-Mail-Clients zu erfassen.

Neu erwachte Dynamik bei Emotet

„Emotet war ein hochgradig entwickeltes Netzwerk, das weltweit viele Unternehmen heimsuchte. Seine Zerschlagung stellte somit einen bedeutenden Schritt zur Reduzierung der weltweiten Gefahren für Unternehmensnetze dar und lies Emotet fast ein Jahr lang aus der Liste der zehn größten Cybergefahren verschwinden“, resümiert Alexey Shulmin, Security Researcher bei Kaspersky. „Obwohl die aktuellen Angriffszahlen nicht mit vormaligen Emotet-Aktivitäten vergleichbar sind, deutet die neu erwachte Dynamik auf signifikant erhöhte Aktivitäten der Botnet-Betreiber hin. Mit hoher Wahrscheinlichkeit wird sich Emotet in den nächsten Monaten noch weiter ausbreiten.“

Kaspersky-Empfehlungen für Unternehmen zum Schutz vor Emotet und ähnlicher Botnets

- Aktuelle Entwicklungen zu Emotet im Auge behalten, zum Beispiel über das Kaspersky Resource Center [5].

- In Spam-Mails keine Anhänge herunterladen oder verdächtige Links anklicken. Verdächtige E-Mails über einen Rückruf beim Absender verifizieren. Unter keinen Umständen sollte man der Aufforderung zur Ausführung von Makros nachkommen, sondern entsprechende Dateien sofort löschen.

- Online-Banking nur mit Multi-Faktor-Authentifizierung verwenden.

- Unternehmen sollten zudem regelmäßig Mitarbeiter-Schulungen wie Kaspersky Security Awareness [7] zu Internet-Gefahren durchführen und deren Wirkung über simulierte Phishing-Angriffe testen.

Kaspersky hat auf seinem Youtube-Kanal von Tomorrow Unlocked eine Dokumentation über die Bekämpfung des Emotet-Botnetz veröffentlicht [8].

Mehr bei Kaspersky.com

Über Kaspersky Kaspersky ist ein internationales Cybersicherheitsunternehmen, das im Jahr 1997 gegründet wurde. Die tiefgreifende Threat Intelligence sowie Sicherheitsexpertise von Kaspersky dient als Grundlage für innovative Sicherheitslösungen und -dienste, um Unternehmen, kritische Infrastrukturen, Regierungen und Privatanwender weltweit zu schützen. Das umfassende Sicherheitsportfolio des Unternehmens beinhaltet führenden Endpoint-Schutz sowie eine Reihe spezialisierter Sicherheitslösungen und -Services zur Verteidigung gegen komplexe und sich weiter entwickelnde Cyberbedrohungen. Über 400 Millionen Nutzer und 250.000 Unternehmenskunden werden von den Technologien von Kaspersky geschützt. Weitere Informationen zu Kaspersky unter www.kaspersky.com/

[1] https://www.europol.europa.eu/media-press/newsroom/news/world%E2%80%99s-most-dangerous-malware-emotet-disrupted-through-global-action

[2] https://securelist.com/emotet-modules-and-recent-attacks/106290/

[3] https://securelist.com/the-chronicles-of-emotet/99660/

[4] https://www.kaspersky.com/blog/trickbot-new-tricks/42622/

[5] https://www.kaspersky.com/resource-center/threats

[6] https://www.kaspersky.de/internet-security

[7] https://www.kaspersky.de/enterprise-security/security-awareness

[8] https://www.youtube.com/watch?v=s3o3qOipHhk

Passende Artikel zum Thema