Aqua Security, der führende Anbieter cloudnativer Security, gibt die Ergebnisse der aktuellen Studie „Software Supply Chain Security Review“ über Angriffe auf die Software-Lieferkette bekannt. Die Experten konnten über einen Zeitraum von sechs Monaten feststellen, dass sich die Angriffe im Jahr 2021 im Vergleich zu 2020 verdreifacht haben.

Cyberkriminelle gehen Schwachstellen in der Software-Lieferkette an, um Malware und Backdoors einzuschleusen. Dafür nutzen sie vornehmlich Sicherheitslücken in Open-Source-Software, schleusen bösartigen Code ein („Poisoning“) und nutzen generelle Probleme bei der Integrität von Software-Code. Die Studie „Software Supply Chain Security Review“ wurde von Argon Security durchgeführt, das erst im Dezember von Aqua Security übernommen worden war.

Software Supply Chain Security Review

Generell stellten die Experten fest, dass das Sicherheitsniveau in den Umgebungen für Software-Entwicklung nach wie vor niedrig ist und dass jedes untersuchte Unternehmen Schwachstellen und Fehlkonfigurationen aufweist, die es für Angriffe in der Lieferkette anfällig machen können. In der Studie wurden drei Hauptbereiche ermittelt, in denen Risiken auftreten können.

1. Verwendung anfälliger Pakete

Quelloffener Code ist Teil fast aller kommerziellen Software. Viele der verwendeten Open-Source-Pakete weisen bestehende Sicherheitslücken auf, und die Aktualisierung auf eine sicherere Version erfordert einen hohen Aufwand für die Entwicklungs- und DevOps-Teams. Es ist nicht überraschend, dass dies eine der am schnellsten wachsenden Methoden zur Durchführung von Angriffen ist. Es gibt zwei gängige Angriffe, die verwundbare Pakete ausnutzen:

- Ausnutzung vorhandener Schwachstellen: Ausnutzung vorhandener Schwachstellen von Paketen, um Zugriff auf die Anwendung zu erhalten und den Angriff auszuführen. (Beispiel: die jüngsten Log4j-Cyberattacken)

- Package-Poisoning: Einschleusen von bösartigem Code in beliebte Open-Source-Pakete und unternehmenseigene Software-Pakete, um Entwickler oder automatisierte Pipeline-Tools dazu zu bringen, sie in den Build-Prozess der Anwendung einzubinden. (Beispiel: Der Fall von COA, RC und ua-parser-js)

2. Kompromittierte Pipeline-Tools

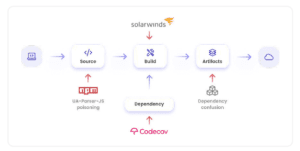

Angreifer können privilegierten Zugriff, Fehlkonfigurationen und Schwachstellen in der CI/CD-Pipeline-Infrastruktur (z. B. Quellcode-Verwaltungssystem, Build-Agent, Paketregistrierungen und Dienstabhängigkeiten) ausnutzen, die Zugang zu kritischer IT-Infrastruktur, zu Entwicklungsprozessen, Quellcode und Anwendungen bieten. Eine kompromittierte CI/CD-Pipeline kann den Quellcode einer Anwendung offenlegen, der den Bauplan der Anwendung, der Entwicklungsinfrastruktur und der Prozesse darstellt. Dadurch können Angreifer den Code ändern oder während des Build-Prozesses bösartigen Code einschleusen und die Anwendung manipulieren (wie es beispielsweise bei derSolarWinds-Attacke der Fall war). Diese Art der Sicherheitsverletzung ist schwer zu erkennen und kann großen Schaden anrichten, bevor sie entdeckt und behoben wird.

Angreifer nutzen auch kompromittierte Paketregistrierungen, um kompromittierte Artefakte anstelle von legitimen hochzuladen. Darüber hinaus gibt es Dutzende von externen Abhängigkeiten, die mit der Pipeline verbunden sind und für den Zugriff auf sie und für Angriffe genutzt werden können (Beispiel: Codecov).

3. Integrität von Code/Artefakten

Einer der Hauptrisikobereiche, die in der Studie identifiziert wurden, ist das Hochladen von fehlerhaftem Code in Quellcode-Repositories, was sich direkt auf die Qualität der Artefakte und die Sicherheitslage auswirkt. Häufige Probleme, die in den meisten Kundenumgebungen gefunden wurden, waren sensible Daten im Code, die Codequalität und Sicherheitsprobleme allgemein, das Problem von Infrastruktur-als-Code, Schwachstellen in Container-Images und generelle Fehlkonfigurationen. In vielen Fällen war die Anzahl der entdeckten Probleme so groß, dass sie nur mit umfassenden Projekten bereinigt werden konnten.

Schutz der Software-Lieferkette

Die Angriffspunkte der Software-Supply-Chain mit Beispielen bekannter Angriffe (Bild: Aqua Security).

Um das Problem zu bekämpfen und die Sicherheit der Software-Supply-Chain zu erhöhen, müssen Sicherheitsteams die Zusammenarbeit mit DevOps-Teams verstärken und die Automatisierung der Sicherheit innerhalb der Entwicklungsprozesse umsetzen. Aqua und Argon empfehlen die Einführung neuer Sicherheitslösungen, die den Softwareentwicklungsprozess vor dieser neuen Welle raffinierter Angriffe schützen können.

„Die Anzahl der Angriffe im vergangenen Jahr und die weitreichenden Auswirkungen eines einzigen Angriffs machen deutlich, vor welch großen Herausforderungen die Teams für Anwendungssicherheit stehen“, sagt Eran Orzel, Senior Director of Customer Success and Sales bei Argon Security. „Leider fehlen den meisten Teams die Ressourcen, das Budget und das Wissen, um mit Angriffen auf die Software-Lieferkette umzugehen. Wenn man dann noch bedenkt, dass AppSec-Teams bei der Bekämpfung dieses Angriffsvektors auf die Zusammenarbeit mit Entwicklungs- und DevOps-Teams angewiesen sind, versteht man, warum das eine große Herausforderung. Der Prozess der Software-Lieferkette ist eine Kernkomponente im Lebenszyklus der modernen Anwendungsentwicklung. Wenn man diesen breiten Angriffsvektor offenlässt, droht die Anwendungssicherheit von Unternehmen stark zu sinken, da möglicherweise sensible Daten preisgegeben werden und zusätzliche Eintrittspunkte in die Anwendung während der Laufzeit geschaffen werden. In vielen Fällen haben Sicherheitsteams keinen Einblick in diesen Prozess, bis es zu spät ist. Denn die meisten Unternehmen verfügen nicht über präventive Funktionen innerhalb der CI/CD-Tools und -Prozesse.“

Mehr bei Aquasec.com

Über Aqua Security

Aqua Security ist der größte Anbieter für reine cloudnative Security. Aqua gibt seinen Kunden die Freiheit, Innovationen voranzutreiben und ihre digitale Transformation zu beschleunigen. Die Aqua-Plattform bietet Prävention, Erkennung und Reaktionsautomatisierung über den gesamten Lebenszyklus von Anwendungen, um die Lieferkette, die Cloud-Infrastruktur und laufende Workloads zu sichern – unabhängig davon, wo sie eingesetzt werden. Zu den Kunden zählen die weltweit größten Unternehmen in den Bereichen Finanzdienstleistungen, Software, Medien, Fertigung und Einzelhandel, mit Implementierungen bei einer breiten Palette von Cloud-Anbietern und modernen Technologie-Stacks, die Container, serverlose Funktionen und Cloud-VMs umfassen.