Recherchen von Mandiant bieten eine umfassende Analyse der diversen Desinformationskampagnen, die seit Beginn der russischen Invasion der Ukraine beobachtet werden konnten. Neue Erkenntnisse zu den Verantwortlichen für die Angriffe lassen auf von der russischen, chinesischen und iranischen Regierung unterstützte Hackergruppen schließen.

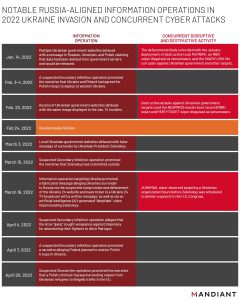

Der Bericht zeigt neue Desinformationskampagnen auf, über die bislang nicht berichtet wurde, macht neue Zuordnungen zu chinesischen und iranischen Hackergruppen, die zeitgleich ihre eigenen Desinformationskampagnen gestartet haben, und veranschaulicht, dass die verschiedenen Cyberangriffe mit disruptiven und zerstörerischen Militärangriffen auf die Ukraine einhergingen.

Desinformationskampagnen gegen Ukraine

Einer der leitenden Autoren des Berichts, Senior Analyst Alden Wahlstrom, fasst die Recherchen wie folgt zusammen:

„Manche dieser Aktivitäten sind bekannt und es wurde bereits darüber berichtet. Dieser neue Bericht zeigt jedoch auf, wie bekannte Akteure und Kampagnen eingesetzt oder neu fokussiert werden können, um neu aufkommende Sicherheitsinteressen zu verfolgen – dazu zählt groß angelegter Konflikt. Seit Jahren dokumentieren Analysten, dass die Ukraine von großem strategischem Interesse für Russland ist und ein Testgebiet für russische Cyberangriffe darstellt, welche anschließend auch anderswo eingesetzt werden. Jetzt beobachten wir, wie pro-russische Akteure die im Laufe der Zeit entwickelten Mittel und Kampagneninfrastrukturen (in Gänze oder teilweise) einsetzen, um die Ukraine ins Visier zu nehmen.“

Die wichtigsten Erkenntnisse der Recherchen von Mandiant

- Die als „Sekundäre Infektion“ bezeichnete russische Beeinflussungskampagne begann bereits vor der Invasion und verbreitete auch danach weiterhin Fehlinformationen über Präsident Wolodymyr Selenskyj.

- Eine neue Ghostwriter-Operation, die Mandiant zum ersten Mal öffentlich der Gruppe zuschreibt, nutzte kompromittierte Dokumente, um gefälschte Inhalte zu veröffentlichen. Das Ziel: Die Behauptung zu verbreiten, dass ein polnischer Verbrecherring ukrainischen Flüchtlingen Organe für den illegalen Handel in der Europäischen Union entnehme.

- Eine bisher nicht von Mandiant benannte pro-iranische Kampagne erhält nun die Bezeichnung „Roaming Mayfly“, da sie möglicherweise mit der iranischen Beeinflussungskampagne „Endless Mayfly“ in Verbindung steht. Über diese berichtete Citizen Lab im Jahr 2019.

- Die pro-chinesische Kampagne DRAGONBRIDGE hat ihre Kommunikation geändert: Sie produziert nun Inhalte auf Englisch und Chinesisch, die die von den russischen Staatsmedien und Beeinflussungskampagnen verbreiteten Darstellungen wiedergeben.