Ransomware-Report Q1 2022: von Ivanti: Die Studie belegt einen Anstieg von 7,5 % bei mit Ransomware assoziierten APT-Gruppen, eine Zunahme von 6,8 % bei aktiv ausgenutzten und trendenden Schwachstellen und einen Anstieg von 2,5 % bei Ransomware-Familien.

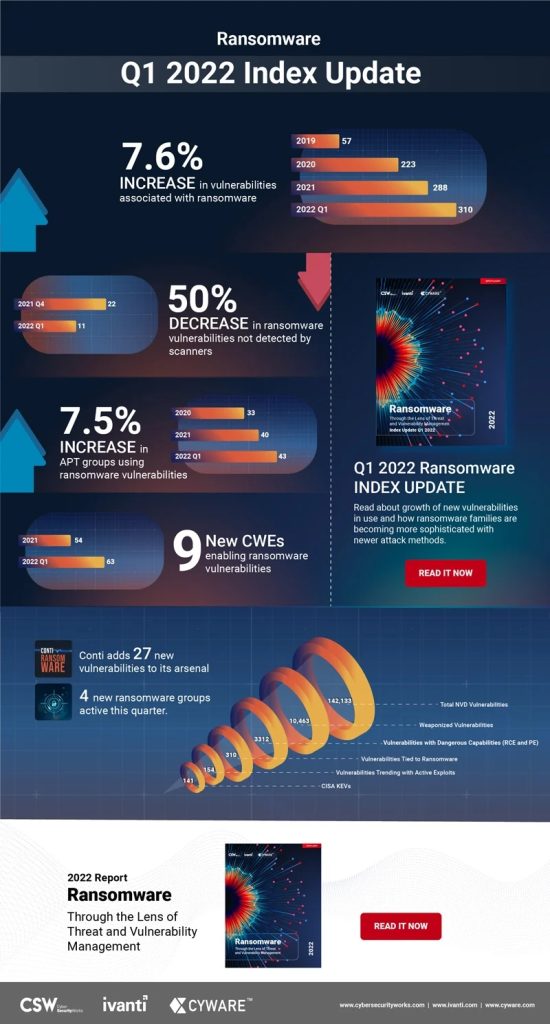

Ivanti hat die Ergebnisse des Ransomware Index Report Q1 2022 veröffentlicht. Der Bericht stellt einen Anstieg der mit Ransomware assoziierten Schwachstellen um 7,6 % im ersten Quartal 2022 fest. Die meisten dieser Schwachstellen werden von der Conti-Ransomware-Gruppe ausgenutzt, die sich nach der Invasion in der Ukraine hinter die russische Regierung gestellt und Unterstützung zugesagt hat. Der Bericht deckte 22 neue Schwachstellen im Zusammenhang mit Ransomware auf, womit die Gesamtzahl auf 310 steigt. Zudem lassen sich der Studie zufolge 19 dieser neuen Schwachstellen mit der Ransomware-Gruppe Conti in Verbindung bringen.

Neue Schwachstellen, neue Ransomware-Familien

Der Bericht zeigt auch einen Anstieg von 7,5 % bei mit Ransomware assoziierten APT-Gruppen, einen Anstieg von 6,8 % bei aktiv ausgenutzten und trendenden Schwachstellen und einen Zuwachs von 2,5 % bei Ransomware-Familien. Weiter ergab die Analyse, dass drei neue APT-Gruppen (Exotic Lily, APT 35, DEV-0401) begonnen haben, Ransomware für ihre Angriffe zu verwenden. Hinzu kommen zehn neue aktive und trendende Schwachstellen, die mit Ransomware assoziiert werden – das erhöht die Gesamtzahl auf 157. Nicht zuletzt wurden im ersten Quartal 2022 vier neue Ransomware-Familien (AvosLocker, Karma, BlackCat, Night Sky) aktiv.

Ransomware spezialisierte Cyberkriminelle

Darüber hinaus offenbart der Report, dass auf Ransomware spezialisierte Cyberkriminelle Schwachstellen schneller als je zuvor ausnutzen und die Sicherheitslücken ins Visier nehmen, die die größtmögliche Störung und Wirkung erlauben. Dank dieser zunehmenden Raffinesse gelingt es den Hackern mittlerweile, Schwachstellen innerhalb von acht Tagen nach der Veröffentlichung von Patches auszunutzen. Das bedeutet auch, dass jede noch so kleine Nachlässigkeit bei den Sicherheitsmaßnahmen von Drittanbietern und Organisationen ausreicht, damit Ransomware-Gruppen in anfällige Netzwerke eindringen und diese infiltrieren können. Erschwerend kommt hinzu, dass einige der gängigsten Scanner mehrere wichtige Ransomware-Schwachstellen nicht erkennen. Die Untersuchung ergab, dass mehr als 3,5 % der Ransomware-Schwachstellen übersehen werden, wodurch Unternehmen einem großen Risiko ausgesetzt sind.

Gesundheitswesen im Visier

Der Bericht betrachtet auch 56 Anbieter von Gesundheitsanwendungen, medizinischen Geräten und Hardware, die in Krankenhäusern und Gesundheitszentren eingesetzt werden. Er deckt 624 eindeutige Schwachstellen in deren Produkten auf. Für vierzig dieser Schwachstellen wurden Exploits veröffentlicht, und zwei Schwachstellen (CVE-2020-0601 und CVE-2021-34527) stehen mit vier Ransomware-Betreibern (BigBossHorse, Cerber, Conti und Vice Society) in Verbindung. Leider lässt sich damit darauf hindeuten, dass das Gesundheitswesen in den kommenden Monaten verstärkt zur Zielscheibe von Ransomware-Angriffen werden könnte.

Listen für Schwachstellen unvollständig

Eine weitere Herausforderung für Sicherheits- und IT-Teams ist, dass die National Vulnerability Database (NVD), die CAPEC-Liste (Common Attack Pattern Enumeration and Classification) der MITRE Corporation und der KEV-Katalog (Known Exploited Vulnerabilities) der US Cybersecurity and Infrastructure Security Agency (CISA) Lücken aufweisen. Der Bericht zeigt, dass in der NVD-Liste Common Weakness Enumerations (CWEs) für 61 Schwachstellen fehlen, während in der CAPEC-Liste CWEs für 87 Schwachstellen fehlen. Im Durchschnitt wird eine Ransomware-Schwachstelle eine Woche, nachdem sie von einem Anbieter bekannt gegeben wurde, in die NVD aufgenommen. Gleichzeitig wurden 169 Schwachstellen, die mit Ransomware in Verbindung stehen, noch nicht in die KEV-Liste der CISA aufgenommen. In der Zwischenzeit haben es Hacker weltweit auf 100 dieser Schwachstellen abgesehen und suchen in Unternehmen nach einer ungepatchten Instanz, die sie ausnutzen können.

Teilweise nur neue Schwachstellen gepatcht

Heute haben viele Sicherheits- und IT-Teams Schwierigkeiten, die tatsächlichen Risiken zu erkennen, die von Schwachstellen ausgehen. Daher setzen sie falsche Prioritäten, wenn sie Schwachstellen beheben. Viele patchen zum Beispiel nur neue Schwachstellen oder solche, die in der NVD bekannt gegeben wurden. Andere verwenden nur das Common Vulnerability Scoring System (CVSS), um Schwachstellen zu bewerten und zu priorisieren. Srinivas Mukkamala, Senior Vice President & General Manager für Sicherheitsprodukte bei Ivanti, sagt: „Bedrohungsakteure zielen zunehmend auf Fehler und Versäumnisse bei der Cyber-Hygiene ab, einschließlich veralteter Schwachstellen-Management-Prozesse. Um Unternehmen besser vor Cyberangriffen zu schützen, müssen Sicherheits- und IT-Teams einen risikobasierten Ansatz für das Schwachstellenmanagement wählen. Dazu ist eine KI-basierte Technologie erforderlich, die Schwachstellen und aktive Bedrohungen im Unternehmen identifiziert, Frühwarnungen zum Schutz gegen Schwachstellen ausspricht, Angriffe vorhersagt und Hilfsmaßnahmen Prioritätsstufen zuweist.“

Unübersichtlichkeit als Herausforderung

Anuj Goel, Mitbegründer und CEO von Cyware, sagt: „Ransomware ist heute einer der zentralen Angriffsvektoren. Eines der größten Probleme ist jedoch die mangelnde Transparenz der Bedrohungen für die Sicherheitsteams – aufgrund der unübersichtlichen Bedrohungsdaten aus verschiedenen Quellen. Wenn Sicherheitsteams Ransomware-Angriffe proaktiv abwehren wollen, müssen sie ihre Patch- und Schwachstellenreaktion mit einem zentralisierten Prozess für die Verwaltung von Bedrohungsdaten verknüpfen.“

Aaron Sandeen, CEO von Cyber Security Works, sagt: „Die Tatsache, dass Scanner kritische Ransomware-Schwachstellen nicht erkennen, ist ein großes Problem für Unternehmen. Die Experten von CSW verfolgen dies kontinuierlich bei unserer Forschung. Die gute Nachricht ist, dass die Zahl in diesem Quartal zurückgegangen ist. Das bedeutet, dass die Scanner-Unternehmen dieses Problem ernst nehmen.“

Der Ransomware Index Spotlight Report basiert auf Daten aus verschiedenen Quellen, darunter proprietäre Daten von Ivanti und CSW, öffentlich zugängliche Bedrohungsdatenbanken sowie Informationen von Bedrohungsforschern und Penetrationstest-Teams. Ivanti hat die Studie zusammen mit Cyber Security Works, einer Certifying Numbering Authority (CNA), und Cyware, einem führenden Anbieter der Technologieplattform zum Aufbau von Cyber Fusion Centers, durchgeführt. Hier geht es zum Download des gesamten Reports.

Mehr bei Ivanti.de

Über Ivanti Die Stärke der Unified IT. Ivanti verbindet die IT mit dem Sicherheitsbetrieb im Unternehmen, um den digitalen Arbeitsplatz besser zu steuern und abzusichern. Auf PCs, mobilen Geräten, virtualisierten Infrastrukturen oder im Rechenzentrum identifizieren wir IT-Assets – ganz gleich, ob sie sich On-Premise oder in der Cloud verbergen. Ivanti verbessert die Bereitstellung des IT-Services und senkt Risiken im Unternehmen auf Basis von Fachwissen und automatisierten Abläufen. Durch den Einsatz moderner Technologien im Lager und über die gesamte Supply Chain hinweg hilft Ivanti dabei, die Lieferfähigkeit von Firmen zu verbessern – und das, ohne eine Änderung der Backend-Systeme.