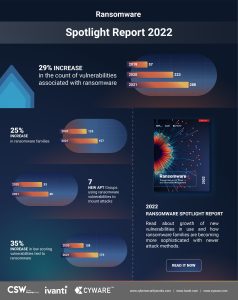

Hacker nehmen zunehmend Zero-Day-Schwachstellen und die Lieferkette ins Visier. 29 % mehr Ransomware assoziierte CVEs und 26 % mehr Ransomware-Familien im Vergleich zum Vorjahr. Das sind nur einige Ergebnisse Ivanti Ransomware-Report 2022.

Der Sicherheitsanbieter Ivanti hat die Ergebnisse des Ransomware Spotlight Year End Report vorgestellt, der gemeinsam mit Cyber Security Works, einer CNA (Certify Numbering Authority) und Cyware durchgeführt wurde. Der Bericht identifiziert 32 neue Ransomware-Familien im Jahr 2021. Damit steigt deren Gesamtzahl auf 157, ein Anstieg um insgesamt 26 % im Vergleich zum Vorjahr. Der Report zeigt, dass diese Ransomware-Gruppen verstärkt auf ungepatchte Schwachstellen abzielen. Zudem setzen sie Zero-Day-Schwachstellen extrem schnell als Waffe ein, um schwerwiegende Angriffe zu starten. Parallel erweitern sie ihre Angriffsvektoren und finden immer neue Wege, um Unternehmensnetzwerke zu kompromittieren und Angriffe mit großer Tragweite auszulösen.

Die wichtigsten Erkenntnisse und Trends des Reports

Ungepatchte Sicherheitslücken sind nach wie vor die wichtigsten Angriffsvektoren von Ransomware-Gruppen.

Bei der Analyse wurden im vergangenen Jahr 65 neue mit Ransomware assoziierte Schwachstellen aufgedeckt. Das entspricht einem Anstieg von 29 % im Vergleich zum Vorjahr. Damit steigt die Gesamtzahl, der mit Ransomware in Verbindung stehenden Schwachstellen auf 288. Alarmierend ist, dass über ein Drittel (37 %) dieser neu hinzugekommenen Schwachstellen Trendthemen im Dark Web waren und wiederholt ausgenutzt wurden. Parallel dazu wurden 56 % der 223 älteren Schwachstellen, die vor 2021 identifiziert wurden, weiterhin aktiv ausgenutzt. Dies zeigt, dass Unternehmen die Schwachstellen, auf die Ransomware-Gruppen abzielen, priorisieren und patchen müssen – unabhängig davon, ob es sich um neu identifizierte oder ältere Schwachstellen handelt.

Ransomware-Gruppen finden und nutzen Schwachstellen bereits aus

Und das noch bevor diese CVEs zur National Vulnerability Database (NVD) hinzugefügt und Patches bereit stehen. Die Schwachstellen von QNAP (CVE-2021-28799), Sonic Wall (CVE-2021-20016), Kaseya (CVE-2021-30116) und zuletzt Apache Log4j (CVE-2021-44228) wurden für Angriffe eingesetzt, noch bevor sie in die National Vulnerability Database (NVD) aufgenommen wurden. Dieser gefährliche Trend unterstreicht, dass die Hersteller bei der Offenlegung von Schwachstellen und der Veröffentlichung von Patches schnell reagieren müssen. Es zeigt auch, dass Unternehmen sich nicht allein auf die NVD verlassen können. Wenn sie die zu patchenden Schwachstellen nach Priorität ordnen, sollten sie daher auch ein Auge auf Schwachstellentrends, Beispiele für ausgenutzte Schwachstellen, Herstellerhinweise und Warnungen von Sicherheitsbehörden werfen.

Ransomware-Gruppen nehmen zunehmend die Lieferketten ins Visier

Eine einzige Kompromittierung innerhalb einer Lieferkette kann Bedrohungsakteuren mehrere Wege eröffnen, um die komplette System-Distribution in Hunderten von Opfernetzwerken zu kapern. Im vergangenen Jahr haben Bedrohungsakteure dies erfolgreich über Schwachstellen in Anwendungen von Drittanbietern, herstellerspezifischen Produkten und Open-Source-Bibliotheken gezeigt. Die REvil-Gruppe hatte es beispielsweise auf die Sicherheitslücke CVE-2021-30116 im Kaseya VSA-Remote-Management-Service abgesehen. Dazu nutzte sie ein bösartiges Update-Paket, das alle Unternehmen kompromittierte, die On-premise- und Cloudversionen der VSA-Plattform verwendeten.

Ransomware-Gruppen stellen ihre Angriffsmethoden zunehmend als Service zur Verfügung

Ransomware-as-a-Service ist ein Geschäftsmodell, bei dem Ransomware-Entwickler ihre Dienste, Varianten, Kits oder ihren Code anderen Hackern gegen Bezahlung anbieten. Exploit-as-a-Service-Lösungen ermöglichen es Bedrohungsakteuren, Zero-Day-Exploits von Entwicklern zu mieten. Darüber hinaus ermöglichen Dropper-as-a-Service Anfängern, Malware über Programme zu verbreiten. Und Trojaner-as-a-Service, auch Malware-as-a-Service genannt, ermöglicht es jedem, der über eine Internetverbindung verfügt, maßgeschneiderte Malware zu beziehen und in der Cloud zu verteilen, ohne dass eine Installation erforderlich ist.

Mit 157 Ransomware-Familien, die 288 Schwachstellen ausnutzen

Neben Ivanti war an der Erstellung Cyware, Anbieter von Cyber Fusion, SOAR der nächsten Generation, und von Threat Intelligence-Lösungen sowie Cyber Security Works beteiligt. Als Zertifizierungsstelle ist das Unternehmen für die regelmäßige Zuweisung von CVE-IDs zu Schwachstellen verantwortlich.

Einschätzungen und Empfehlungen der Studienautoren

Srinivas Mukkamala, Senior Vice President für Sicherheitsprodukte bei Ivanti

„Ransomware-Gruppen werden immer raffinierter und ihre Angriffe immer wirkungsvoller. Diese Bedrohungsakteure setzen zunehmend auf Automatisierung, um Schwachstellen auszunutzen und tief in kompromittierte Netzwerke einzudringen. Sie weiten ihre Ziele aus und führen mehr Angriffe auf kritische Infrastrukturen und Lieferketten durch. Um Schwachstellen, die als Waffe eingesetzt werden, ohne Verzögerung zu beheben, ist eine Kombination aus risikobasierter Schwachstellenpriorisierung und automatischer Patch-Intelligenz erforderlich. Ziel muss es sein, Verwundbarkeiten zu identifizieren und zu priorisieren und die Behebung zu beschleunigen.“

Anuj Goel, CEO von Cyware

„Die wesentliche Veränderung, die wir in der Ransomware-Landschaft beobachten, besteht darin, dass die Angreifer versuchen, Prozesse wie die Bereitstellung von Patches zu unterwandern. Gleichzeitig suchen sie nach Lücken in den Schutzmaßnahmen, um in Systeme einzudringen. Auf die Entdeckung von Schwachstellen muss mit einer Aktion reagiert werden, die Schwachstellendaten als Informationen behandelt, um schnelle Reaktionsentscheidungen zu treffen. Da Ransomware-Gruppen ihre Werkzeuge, Methoden und Ziellisten operationalisieren, ist es für SecOps-Teams unerlässlich, Prozesse zur Selbstheilung anfälliger Anlagen und Systeme zu automatisieren. Erst durch die Operationalisierung von Informationen in Echtzeit lässt sich das Risiko zu mindern.“

Aaron Sandeen, CEO von Cyber Security Works

„Ransomware ist verheerend für Kunden und Mitarbeiter in jeder Branche. Im Jahr 2022 werden wir weiterhin eine Zunahme neuer Schwachstellen, Exploit-Typen, APT-Gruppen, Ransomware-Familien und CWE-Kategorien erleben. Ebenso bleiben alte Schwachstellen im Fokus der Kriminellen. Führungskräfte brauchen letztlich innovative und vorausschauende Hilfe, um Ransomware-Bedrohungen zu priorisieren und zu beseitigen.“

Hintergrund der Studie

Der Ransomware Index Spotlight Report basiert auf Daten aus verschiedenen Quellen, darunter proprietäre Daten von Ivanti und CSW, öffentlich zugängliche Bedrohungsdatenbanken sowie von Bedrohungsforschern und Penetrationstest-Teams. Der gesamten Report steht auch zum Download bereit.

Mehr bei Ivanti.com

Über Ivanti Die Stärke der Unified IT. Ivanti verbindet die IT mit dem Sicherheitsbetrieb im Unternehmen, um den digitalen Arbeitsplatz besser zu steuern und abzusichern. Auf PCs, mobilen Geräten, virtualisierten Infrastrukturen oder im Rechenzentrum identifizieren wir IT-Assets – ganz gleich, ob sie sich On-Premise oder in der Cloud verbergen. Ivanti verbessert die Bereitstellung des IT-Services und senkt Risiken im Unternehmen auf Basis von Fachwissen und automatisierten Abläufen. Durch den Einsatz moderner Technologien im Lager und über die gesamte Supply Chain hinweg hilft Ivanti dabei, die Lieferfähigkeit von Firmen zu verbessern – und das, ohne eine Änderung der Backend-Systeme.