Proofpoint hat potenziell gefährliche Funktionen von Microsoft Office 365 entdeckt mit der Angreifer die auf SharePoint und OneDrive gespeicherte Versions-Dateien zur Wiederherstellung löschen um so leichter die Opfer erpressen zu können.

Ransomware-Angriffe haben traditionell Daten über Endpunkte oder Netzlaufwerke hinweg zum Ziel. Bisher waren IT- und Sicherheitsteams der Meinung, dass Cloud-Laufwerke widerstandsfähiger gegen Ransomware-Angriffe wären. Schließlich hätte das mittlerweile bekannte „AutoSave“-Feature nebst Versionierung und dem guten alten Papierkorb für Dateien als Backup genügen sollen. Das dürfte aber nicht mehr lange der Fall sein.

Schwachstelle in Microsoft 365 und OneDrive

Proofpoint hat eine potenziell gefährliche Funktion in Office 365 oder Microsoft 365 entdeckt, die es Ransomware ermöglicht, auf SharePoint und OneDrive gespeicherte Dateien so zu verschlüsseln, dass sie ohne dedizierte Backups oder einen Entschlüsselungsschlüssel des Angreifers nicht wiederherstellbar sind. Die Forschung konzentrierte sich auf zwei der beliebtesten Cloud-Apps für Unternehmen – SharePoint Online und OneDrive innerhalb der Microsoft 365- und Office 365-Suiten – und zeigt, dass Ransomware-Akteure jetzt Unternehmensdaten in der Cloud angreifen und Angriffe auf die Cloud-Infrastruktur starten können.

Cloud-Ransomware-Angriffskette

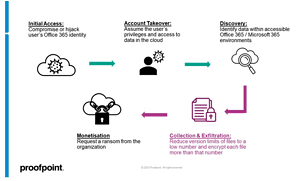

Die Angriffskette: Proofpoint hat die Angriffskette identifiziert und die folgenden Schritte dokumentiert. Nach der Ausführung verschlüsselt der Angriff die Dateien in den Konten der kompromittierten Benutzer. Wie bei Endpunkt-Ransomware-Aktivitäten können diese Dateien nur mit Entschlüsselungsschlüsseln abgerufen werden.

Die unten beschriebenen Aktionen können mithilfe von Microsoft-APIs, Befehlszeilenschnittstellen (CLI)-Skripts und PowerShell-Skripts automatisiert werden.

Diagramm der Cloud-Ransomware-Angriffskette. Die Erfassungs- und Exfiltrationsphase ist einzigartig in Microsoft-Umgebungen (Bild: proofpoint).

- Anfänglicher Zugriff: Angreifer erhalten Zugriff auf die SharePoint Online- oder OneDrive-Konten eines oder mehrerer Benutzer, indem Sie die Identitäten der Benutzer kompromittieren oder entführen.

- Kontoübernahme und -entdeckung: Der Angreifer hat jetzt Zugriff auf alle Dateien, die dem kompromittierten Benutzer gehören oder von der OAuth-Anwendung eines Drittanbieters kontrolliert werden (was auch das OneDrive-Konto des Benutzers einschließen würde).

- Sammlung und Exfiltration: Nun wird das Versionierungslimit von Dateien auf eine niedrige Zahl reduziert, z. B. 1, um es einfach zu halten. Dann wird die Datei öfter als das Versionslimit verschlüsselt. Mit dem Beispiellimit von 1 werden die Datei zweimal verschlüsselt. Dieser Schritt ist einzigartig für Cloud-Ransomware im Vergleich zur Angriffskette für endpunktbasierte Ransomware. In einigen Fällen kann der Angreifer die unverschlüsselten Dateien im Rahmen einer doppelten Erpressungstaktik exfiltrieren.

- Monetarisierung: Jetzt gehen alle Originalversionen (vor dem Angreifer) der Dateien verloren, sodass nur die verschlüsselten Versionen jeder Datei im Cloud-Konto verbleiben. An diesem Punkt kann der Angreifer Lösegeld von der Organisation verlangen.

Microsoft wiegelt ab

Microsoft teilte Proofpoint mit, dass ältere Versionen von Dateien noch innerhalb von 14 Tagen nach einem Angriff mit Hilfe des Microsoft-Supports wiederhergestellt werden können. Proofpoint hat dies jedoch getestet und festgestellt hat, dass die Wiederherstellung verschlüsselter Dateien auf diese Weise nicht funktioniert. In einem Blog-Beitrag blättert proofpoint die Attacke und Einstellungen in OneDrive so wie in SharePoint technisch noch detaillierter auf.

Mehr bei proofpoint.com

Über Proofpoint Proofpoint, Inc. ist ein führendes Cybersicherheitsunternehmen. Im Fokus steht für Proofpoint dabei der Schutz der Mitarbeiter. Denn diese bedeuten für ein Unternehmen zugleich das größte Kapital aber auch das größte Risiko. Mit einer integrierten Suite von Cloud-basierten Cybersecurity-Lösungen unterstützt Proofpoint Unternehmen auf der ganzen Welt dabei, gezielte Bedrohungen zu stoppen, ihre Daten zu schützen und IT-Anwender in Unternehmen für Risiken von Cyberangriffen zu sensibilisieren.