Os hackers usam o truque de phishing ZeroFont: usar fontes de ponto 0 em e-mails para fazer com que e-mails maliciosos pareçam ter sido verificados com segurança por ferramentas de segurança do Microsoft Outlook.

E-mails de phishing que contêm fontes com tamanho de 0 ponto não são totalmente novos. Embora a chamada técnica de phishing ZeroFont tenha sido usada no passado, esta é a primeira vez que foi documentada desta forma. O O analista do ISC Sans, Jan Kopriva, alerta que esse truque pode fazer uma enorme diferença na eficácia das operações de phishing e os usuários devem estar cientes de sua existência e uso em estado selvagem.

É assim que funciona o phishing ZeroFont

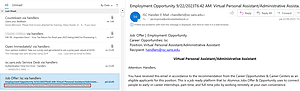

🔎 Na verdade, a primeira linha de texto da janela direita deve estar visível no lado esquerdo abaixo do assunto - aqui começando com “Oferta de emprego...” Mas o texto é exibido com tamanho de fonte 0 ponto, o que cria uma falsa sensação de segurança (Imagem: Jan Kopriva).

O truque parece bastante simples, mas tem um potencial enorme: a curiosidade das pessoas. E funciona assim: um e-mail com conteúdo clássico de phishing é enviado para um usuário. O texto de phishing no e-mail fica visível e todos os links funcionam. No entanto: as primeiras linhas do e-mail de phishing contêm um texto curto adicional, que foi formatado com tamanho de fonte de 0 pontos e, portanto, não é visível para humanos, apenas para a máquina.

Por exemplo, o texto diz “Mail gdigitalizado e protegido pela [nome da empresa]Advanced Threat Protection” mais uma data e hora. A linha não fica visível no e-mail, mas na rápida visão geral dos e-mails a primeira linha de texto é exibida abaixo do “Assunto” porque a máquina pode ler 0 ponto e repetir o texto aqui.

O e-mail parece inofensivo devido ao phishing ZeroFont

Muitos usuários agora pensam que o e-mail já foi desativado pelo filtro de phishing e olham o e-mail. Às vezes eles também clicam em links ou até pensam que o e-mail foi marcado incorretamente. Então o truque funcionou. O pesquisador Jan Kopriva mostra como tudo funciona em capturas de tela.

Mais em ISC.Sans.edu