Um novo bug de execução remota de código de dia zero no Microsoft Office está causando um rebuliço. Mais especificamente, é provável que seja uma vulnerabilidade de execução de código que pode ser explorada por meio de arquivos do Office.

Com base no que se sabe até agora, pode haver outras maneiras de acionar ou abusar dessa vulnerabilidade. O pesquisador de segurança Kevin Beaumont chamou a vulnerabilidade de "Follina", que está provando ser um termo de pesquisa útil no tópico até que um número CVE oficial seja atribuído. Além disso, a Microsoft entretanto criou um uma solução oficial da Microsoft Publicados. Em sua postagem no blog, o especialista da Sophos, Paul Ducklin, fornece uma visão sobre o histórico e as possíveis soluções.

Como funciona a vulnerabilidade de dia zero do Follina?

- Os usuários abrem um arquivo DOC contendo malware oculto, que receberam, por exemplo, por e-mail.

- O documento aponta para um https: URL de aparência normal que é baixado.

- Este https: URL aponta para um arquivo HTML que contém código JavaScript.

- O JavaScript, por sua vez, aponta para uma URL com o identificador incomum ms-msdt: em vez de https:. No Windows, ms-msdt: é um tipo de URL proprietário que inicia o kit de ferramentas de software MSDT. MSDT é a abreviação de Microsoft Support Diagnostic Tool.

- A linha de comando enviada ao MSDT via URL resulta na execução de código não confiável.

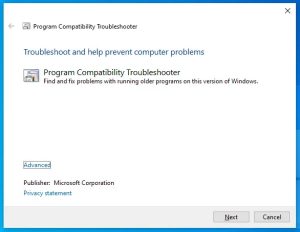

Quando o link malicioso ms-msdt: é invocado, ele aciona um comando MSDT com argumentos de linha de comando como o seguinte: msdt /id pcwdiagnostic .... Quando executado manualmente, sem outros parâmetros, esse comando carrega automaticamente o MSDT e invoca o solucionador de problemas de compatibilidade do programa, que parece inofensivo:

A partir daqui, os usuários podem selecionar um aplicativo de solução de problemas que responda a várias perguntas relacionadas ao suporte, execute testes automatizados no aplicativo ou relate o problema à Microsoft enquanto carrega vários dados de solução de problemas. Embora os usuários provavelmente não esperem acessar esse utilitário de diagnóstico apenas abrindo um documento do Word, a probabilidade de "aceitar" essa série de caixas de diálogo pop-up aumenta.

Execução automática de script remoto

No entanto, no caso do Follina, parece que os invasores criaram algumas opções incomuns, mas também muito complicadas, para se infiltrar na linha de comando. Como resultado, o solucionador de problemas do MSDT faz seu trabalho remotamente. Em vez de ser questionado sobre como o usuário gostaria de prosseguir, os cibercriminosos construíram um conjunto de parâmetros que não apenas fazem com que a operação continue automaticamente (por exemplo, opções /skip e /force), mas também um script de chamada do PowerShell. Para piorar a situação, esse script do PowerShell nem precisa residir em um arquivo no disco - ele pode ser fornecido em forma de código-fonte criptografado diretamente da própria linha de comando, juntamente com quaisquer outras opções usadas. No caso Follina, Hammond diz que o PowerShell é usado para extrair e lançar um executável de malware que foi fornecido em um formato compactado.

Perigoso, mesmo com macros desativadas!

É importante ressaltar que esse ataque é acionado pelo Word referenciando o enganoso ms-msdt: URL, que é referenciado a partir de um URL contido no próprio arquivo DOC. Devido a esse procedimento, nenhuma macro do VBA Office (Visual Basic for Applications) é necessária, portanto, esse truque funciona mesmo se as macros do Office estiverem desativadas.

Portanto, a coisa toda parece um "recurso" prático de URL do Office combinado com um "recurso" útil de diagnóstico do MSDT. Na verdade, porém, ele cria uma vulnerabilidade que pode causar uma exploração de execução remota de código com um clique. Dessa forma, até mesmo a abertura de um documento do Word preparado dessa forma pode transmitir malware sem que o usuário perceba.

Na verdade, Hammond escreve que esse truque pode ser transformado em um ataque ainda mais direto ao empacotar o conteúdo enganoso em um arquivo RTF em vez de um arquivo DOC. Nesse caso, apenas visualizar o documento no Windows Explorer é suficiente para acionar o exploit sem nem mesmo clicar nele para abri-lo. Apenas renderizar a janela de visualização em miniatura faria com que o Windows e o Office tropeçassem.

O que você pode fazer?

A Microsoft já lançou uma solução oficial e, com sorte, lançará um patch permanente em breve. Por mais úteis que sejam os URLs ms-xxxx proprietários da Microsoft, o fato de serem projetados para iniciar processos automaticamente quando certos tipos de arquivo são abertos ou apenas visualizados é claramente um risco à segurança.

Além disso, uma técnica de solução de problemas comumente aceita na comunidade é simplesmente quebrar a relação entre ms-msdt:URLs e o utilitário MSDT.EXE. O especialista da Sophos, Paul Ducklin, fornece uma descrição detalhada disso em seu blog.

Os produtos Sophos eliminam o problema

Os produtos de endpoint da Sophos detectam e bloqueiam ataques conhecidos realizados por meio dessa exploração como Troj/DocDl-AGDX. Esse nome de detecção pode ser usado para pesquisar logs de arquivos DOC que acionam o download inicial e arquivos HTML de "segundo estágio" que seguem. Os produtos de filtragem de e-mail e web da Sophos interceptam arquivos de ataque desse tipo, como CXmail/OleDl-AG.

Mais em Sophos.com

Sobre a Sophos A Sophos tem a confiança de mais de 100 milhões de usuários em 150 países. Oferecemos a melhor proteção contra ameaças complexas de TI e perda de dados. Nossas soluções de segurança abrangentes são fáceis de implantar, usar e gerenciar. Eles oferecem o menor custo total de propriedade do setor. A Sophos oferece soluções de criptografia premiadas, soluções de segurança para endpoints, redes, dispositivos móveis, e-mail e web. Também há suporte da SophosLabs, nossa rede global de centros de análise proprietários. A sede da Sophos fica em Boston, EUA e Oxford, Reino Unido.