Os pesquisadores de segurança do Bitdefender Labs descobriram várias vulnerabilidades nas populares câmeras inteligentes EZVIZ. Os hackers podem combiná-los e obter controle sobre os sistemas e acesso ao conteúdo. Estima-se que dez milhões de dispositivos sejam afetados.

Para fazer isso, os criminosos contornam os mecanismos de autenticação existentes. A Bitdefender informou o fabricante e forneceu atualizações. Os usuários definitivamente devem corrigir e atualizar suas câmeras. Estima-se que cerca de dez milhões de dispositivos sejam afetados. A estimativa é baseada em instalações Android e iOS conhecidas.

Acesso ao feed de vídeo

Por um lado, os hackers podem executar várias ações em câmeras não corrigidas por meio das lacunas nos terminais da API e obter acesso ao feed de vídeo. Além disso, eles podem extrair o código para descriptografar as imagens. Por fim, eles podem recuperar a senha do administrador, dando a eles controle total sobre a câmera.

Vulnerabilidades de terminal de API

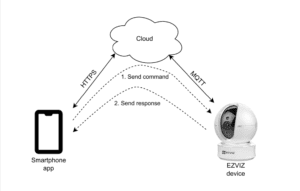

Os especialistas diagnosticaram várias vulnerabilidades nos dispositivos inteligentes EZVIZ e seus endpoints de API. Os invasores usam os canais de comunicação constantemente ativos e abertos entre o aplicativo do smartphone e o dispositivo via nuvem via túnel MQTT ou HTTPS.

Enquanto um dos canais lida com o fluxo de áudio e vídeo, o segundo canal transmite comandos de controle e comandos de configuração que um usuário envia para o endpoint da API por meio do aplicativo para smartphone. O terminal de API /api/device/configMotionDetectArea que configura a detecção de movimento não verifica se um comando do servidor de nuvem tem o comprimento pretendido no buffer de pilha local. No caso de estouro de buffer, os hackers podem executar o código remotamente.

Outros terminais de API têm vulnerabilidades devido a uma referência direta insegura a objetos. Os cibercriminosos podem acessar os recursos de outros usuários simplesmente precisando do ID do recurso. Não há controle dos direitos de acesso da pessoa. Como os IDs são atribuídos em série, os invasores precisam apenas incrementá-los para poder acessar outros recursos. Os invasores então enviam sua carga útil e – como já descrito – podem executar o código diretamente após um estouro de buffer.

Ver imagens criptografadas

As imagens criptografadas pela câmera quando são salvas só podem ser descriptografadas usando um código de verificação aleatório. Cada câmera tem seu próprio código. No entanto, os códigos curtos podem ser facilmente abertos usando ataques de força bruta. Senhas adicionais para criptografar o material gravado podem ser chamadas simplesmente sabendo o número de série de um dispositivo.

Acesso à senha do administrador

Um serviço via porta 8000 para controlar e configurar a câmera na mesma rede local permite que invasores sob certas condições obtenham a senha do administrador após uma solicitação e assim tenham controle total da câmera. Este é o caso, por exemplo, se nenhum usuário tiver se autenticado após o comissionamento.

Mais em Bitdefender.com

Sobre o Bitdefender A Bitdefender é líder global em soluções de segurança cibernética e software antivírus, protegendo mais de 500 milhões de sistemas em mais de 150 países. Desde a sua fundação em 2001, as inovações da empresa fornecem regularmente excelentes produtos de segurança e proteção inteligente para dispositivos, redes e serviços em nuvem para clientes particulares e empresas. Como fornecedor preferido, a tecnologia da Bitdefender é encontrada em 38 por cento das soluções de segurança implantadas no mundo e é confiável e reconhecida por profissionais da indústria, fabricantes e clientes. www.bitdefender.de

Artigos relacionados ao tema

[id da caixa de estrelas=USER_ID] <🔎> ff7f00

A análise faz parte de um projeto em andamento no qual os especialistas do Bitdefender Labs estão investigando a segurança específica do hardware IoT. O relatório completo está disponível em: https://www.bitdefender.com/files/News/CaseStudies/study/423/Bitdefender-PR-Whitepaper-EZVIZ-creat6311-en-EN.pdf.

Baixe as imagens de maior resolução aqui: https://www.dropbox.com/sh/zm5bu7tp137vfed/AABg8UQcO54h0NBdY44M6Gwca?dl=0 .

Direitos autorais de todas as imagens: Bitdefender.

Figura 1: Comunicação entre app e smartphone via nuvem.

Figura 2: Execução remota via APIs: após solicitar uma foto panorâmica, terceiros podem baixar as imagens.