Os ataques de ransomware estão se tornando cada vez mais sofisticados. Além da criptografia de dados clássica, os invasores também estão procurando especificamente por backups. Com a estratégia certa, esses ataques não dão em nada.

Em 2020, os ataques de ransomware custaram mais de US$ 20 bilhões – mais que o dobro do que custava dois anos antes. O custo médio do tempo de inatividade foi de US$ 283.000 por vítima. Enquanto os ataques de ransomware costumavam ser generalizados e executados sem um alvo definido, agora existem ataques muito mais precisos nos quais o ataque de ransomware às vezes é apenas parte do ataque.

A motivação por trás de um ataque de ransomware

Mesmo em 2021, o ransomware é e continuará sendo uma ameaça cada vez maior. Em 2020, um recorde impressionante foi estabelecido no mundo da TI com mais de 20.000 novos relatórios de vulnerabilidade de segurança. Parte da razão para isso é a nova era de trabalhar em casa, moldada pelo COVID-19, que levou a um aumento de 50% nas vulnerabilidades em dispositivos móveis, tornando as empresas mais vulneráveis a ataques cibernéticos.

No entanto, não são mais apenas empresas e negócios que precisam temer ataques de ransomware. Os ataques a infraestruturas críticas aumentaram nos últimos meses. Por exemplo, em uma pesquisa com 130 hospitais e organizações de saúde, quase metade disse que teve que desligar suas redes no primeiro semestre de 2021 devido ao ransomware. As demandas de resgate agora também estão atingindo novos recordes.

US$ 1,2 milhão por reivindicação

A empresa de seguros cibernéticos Coalition descobriu que a demanda média de resgate de seus segurados aumentou para US$ 2021 milhão por sinistro no primeiro semestre de 1,2, em comparação com "apenas" US$ 450.000 no primeiro semestre de 2020.

O próprio pedido de resgate representa apenas uma pequena parte dos crescentes custos totais incorridos por um ataque de ransomware. Se você quiser saber quais custos você realmente tem que contar em uma emergência, você deve este resumo olhe uma vez.

Alvos para ransomware

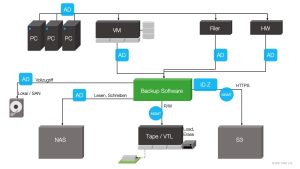

A infraestrutura clássica de TI consiste, por exemplo, em computadores, máquinas virtuais, servidores de arquivos e outros hardwares da rede. Ele contém uma grande variedade de tipos de dados que colocam diferentes demandas na memória. Diferentes níveis de segurança são formados a partir dessas diferentes estruturas. Uma infraestrutura que não é adequadamente protegida por firewalls etc. oferece pontos de entrada para invasores.

Os backups protegem contra perda de dados na infraestrutura de TI. Também existem diferentes destinos de backup aqui, que são usados em graus variados, dependendo do tipo de dados e requisitos:

- Local/SAN: Armazenamento conectado diretamente ao servidor de backup

- NAS: Armazenamento conectado ao servidor de backup pela rede

- Fita/VTL: Uma biblioteca de fitas (virtuais) cujos suportes de dados (reais ou virtuais) podem ser ejetados e alguns também podem ser removidos fisicamente (air gap)

- Armazenamento de objetos (por exemplo, S3): armazenamento altamente escalável que pode estar disponível localmente (no local) ou com um provedor de serviços (nuvem).

O ataque de ransomware "clássico" via infraestrutura

No caso de um *ataque de ransomware através de um PC*, uma das coisas que importa são os direitos que o usuário possui. Muitas empresas geralmente concedem direitos totais de administração por padrão, o que também inclui acesso a partes ou a toda a TI, especialmente para gerentes ou chefes de departamento.

Supondo que o usuário tenha alta autorização, o ransomware tem a seguinte superfície de ataque:

- O ransomware ataca e infecta todos os dispositivos que podem ser acessados pela rede. Isso começa com compartilhamentos em outros PCs, arquivadores, compartilhamentos em componentes de hardware e pode se espalhar ainda mais para o servidor de backup e seu armazenamento local e NAS. Todos os dados nos dispositivos infectados são criptografados.

- Após essa criptografia em grande escala, é importante identificar como o ransomware se infiltrou no sistema e o que exatamente foi infectado e criptografado. Nesse cenário, backups por meio de bibliotecas de fitas (virtuais) e armazenamento de objetos oferecem uma saída para a situação.

Ao contrário de um ataque clássico de ransomware, o ataque direcionado não começa com a distribuição ampla do malware, mas com a exploração da infraestrutura do cliente. O Active Directory, através do qual todos os direitos do usuário são gerenciados centralmente, é o componente chave para a maior taxa de infecção possível.

Você pode descobrir como o ataque de ransomware prossegue e como você pode proteger seu backup com eficácia no relatório completo em segundo plano.

Mais em FASTLTA.com

Sobre FAST LTA Ltd. FAST LTA é o especialista em sistemas seguros de armazenamento secundário e de longo prazo. A combinação de hardware durável e de baixa manutenção, software integrado para backup de dados e contratos de manutenção no local com prazo de até 10 anos garantem armazenamento econômico e de longo prazo de dados de aplicativos de arquivamento e backup. Desenvolvimentos internos, como codificação de eliminação local, vedação usando WORM de hardware e gerenciamento eficiente de energia, ajudam os clientes de médio porte a se protegerem contra perda de dados por meio de ataques de ransomware e configuração incorreta e a atender aos requisitos regulamentares e legais (GDPR). As soluções do fornecedor de Munique foram comprovadas em milhares de instalações na área da saúde, administração pública, cinema/TV/vídeo e indústria.