Vários ataques de grupos de ransomware estão em alta - as gangues de ransomware Hive, LockBit e BlackCat atacam a mesma rede uma após a outra. Isso é o que o Sophos X-Ops Active Adversary Whitepaper mostra: a empresa atacada recebeu três relatórios diferentes de ransomware para arquivos com criptografia tripla.

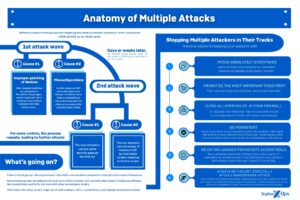

No atual whitepaper do adversário ativo da Sophos X-Ops “Múltiplos atacantes: um perigo claro e presente” relata a Sophos que três grupos de ransomware conhecidos, Hive, LockBit e BlackCat, atacaram sucessivamente a mesma rede. Os dois primeiros ataques ocorreram em duas horas, com o terceiro ataque ocorrendo duas semanas depois. Cada grupo de ransomware deixou sua própria nota de resgate e alguns dos arquivos foram criptografados três vezes.

Ataque de 3 vias fornece criptografia tripla

“Já é ruim o suficiente receber um único alerta de ransomware de um grupo cibercriminoso, quanto mais três”, disse John Shier, consultor sênior de segurança da Sophos. “Vários invasores criam um nível totalmente novo de complexidade para recuperação, especialmente quando os arquivos são criptografados três vezes. A segurança cibernética com prevenção, detecção e resposta é fundamental para organizações de todos os tamanhos e tipos – nenhuma organização está imune a ataques.”

🔎 É assim que funciona um ataque múltiplo de gangues de ransomware como Hive, LockBit e BlackCat (Imagem: Sophos).

O whitepaper descreve outras instâncias de ataques cibernéticos sobrepostos, incluindo criptomineradores, cavalos de Tróia de acesso remoto (RATs) e bots. Se no passadot vários invasores visando o mesmo sistema, os ataques geralmente duravam muitos meses ou anos. Os ataques descritos no whitepaper atual da Sophos ocorreram em poucos dias e semanas - em um caso até simultaneamente. As organizações geralmente são atacadas por invasores por meio do mesmo ponto de entrada vulnerável na rede.

Competição e cooperação entre gangsters cibernéticos

Normalmente, os criminosos cibernéticos competem, o que torna mais difícil para vários invasores operarem simultaneamente. Principalmente eles eliminam seus concorrentes no mesmo sistema. Os RATs de hoje geralmente apontam para a possibilidade de assassinato de bots em fóruns criminais. No ataque envolvendo os três grupos de ransomware, o BlackCat foi o último grupo de ransomware no sistema, não apenas apagando rastros de suas próprias atividades, mas também as do LockBit e do Hive. Em outro caso, um sistema foi infectado pelo ransomware LockBit. Cerca de três meses depois, membros do Karakurt Team, um grupo ligado à Conti, conseguiram usar o backdoor criado pelo LockBit para roubar dados e exigir resgate.

O LockBit também permite que os membros colaborem

“Em geral, os grupos de ransomware não parecem ser abertamente hostis entre si. Na verdade, a LockBit não proíbe especificamente seus membros de colaborar com concorrentes”, diz Shier. "Não temos evidências de colaboração. Mas é possível que os invasores percebam que, em um mercado cada vez mais competitivo, há apenas um número limitado de alvos a serem atacados. Ou eles acreditam que quanto mais pressão é aplicada a um alvo, como ataques múltiplos, mais provável é que as vítimas paguem. Eles podem ter discussões de alto nível e fazer acordos mutuamente benéficos, como um grupo criptografando os dados e o outro exfiltrando. Em algum momento, esses grupos terão que decidir se vão trabalhar juntos e levar essa abordagem adiante, ou se querem ser mais competitivos. Mas, no momento, o campo de jogo está aberto a múltiplos ataques de diferentes grupos”.

Vulnerabilidades não corrigidas como gateways

Nos ataques descritos no white paper, a maioria das infecções iniciais veio de vulnerabilidades não corrigidas. Isso inclui lacunas em Log4Shell, ProxyLogon e ProxyShell ou servidores RDP (Remote Desktop Protocol) mal configurados ou não seguros. Na maioria dos casos envolvendo vários invasores, as vítimas falharam em remediar efetivamente o ataque inicial, deixando a porta aberta para futuras atividades cibercriminosas. Isso tornou as mesmas configurações incorretas de RDP, bem como aplicativos como RDWeb ou AnyDesk, um caminho facilmente explorável para ataques subsequentes. Servidores RDP e VPN desprotegidos ou comprometidos estão entre os “negócios” mais populares vendidos na dark web.

Manual do adversário ativo

“No atual Manual do Adversário Ativo para 2021, a Sophos está descobrindo que as empresas estão sendo atacadas simultaneamente em várias ocasiões e que isso pode ser uma tendência crescente”, diz Shier. “O fato de que o aumento de ataques múltiplos ainda precisa ser rastreado caso a caso dá aos cibercriminosos uma ampla oportunidade de avançar ainda mais nessa direção por meio dos sistemas exploráveis”.

Para saber mais sobre múltiplos ataques cibernéticos, incluindo detalhes sobre o submundo do crime e conselhos práticos sobre como proteger sistemas de tais ataques, baixe o whitepaper completo Multiple Attackers: A Clear and Present Danger da Sophos.

Mais em Sophos.com

Sobre a Sophos A Sophos tem a confiança de mais de 100 milhões de usuários em 150 países. Oferecemos a melhor proteção contra ameaças complexas de TI e perda de dados. Nossas soluções de segurança abrangentes são fáceis de implantar, usar e gerenciar. Eles oferecem o menor custo total de propriedade do setor. A Sophos oferece soluções de criptografia premiadas, soluções de segurança para endpoints, redes, dispositivos móveis, e-mail e web. Também há suporte da SophosLabs, nossa rede global de centros de análise proprietários. A sede da Sophos fica em Boston, EUA e Oxford, Reino Unido.

Artigos relacionados ao tema

[starboxid=USER_ID] <>ff7f00