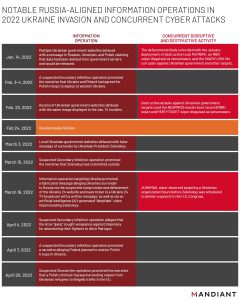

A pesquisa da Mandiant fornece uma análise abrangente das várias campanhas de desinformação que foram observadas desde o início da invasão russa da Ucrânia. Novos insights sobre os responsáveis pelos ataques apontam para grupos de hackers apoiados pelos governos russo, chinês e iraniano.

O relatório revela novas campanhas de desinformação que não foram relatadas anteriormente, faz novas atribuições a grupos de hackers chineses e iranianos que lançaram simultaneamente suas próprias campanhas de desinformação e ilustra que os vários ataques cibernéticos foram acompanhados por ataques militares perturbadores e destrutivos à Ucrânia.

Campanhas de desinformação contra a Ucrânia

Um dos autores seniores do relatório, o Analista Sênior Alden Wahlstrom, resume a pesquisa da seguinte forma:

“Algumas dessas atividades são bem conhecidas e foram relatadas. No entanto, este novo relatório destaca como atores e campanhas bem conhecidos podem ser usados ou reorientados para perseguir interesses de segurança emergentes – incluindo conflitos em larga escala. Durante anos, os analistas documentaram que a Ucrânia é de grande interesse estratégico para a Rússia e um campo de testes para ataques cibernéticos russos que são implantados em outros lugares. Agora vemos atores pró-Rússia usando as ferramentas e a infraestrutura de campanha desenvolvida ao longo do tempo (no todo ou em parte) para atingir a Ucrânia”.

Principais descobertas da pesquisa da Mandiant

- Apelidada de “Infecção Secundária”, a campanha de influência russa começou antes da invasão e continuou a espalhar informações erradas sobre o presidente Volodymyr Zelenskyy depois disso.

- Uma nova operação de escrita fantasma, que a Mandiant está atribuindo publicamente ao grupo pela primeira vez, usou documentos comprometidos para publicar conteúdo falso. O objetivo: divulgar a denúncia de que uma rede criminosa polonesa está extraindo órgãos de refugiados ucranianos para traficar ilegalmente na União Europeia.

- Uma campanha pró-iraniana anteriormente não identificada por Mandiant agora está sendo rotulada como "Roaming Mayfly", pois pode estar ligada à campanha de influência do Irã "Endless Mayfly". O Citizen Lab relatou isso em 2019.

- A campanha pró-chinesa DRAGONBRIDGE mudou sua comunicação: agora produz conteúdo em inglês e chinês, refletindo as representações veiculadas pela mídia estatal russa e campanhas de influência.