Ataques de ultra alta velocidade em servidores ESXi e máquinas virtuais VMware. Pesquisadores da Sophos descobrem novo ransomware Python. O relatório intitulado “Python Ransomware Script Targets ESXi Server for Encryption” fornece uma visão mais profunda.

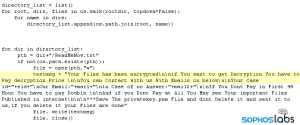

A Sophos divulgou detalhes de um novo ransomware baseado em Python que os cibercriminosos estão usando para atacar e criptografar máquinas virtuais em execução em hipervisores ESXi. No relatório intitulado “Python Ransomware Script Targets ESXi Server for Encryption”, os especialistas da Sophos Labs descrevem um ataque de alta velocidade que levou menos de três horas desde a invasão até a criptografia.

Plataformas ESXi visadas pela VMware

“Este é um dos ataques de ransomware mais rápidos que a Sophos já investigou e parece ter como alvo a plataforma ESXi”, disse Andrew Brandt, pesquisador principal da Sophos. “Python é uma linguagem de programação não comumente usada para ransomware. No entanto, o Python é pré-instalado em sistemas baseados em Linux, como o ESXi, portanto, ataques baseados em Python nesses sistemas são possíveis. Os servidores ESXi da VMware são um alvo atraente para criminosos de ransomware devido à sua capacidade de atacar simultaneamente várias máquinas virtuais que executam aplicativos ou serviços potencialmente críticos para a missão. Os ataques a hipervisores podem ser rápidos e extremamente devastadores. Grupos de ransomware como DarkSide e REvil têm como alvo os servidores ESXi em seus ataques.”

Curso do ataque investigado

A investigação revelou que o ataque começou às 0h30 de um domingo, quando uma conta do TeamViewer em execução em um computador que também tinha credenciais para o administrador do domínio foi invadida.

Apenas 10 minutos depois, os invasores usam a ferramenta Advanced IP Scanner para procurar alvos na rede. A SophosLabs acredita que o servidor ESXi estava vulnerável na rede porque tinha um shell ativo, uma interface de programação que as equipes de TI usam para comandos e atualizações. Isso permitiu que os cibercriminosos instalassem uma ferramenta de comunicação de rede segura chamada Bitvise na máquina do administrador do domínio, que lhes dava acesso remoto ao sistema ESXi, incluindo o armazenamento usado pelas máquinas virtuais. Por volta das 3h40, o ransomware foi ativado e criptografou os discos rígidos dos servidores ESXi.

Nota para mais segurança

“Os administradores que executam o ESXi ou outros hipervisores em suas redes devem seguir as práticas recomendadas de segurança. Isso inclui o uso de senhas fortes e autenticação multifator sempre que possível”, diz Brandt. “O ESXi Shell pode e deve ser desativado sempre que os funcionários não o estiverem usando para manutenção de rotina, como durante a instalação de patches. A equipe de TI pode controlar isso usando os controles do console do servidor ou as ferramentas de gerenciamento de software fornecidas pelo fornecedor.”

Os produtos de endpoint, como o Sophos Intercept X, protegem os sistemas detectando as ações e o comportamento de ransomware e outros ataques. Qualquer tentativa de criptografar arquivos será bloqueada de acordo. Avisos de segurança específicos para hipervisores ESXi estão disponíveis online aqui.

Mais em Sophos.com

Sobre a Sophos A Sophos tem a confiança de mais de 100 milhões de usuários em 150 países. Oferecemos a melhor proteção contra ameaças complexas de TI e perda de dados. Nossas soluções de segurança abrangentes são fáceis de implantar, usar e gerenciar. Eles oferecem o menor custo total de propriedade do setor. A Sophos oferece soluções de criptografia premiadas, soluções de segurança para endpoints, redes, dispositivos móveis, e-mail e web. Também há suporte da SophosLabs, nossa rede global de centros de análise proprietários. A sede da Sophos fica em Boston, EUA e Oxford, Reino Unido.