No final de 2019, o Red Team da Mandiant, uma unidade da FireEye, descobriu uma série de vulnerabilidades no dispositivo ConnectPort X2e da Digi International.

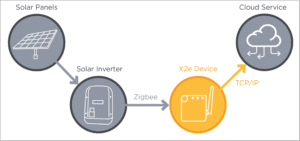

As investigações da Mandiant se concentraram no dispositivo X2e, renomeado como SolarCity (agora Tesla), que é usado para coletar dados em sistemas solares privados. Uma configuração típica é a SolarCity fornecer ao cliente um gateway (o dispositivo X2e) e conectá-lo à Internet por meio de um cabo Ethernet na rede doméstica do cliente. Isso permite que o dispositivo interprete e envie valores de energia medidos. Os hackers conseguiram obter acesso remoto ao dispositivo.

Vulnerabilidade corrigida - novos ataques são iminentes

Enquanto isso, a Mandiant corrigiu as vulnerabilidades em cooperação com a Digi International e a Tesla. Mas, de acordo com Jake Valletta, diretor da Mandiant, "qualquer dispositivo adicionado a uma rede doméstica que possa ser acessado remotamente - seja um monitor de bebê ou um dispositivo VoIP - representa uma vulnerabilidade de segurança". em tais dispositivos.

Em duas postagens de blog, a FireEye lança luz sobre os ataques de hardware aplicados, incluindo os métodos e ferramentas usados pelos hackers.

Teil 1 fornece uma visão geral do dispositivo X2e, um reconhecimento inicial baseado em rede, técnicas de inspeção de PCB, sondagem de interface de depuração física, técnicas de chip-off e análise de firmware. Usando esses métodos, a Mandiant conseguiu comprometer remotamente com sucesso o dispositivo X2e com base em credenciais codificadas (CVE-2020-9306), mesmo sem privilégios de administrador.

Teil 2 aborda como o Mandiant ganhou um shell privilegiado localmente no dispositivo usando ataques de falha de energia. A vulnerabilidade CVE-2020-12878 possibilitou escalar privilégios remotamente e conceder direitos administrativos ao hacker. Combinadas, essas duas vulnerabilidades - CVE-2020-9306 e CVE-2020-12878 - resultam em um comprometimento remoto total do dispositivo X2e.

Pule para a Parte 1 em FireEye.com Pule para a Parte 2 em FireEye.com

Sobre a Trellix A Trellix é uma empresa global que está redefinindo o futuro da cibersegurança. A plataforma aberta e nativa de detecção e resposta estendida (XDR) da empresa ajuda as organizações que enfrentam as ameaças mais avançadas de hoje a ganhar a confiança de que suas operações estão protegidas e resilientes. Os especialistas em segurança da Trellix, juntamente com um amplo ecossistema de parceiros, aceleram a inovação tecnológica por meio de aprendizado de máquina e automação para oferecer suporte a mais de 40.000 clientes empresariais e governamentais.