Ransomware é uma ameaça crônica. Mas sua aparência está mudando constantemente. Por um lado, por trás da mudança permanente existe uma cena que se profissionaliza cada vez mais, pensa mais economicamente ou até se politiza na crise atual. Por outro lado, existem novas tecnologias. Aqui o Bitdefender mostra quatro pilares para se defender contra ataques de extorsão.

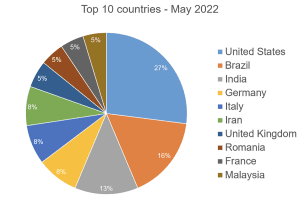

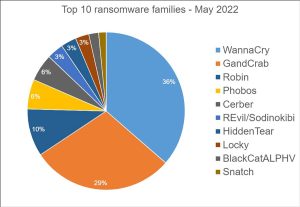

Uma defesa eficaz deve estabelecer-se em profundidade e repelir os ataques extorsivos nas várias fases. O atual Relatório de Ameaças da Bitdefender, que inclui dados de telemetria do mês anterior, mostra para o mês de maio de 2022 quão ativa e diversa é a cena do ransomware globalmente em 151 países para os quais os dados estão disponíveis. Infelizmente, a Alemanha está entre os países líderes em quarto lugar nas estatísticas negativas: XNUMX% dos ataques de ransomware detectados – não: infecções – ocorreram na Alemanha.

Truques Sofisticados

Os ataques estão se tornando cada vez mais complexos, direcionados e de longo prazo. Há também ataques em massa oportunistas. Após uma verificação automatizada das redes de destino, eles visam o sucesso rápido com um ransomware simples e de ação imediata.

No entanto, o ransomware como serviço (RaaS) é predominante e muito mais perigoso. Os cibercriminosos usam ferramentas complexas em um modelo de negócios de curto prazo. Os atores desse ecossistema RaaS dividem o resgate devido. Os operadores de ransomware que desenvolvem o malware e mantêm a infraestrutura necessária não têm mais a maior participação. Os chamados "afiliados" estão se tornando mais importantes: como contratados independentes, eles são os especialistas em comprometer uma rede de TI. Atualmente, eles arrecadam cerca de 70 a 85% – ou até mais – dos resgates pagos. Eles detêm o poder na economia do ransomware, enquanto o código do malware se torna a matéria-prima.

invasão na rede corporativa

O dinheiro acaba onde as inovações acontecem – com os afiliados. Esses especialistas usam diferentes tecnologias para comprometer redes e encontrar os dados pelos quais as vítimas provavelmente pagarão resgates.

Eles demoram para maximizar o dano. A primeira intrusão na Internet por meio de um e-mail de phishing pode levar apenas alguns minutos. Horas ou semanas se passam para se preparar para o ataque. A exfiltração, a criptografia dos dados e a extorsão das vítimas podem ocorrer meses depois.

Quatro pilares da defesa contra ransomware

Dependendo da fase, os ataques contornam diferentes mecanismos de defesa. Uma defesa de TI bem posicionada, portanto, combate o ransomware nas várias fases do ataque:

1. Prevenção através de uma superfície de ataque minimizada

Se você deseja evitar ataques de ransomware com antecedência, precisa fazer sua lição de casa. O gerenciamento da segurança de TI faz parte da especificação para reduzir a superfície de ataque de TI. Um administrador de TI que atualiza contínua e conscienciosamente a segurança e os ativos de sua rede e verifica as configurações fecha muitas brechas para os chantagistas em primeiro lugar. O patch automatizado evita a abertura de brechas de segurança. As arquiteturas de confiança zero garantem o controle de acesso com antecedência.

2. Proteção contra infecções em vários níveis

As Ameaças Persistentes Avançadas (APT) mais complexas provavelmente não podem ser interrompidas apenas com uma administração de TI consciente. Os invasores que estão constantemente procurando oportunidades de maneira direcionada usam tecnologias de longo alcance ou desviam-se da cadeia de suprimentos de software.

Uma defesa em profundidade utiliza diferentes mecanismos de segurança informática para evitar um ataque, por exemplo através de um e-mail infetado com código de malware, nas várias fases do ataque (Figuras 4 e 5):

- Ao receber e-mail: a segurança de e-mail depende da verificação de malware, inteligência de ameaças e IA e aprendizado de máquina para detectar novos ataques.

- Depois de abrir um documento: Antes de executar macros maliciosas, uma análise de segurança na caixa de proteção isolada detona o documento e examina, por exemplo, os efeitos do código Visual Basic for Applications (VBA).

- Ao executar o código VBA: Vários mecanismos de defesa protegem o ambiente de tempo de execução, verificam a memória de trabalho após a descompactação e procuram uma injeção de código. Eles monitoram os processos de um endpoint em tempo real para que as atividades do código não passem despercebidas.

- Após aninhamento na rede: A segurança da rede reconhece padrões no tráfego de dados quando um terminal com malware implementado entra em contato com o servidor de comando e controle para recarregar o código malicioso. A construção de um shell reverso por hackers é revelada por padrões de tráfego.

3. Redução do tempo de permanência dos atacantes

Em caso de emergência, é importante remover rapidamente os hackers da rede. Quanto mais tempo os invasores permanecerem na rede, mais tempo eles terão para o reconhecimento ativo. Empresas de todos os portes precisam de recursos de detecção e resposta a ameaças. No caso de ameaças persistentes avançadas, isso geralmente é difícil de conseguir sem detecção e resposta gerenciadas (MDR) e sem a ajuda de especialistas externos em segurança. A caça a ameaças usando um serviço gerenciado de detecção e resposta também abre os recursos necessários para pequenas e médias empresas que não possuem habilidades, tempo ou pessoal para configurar uma defesa operacionalmente eficiente. Com a ajuda de especialistas, será possível reduzir o tempo de permanência dos atacantes, minimizando assim os danos causados por eles.

Mas o moderno Endpoint Detection and Response (EDR) ou Extended Detection and Response (XDR) também pode ajudar detectando malware em sistemas no menor tempo possível: Para fazer isso, ele observa o comportamento dos endpoints e relata um perigo assim que há é uma probabilidade de um ataque. A correlação de informações entre endpoints ajuda a descobrir incidentes relacionados à segurança ainda mais rapidamente.

4. Limite os danos por meio de backups automatizados

Em um ataque bem-sucedido, é importante reduzir os danos por meio de backups de emergência. As ferramentas automatizadas reconhecem um arquivo criptografado por seu valor de entropia. Quanto maior, maior a probabilidade de criptografia. Caso um ataque aumente a entropia, uma ferramenta de proteção contra ransomware cria automaticamente um backup temporário do arquivo não criptografado e o restaura posteriormente. Com este backup, no entanto, nem as cópias de sombra (cópias de sombra de volume) nem outras soluções de backup estático são o objetivo do backup. Porque os invasores têm esses lugares na TI em vista e geralmente os criptografam ao mesmo tempo. Esses backups automatizados protegem os dados contra ataques desconhecidos porque apenas o aumento da entropia aciona os dados a serem copiados.

Muitas chaves de segurança

Ataques complexos de ransomware não podem ser defendidos com um único mecanismo de defesa. Se você confiar apenas na proteção de endpoint, terá uma mão ruim no pior dos casos. A proteção contra ataques de extorsão requer uma defesa em várias camadas que inclua os meios de detecção e recuperação.

Mais em Bitdefender.com

Sobre o Bitdefender A Bitdefender é líder global em soluções de segurança cibernética e software antivírus, protegendo mais de 500 milhões de sistemas em mais de 150 países. Desde a sua fundação em 2001, as inovações da empresa fornecem regularmente excelentes produtos de segurança e proteção inteligente para dispositivos, redes e serviços em nuvem para clientes particulares e empresas. Como fornecedor preferido, a tecnologia da Bitdefender é encontrada em 38 por cento das soluções de segurança implantadas no mundo e é confiável e reconhecida por profissionais da indústria, fabricantes e clientes. www.bitdefender.de