Um ataque de ransomware é suficiente para a maioria das empresas como limite. Mas dois ao mesmo tempo é um cenário de apocalipse, embora bastante empolgante para os profissionais de segurança. A Sophos examinou mais de perto o caso raro, que também é um choque de táticas modernas e tradicionais de ransomware.

A Sophos divulga sua pesquisa sobre um ataque de ransomware duplo no qual uma nota de resgate dos operadores do ransomware Karma foi criptografada 24 horas depois pelo Grupo Conti. Conti, outra comunidade de ransomware, estava operando na rede infectada ao mesmo tempo.

O grupo Karma encontra o grupo Conti na mesma rede

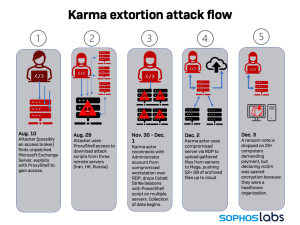

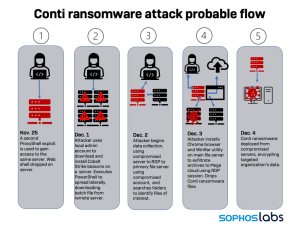

Os analistas da Sophos descrevem o ataque duplo em detalhes em seu relatório e explicam como os dois atores obtiveram acesso à rede por meio de um Microsoft Exchange Server sem patch. Depois disso, porém, eles usaram táticas diferentes para lançar seus ataques.

Sean Gallagher, pesquisador sênior de ameaças da Sophos, explica como Karma e Conti se comportaram: “Tornar-se vítima de um ataque duplo de ransomware é um pesadelo para qualquer organização. No total, pode ser identificado um período de quatro dias em que os invasores Conti e Karma agiram simultaneamente na rede visada: eles se movimentaram, fizeram downloads, executaram scripts, instalaram o Cobalt Strike e coletaram e exfiltraram dados.

Grupo Conti suprime chantagem Karma

Os atores do Karma lançaram primeiro a fase final de seu ataque, deixando uma nota de resgate em computadores exigindo o pagamento em Bitcoin. Como compensação, os dados roubados não seriam publicados. Então Conti atacou, criptografando os arquivos visados usando um método de ransomware mais tradicional – ironicamente incluindo a nota de resgate do Karma.

Recentemente, temos visto cada vez mais casos em que grupos de hackers usando o mesmo ransomware para seus ataques se uniram e usaram explorações do ProxyShell para se infiltrar na rede de destino. Existem também exemplos de diferentes atores que exploram a mesma vulnerabilidade para obter acesso à sua vítima. O caso atual, no qual dois grupos de ransomware completamente não relacionados atacaram um alvo ao mesmo tempo, mostra o quão lotado e competitivo o cenário do ransomware se tornou.”

O ataque duplo - uma sequência de tempo

- 10. agosto 2021

Os analistas da Sophos assumem que o ataque foi lançado neste dia. Os criminosos, possivelmente iniciados por corretores de acesso que agem como uma espécie de corretor no ecossistema do cibercrime e vendem acesso roubado a sistemas, usam uma vulnerabilidade ProxyShell para obter acesso à rede e proteger uma base no servidor comprometido.

- 30. Novembro 2021

A investigação revela que quase quatro meses se passaram antes que o Karma surgisse em 30 de novembro de 2021 e exfiltrasse mais de 52 GB de dados para a nuvem.

- 3. Dezembro 2021

Três atividades acontecerão nesta data:

Os atacantes do Karma deixam uma nota de resgate em 20 computadores exigindo um resgate ou não conseguiriam descriptografar os dados.

Enquanto isso, Conti operava silenciosamente em segundo plano e extraía informações.

A vítima trouxe a equipe de resposta a incidentes da Sophos a bordo para obter ajuda contra o ataque karma.

- 4. Dezembro 2021

Conti lança seu ransomware. Nas investigações forenses, a equipe da Sophos rastreou o início do ataque Conti a outra vulnerabilidade do ProxyShell, que foi implantado em 25 de novembro de 2021.

Combinação de tecnologia como proteção

Gallagher recomenda a combinação de tecnologia e conhecimento humano para se proteger contra tais ataques: "Se o corretor de acesso inicial vendeu acesso a dois grupos diferentes de ransomware ou se o vulnerável Exchange Server foi apenas um alvo infeliz para vários invasores de ransomware, ainda não se sabe. O fato é que um ataque duplo de ransomware era possível. Esse é um argumento poderoso para corrigir vulnerabilidades conhecidas imediatamente e contar com um sistema de segurança de TI em comunicação que possa identificar e bloquear invasores em todos os estágios de sua cadeia de ataque. Em uma etapa posterior, a busca proativa de ameaças liderada por humanos pode investigar qualquer comportamento suspeito em detalhes. Isso inclui coisas como logins remotos inesperados ou uso de ferramentas legítimas fora de seu padrão normal – todas essas situações podem ser os primeiros sinais de um ataque iminente de ransomware.”

Empresas de segurança também estão sendo atacadas

Na semana passada, um pesquisador de segurança ucraniano divulgou vários anos de logs de bate-papo e arquivos do grupo Conti. Esses registros mencionam como o grupo Conti também tentou licenciar o Sophos Intercept X, e falhou. De acordo com o bate-papo, eles fizeram isso para testar seu malware mais recente e ver se ele seria detectado pelos produtos Sophos. Esta é uma prática comum dos cibercriminosos e, portanto, várias medidas preventivas estão ativas na Sophos.

Os logs de bate-papo mostram que as tentativas de Conti de ignorar os produtos Sophos não tiveram sucesso e que eles ativaram um teste para comprar uma licença como próximo passo. O objetivo de Conti era estudar a solução Sophos para suas atividades criminosas. Ao tentar adquirir uma licença, a empresa fictícia DocSoft, supostamente sediada em Kiev, na Ucrânia, foi detectada pelos mecanismos de segurança da Sophos. Depois que o parceiro local sugeriu uma videoconferência junto com a Sophos para descartar qualquer mal-entendido, a transação foi cancelada pelo Grupo Conti.

Mais em Sophos.com

Sobre a Sophos A Sophos tem a confiança de mais de 100 milhões de usuários em 150 países. Oferecemos a melhor proteção contra ameaças complexas de TI e perda de dados. Nossas soluções de segurança abrangentes são fáceis de implantar, usar e gerenciar. Eles oferecem o menor custo total de propriedade do setor. A Sophos oferece soluções de criptografia premiadas, soluções de segurança para endpoints, redes, dispositivos móveis, e-mail e web. Também há suporte da SophosLabs, nossa rede global de centros de análise proprietários. A sede da Sophos fica em Boston, EUA e Oxford, Reino Unido.