As vulnerabilidades do MOVEit podem ter sido corrigidas até agora, mas o grupo APT CLOP está apenas começando com sua chantagem. Um total de 52 nomes de empresas que o CLOP afirma ter atacado por meio da vulnerabilidade MOVEit foram publicados - para alguns, até mesmo os primeiros pacotes de dados ou todo o saque de dados.

De alguma forma, o grupo CLOP não acredita muito em seu comportamento de Robin Hood: o grupo APT apenas afirma receber dinheiro de grandes empresas. Os dados captados de órgãos públicos e governamentais já haviam sido deletados porque o grupo não se interessava por política. No entanto, alguns especialistas são da opinião de que a exclusão de dados do governo visa apenas fazer menos inimigos. Ao mesmo tempo, o grupo anuncia que publicará ainda mais nomes de empresas ao longo do tempo, afetados pela vulnerabilidade MOVEit e atacados.

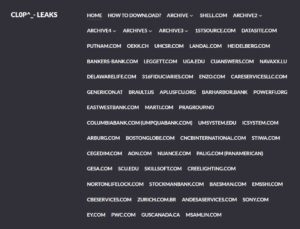

Mais de 52 nomes publicados na dark web

🔎Página de vazamento do CLOP: Muitas das empresas listadas se recusam a pagar o grupo. No entanto, os primeiros vazamentos de dados já estão disponíveis (Imagem B2B-CS).

A lista atualmente publicada de 52 nomes inclui alguns nomes bem conhecidos. Como empresa alemã, existem nomes como Heidelberger Druckmaschinen AG. O nome Verivox, por outro lado, desapareceu da lista novamente. No entanto, a própria Verivox relata em um comunicado de imprensa que os dados foram perdidos: “Depois que a falha de segurança se tornou conhecida, a Verivox imediatamente colocou o ambiente MOVEit na Verivox offline para impedir o acesso não autorizado aos dados. A análise forense subsequente revelou que os dados sobre essa vulnerabilidade crítica foram roubados antes do desligamento do ambiente MOVEit na Verivox.” Como já não constam da lista, há três opções: os dados não interessaram ao CLOP, ou voltam a negociar, ou pagam.

O provedor de segurança NortonLifeLock também foi afetado

Internacionalmente, há alguns nomes importantes na lista do CLOP: Shell, o Boston Globe, a fabricante de software Nuance, a Sony, as auditorias Ernst & Young e a PWC, a seguradora Zurich. É claro que não está claro se todas essas empresas perderam dados realmente importantes ou não. Também não está claro se algum dado foi roubado por terceiros.

Para muitos meios de comunicação, o nome NortonLifeLock era particularmente interessante como provedor de segurança. A pedido de O Cyberexpress a administração afirmou que nenhum dado do cliente foi perdido. No entanto: "Infelizmente, alguns dados pessoais de funcionários permanentes e temporários foram afetados, incluindo informações como nome, endereço de e-mail da empresa, número de identificação do funcionário e, em alguns casos, também endereço residencial e data de nascimento", de acordo com um porta-voz do NortonLifeLock. .

Primeiros dados publicados na dark web

O CLOP afirma que ninguém além de seu grupo teve e usou o exploit para a vulnerabilidade. Como algumas empresas não entraram em negociações, agora estão divulgando seus dados. Como o da empresa Heidelberger Druckmaschinen AG. Na dark web, o CLOP oferece cerca de 750 MB de dados compactados para download. No entanto, é questionável se estes são autênticos.

Muitas outras empresas também não fecham acordo com a CLOP. Das 52 empresas listadas atualmente, todos os dados já estão disponíveis na Darknet para cerca de 12 empresas, e as primeiras partes dos dados estão disponíveis para outras 2. É bom ver que muitas empresas não pagam dinheiro ao CLOP e, portanto, não cofinanciam novos ataques.